أي شخص لديه هاتف ويستطيع استقبال المكالمات والرسائل يكون عرضة لهجوم التحجج الاحتيالي (Pretexting). يُمكن للمهاجم الذي يستخدم هذا الأسلوب الاتصال بك تحت ذرائع كاذبة ، مثل التظاهر بأنه من قسم تقني بشركة مُعينة تُفدم خدمات إليك أو فريق آخر لديه حق الوصول إلى كلمات المرور ، للتلاعب بك والحصول على بعض المعلومات منك. يُمكن للمهاجم بعدها بيع هذه البيانات أو إساءة استخدامها ، لذلك يجب عليك حماية معلوماتك بنشاط.

إذن ما هو التحجج الاحتيالي (Pretexting)؟ كيف تستطيع حماية نفسك؟

ما هو التحجج الاحتيالي؟

يحدث التحجج الاحتيالي ، وهو شكل من أشكال الهندسة الاجتماعية ، عندما يستخدم المُهاجم وسائل خادعة لمحاولة الوصول إلى نظام أو شبكة أو أي معلومات. يستحضر المهاجم سيناريو خاطئًا ، يُعرف باسم الذريعة ، يتظاهر بأنه شخص ذو خبرة ، مثل موظف تكنولوجيا المعلومات أو مدير الموارد البشرية أو حتى وكيل حكومي. يُمكن أن يحدث هذا الهجوم عبر الإنترنت وفعليًا.

أين يُحاول المُهاجم تجميع المعلومات المُتعلقة بشخص ما بدعوى زائفة واستخدام أسباب وهمية أو وسيلة مُضللة للوصول إلى الوثائق المالية أو سجلات المكالمات الهاتفية أو أي معلومات شخصية. وتجميع المعلومات يتم بالوسائل الإلكترونية والهاتف والإنترنت وقواعد البيانات الإلكترونية. وأبسط هذه الوسائل هي مكالمة الضحية باستخدام الهاتف أو الحصول على معلومات من أقاربه أو العاملين معه بجهة العمل ، بينما يوحي المُحتال لمن يجمع منه المعلومات بأنه شخص نزيه وغير مشكوك فيه. وتستخدم الشرطة ومُحققو الجرائم ووكلاء شركات التأمين هذه الأساليب بكثرة ، كما يستخدمها أيضا من يقوم بانتحال الشخصيات.

بدأ التحجج الاحتيالي في المملكة المُتحدة في أوائل القرن الحادي والعشرين عندما استخدم الصحفيون الذين يبحثون عن الأنباء المُثيرة حول المشاهير إجراءات مُتطرفة للتجسس عليهم. كانت المنافسة بين العلامات التجارية الإخبارية شرسة ، مما دفع الصحفيين إلى ابتكار طرق جديدة للحصول على المعلومات الخاصة.

أولاً ، كان الأمر بسيطًا مثل التطفل على البريد الصوتي لأحد المشاهير المُستهدفين. تأتي رسائل البريد الصوتي مع رقم تعريف شخصي افتراضي لم يُكلف الكثير من المستخدمين عناء تغييره ، واستغل الصحفيون ذلك. ولكن إذا تم تغيير رقم التعريف الشخصي الافتراضي ، توجه بعض الصحفيون إلى حد الاتصال بأهدافهم والتظاهر بأنهم تقنيون من شركة الهاتف. أين سيُحاولون الحصول على أرقام التعريف الشخصية للبريد الصوتي والوصول إلى المعلومات المخفية هناك.

بشكل عام ، عادةً ما تُشعرك سيناريوهات الذريعة بأنها تتطلب قدرًا كبيرًا من الإلحاح أو التعاطف من الضحية المُحتملة. قد يستخدم المُهاجم رسائل البريد الإلكتروني أو المكالمات الهاتفية أو الرسائل النصية للاتصال بأهدافه. تحقق من ما هو هجوم تجاوز سعة المخزن المؤقت وكيف يُمكنك منعه؟

عناصر هجوم التحجج الاحتيالي

في سيناريو التحجج الاحتيالي ، هناك عنصران رئيسيان: “الشخصية” التي يلعبها المُهاجم و “الموقف المعقول” الذي يُقصد به خداع المُستهدف للاعتقاد بأنَّ الشخصية لها الحق في المعلومات التي تُطالب بها.

تخيل أنك تُحاول معالجة معاملة ، ولم يتم تنفيذها. لم تحصل على البيتزا التي طلبتها ، أو تم إغلاق المتجر الإلكتروني. كلها خيبات أمل! لكن هذا ليس كل شيء. بعد بضع دقائق ، من خلال خطأ لا يُمكن تفسيره ، تكتشف أنه تم الخصم من حسابك.

بعد فترة وجيزة ، يتصل المهاجم ويُصبح الشخصية ، مُتظاهرًا بأنه وكيل خدمة عملاء من البنك الذي تتعامل معه. نظرًا لأنك تتوقع مكالمة ، فأنت تقع في هذا الموقف المعقول وتُعطي معلومات بطاقتك الائتمانية بكل طمأنينة.

كيف يعمل التحجج الاحتيالي؟

يستفيد احتيال التحجج الاحتيالي من نقاط الضعف في التحقق من الهوية. أثناء المعاملات الصوتية ، يكون تحديد الهوية الفعلية قريبًا من المستحيل ، لذلك تلجأ المؤسسات إلى طرق أخرى لتحديد هوية عملائها.

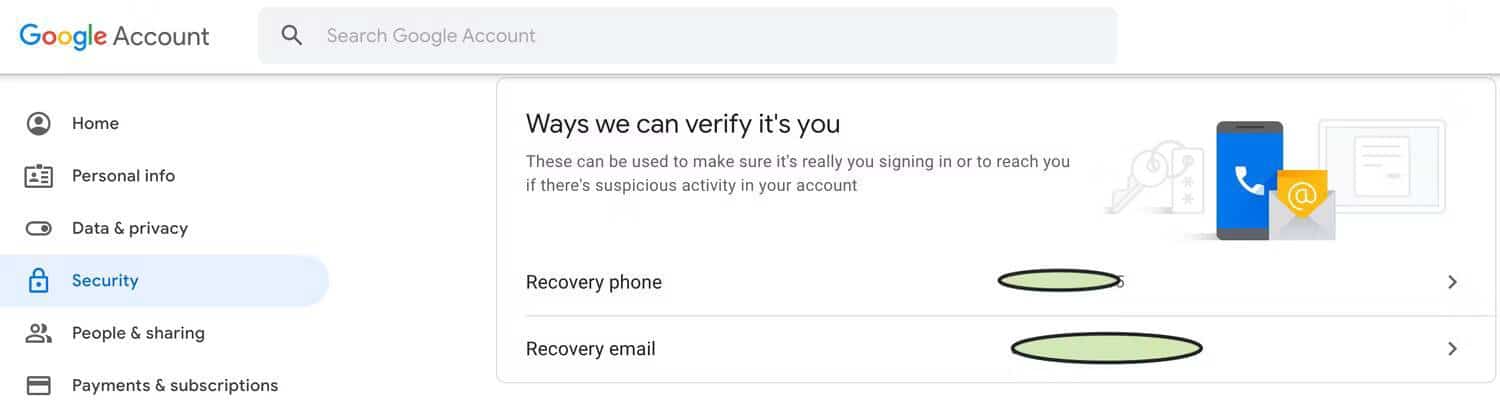

تتضمن هذه الأساليب طلب التحقق من تاريخ الميلاد ، أو أقرب الأقارب ، أو رقم النسل ، أو عنوان الاتصال ، أو اسم الأم قبل الزواج ، أو رقم الحساب. يمكن الحصول على معظم هذه المعلومات عبر الإنترنت من حسابات مواقع التواصل الاجتماعي الخاصة بالمُستهدف. يستخدم المُحتال هذه المعلومات “لإثبات” صحة شخصيته.

يستخدم المُحتال معلوماتك الشخصية التي جمعها لجعلك تكشف عن معلومات أكثر حساسية يُمكنه استخدامها. يتطلب الحصول على هذه المعلومات الشخصية بحثًا دقيقًا لأنه كلما كانت البيانات التي تم الحصول عليها أكثر تحديدًا ، ستُضطر أكثر للتخلي عن معلومات أكثر قيمة.

يمتلك المُحتال أيضًا مصادر معلومات مباشرة بخلاف مواقع التواصل الاجتماعي. يُمكنه انتحال رقم الهاتف أو اسم نطاق البريد الإلكتروني للمؤسسة التي يُمثلها لإضافة المزيد من المصداقية إلى الموقف المعقول الذي يتم تقبله من المُستهدف. تحقق من كيفية تثبيت برامج التجسس على الهاتف الذكي للشخص المستهدف.

التقنيات الملحوظة لاحتيال التحجج الاحتيالي

هناك العديد من تقنيات التحجج الاحتيالي التي يستخدمها المُحتال والمُهاجم للوصول إلى المعلومات الحساسة.

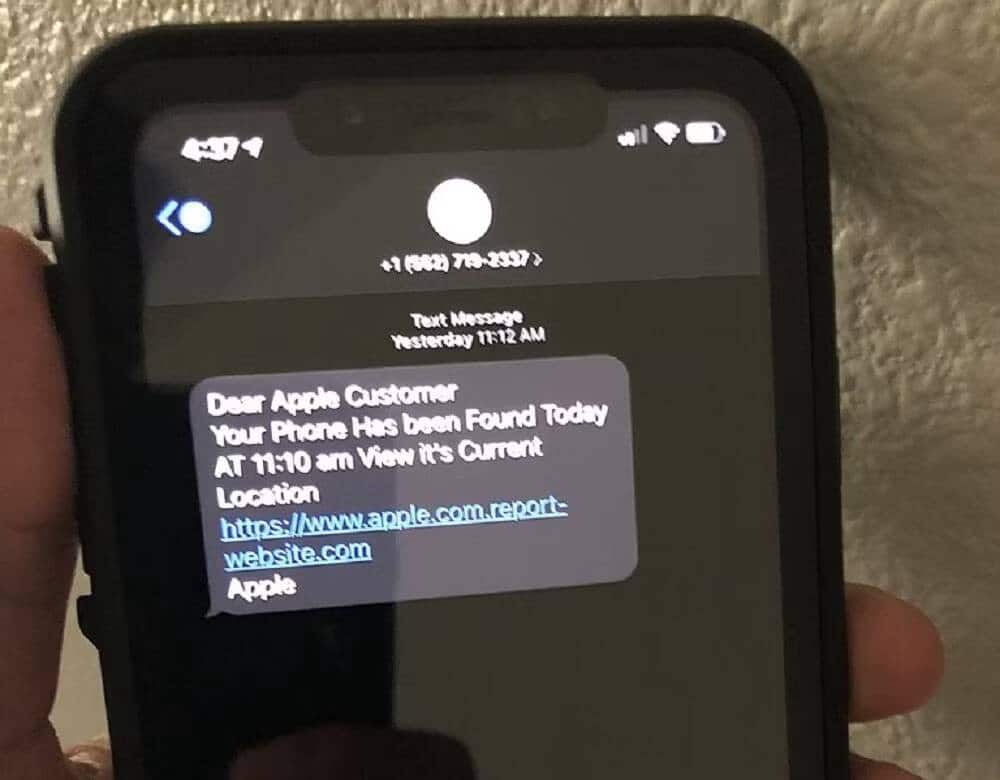

1. التصيد الصوتي والاحتيال عبر الرسائل النصية

هذه التقنيات مُتشابهة جدًا. تتضمن هجمات التصيد الصوتي استخدام المكالمات الهاتفية لإقناع الضحية بالتخلي عن المعلومات التي يحتاجها المُحتال. من ناحية أخرى ، يستخدم الاحتيال عبر الرسائل النصية الرسائل النصية من أجل إقناع الضحية بالتخلي عن المعلومات.

يتمتع التصيد الصوتي بفرصة نجاح أكبر لأنَّ المُستهدف من المُرجح أن يتجاهل الرسائل النصية أكثر من المكالمات المباشرة من الأفراد الأساسيين على ما يبدو.

2. الاصطياد

ينطوي الاصطياد على استخدام مُكافأة كبيرة لجمع المعلومات ويمكن أن تشمل أيضًا تزوير مصدر موثوق.

كما يوحي اسمه ، يستخدم احتيال الاصطياد أو الطُعم وعدًا كاذبًا لإثارة جشع الضحية أو فضولها. يستدرج المُحتال المُستخدم إلى فخ أين يسرق معلوماته الشخصية أو يحقن أنظمته ببرامج ضارة.

قد يتظاهر المُحتال بأنه محام يدعي أنَّ لديك ميراثًا من قريب بعيد وسيحتاج إلى بياناتك المالية لمعالجة المعاملة. يُمكن أن يكون الموظف رفيع المستوى في شركة مُستهدفًا أيضًا.

من المناورات الشائعة الأخرى إسقاط مغلف يحتوي على محرك أقراص محمول يحمل شعار الشركة ورسالة للعمل في مشروع عاجل. سيكون محرك الأقراص المحمول مُحملاً بالبرامج الضارة التي قد يستخدمها المُتسلل للوصول إلى خوادم الشركة.

3. برمجية التخويف

في هذه الطريقة ، يستخدم المُتسلل التخويف كتكتيك. ومن الأمثلة البارزة على ذلك نافذة مُنبثقة على موقع ويب غير آمن تُخبرك بوجود فيروس على جهازك ثم تطلب منك تنزيل تطبيق مكافحة فيروسات هو في الواقع برنامج ضار. يُمكن أيضًا توزيع أدوات التخويف باستخدام رسائل البريد الإلكتروني والروابط في الرسائل النصية. تحقق من ما هو فيروس الباب الخلفي؟ كيفية الحماية من هجمات الباب الخلفي.

كيف تحمي نفسك من هجمات التحجج الاحتيالي

تنتشر هجمات التحجج الاحتيالي لدرجة أنه لا توجد طريقة تقريبًا لإيقافها تمامًا. ومع ذلك ، يُمكن اتخاذ خطوات للحد منها بشكل كبير.

الخطوة الأولى هي تحليل البريد الإلكتروني. يُمكن أن يعطي النظر إلى اسم النطاق الخاص بالبريد الإلكتروني نظرة ثاقبة حول ما إذا كان مُخادعًا أم أصليًا. ومع ذلك ، يمكن أن تؤدي هجمات التحجج الاحتيالي إلى انتحال نطاقات البريد الإلكتروني ، لذا تبدو متطابقة تقريبًا مع الأصل ، مما يجعل من الصعب للغاية اكتشاف هذه الإحتيالات.

ولكن مع تقدم تقنية الذكاء الاصطناعي المُعقَّدة ، أصبح تحليل البريد الإلكتروني أكثر سهولة. يُمكن للذكاء الاصطناعي الآن اكتشاف أنماط التصيد والبحث عن علامات التحجج الاحتيالي. يُمكنه تحديد الانحرافات في حركة البيانات وأسماء عرض البريد الإلكتروني المُخادعة ، بالإضافة إلى العبارات والنصوص الشائعة في هجمات التحجج الاحتيالي.

تعليم المستخدم ، بالطبع ، ضروري. لا ينبغي لأحد أن يسأل عن كلمة المرور المصرفية أو رقم التعريف الشخصي لبطاقة الائتمان أو الرقم التسلسلي. يجب عليك الإبلاغ فورًا عن طلب لأي من هؤلاء إلى السلطات المُختصة. علاوة على ذلك ، فإن تذكير عائلتك وأصدقائك وموظفيك بعدم النقر على روابط غير معروفة وتجنب زيارة مواقع الويب غير الآمنة قد يكون كافيًا لمنع دخول البرامج الضارة إلى خوادم شركتك. تحقق من أفضل النصائح لاكتشاف المنتجات الاحتيالية عند التسوق عبر الإنترنت.

لا تقع ضحية للتحجج الاحتيالي المُزعج

قد لا يكون تجنب الوقوع ضحية للتحجج الاحتيالي أمرًا سهلاً ، ولكن هناك خطوات بسيطة يُمكنك اتخاذها لتجنب الوقوع ضحية. لا تنقر على الروابط الموجودة على مواقع الويب غير الآمنة ، ولا تكشف عن تفاصيل تسجيل الدخول الخاصة بك لأي شخص. هناك خطوط خدمة عملاء تم التحقق منها على النظام الأساسي للمصرف الذي تتعامل معه عبر الإنترنت. عندما يتصل بك أي وكيل خدمة عملاء ، تأكد من أنَّ الأرقام تتوافق مع الخط الرسمي. يُمكنك الإطلاع الآن على إرشادات السلامة المُستندة إلى السلوك التي يجب عليك اتباعها للبقاء آمنًا على الإنترنت.