كل يوم ، يكتشف المُتسللون في جميع أنحاء العالم نقاط ضعف جديدة ويستغلونها من أجل الوصول إلى مواقع الويب والتطبيقات وحتى بنية النظام. أحد الأشياء الشائعة في جميع الأجهزة الإلكترونية ، القديمة والجديدة ، هو أنها تُدار بواسطة تطبيقات يتم تخزينها في الذاكرة. لقد استغل المُتسللون هذا ووجدوا ثغرات تُعرف باسم تجاوز سعة المخزن المؤقت.

على الرغم من أنها ليست جديدة ، إلا أنَّ هجمات تجاوز سعة المخزن المؤقت ونقاط الضعف كانت تعيث فسادًا في الفضاء الإلكتروني بشكل مُتزايد. تحقق من بعض خرافات الأمن السيبراني التي تجعلك أكثر عرضة للهجمات.

سنشرح لك هنا ماهية هجمات تجاوز سعة المخزن المؤقت وكيف يُمكنك منعها.

فهم المخزن المؤقت وذاكرة النظام

لفهم ماهية هجوم تجاوز سعة المخزن المؤقت وكيف يعمل ، تحتاج إلى معرفة ما هو المخزن المؤقت وكيف تعمل ذاكرة الكمبيوتر.

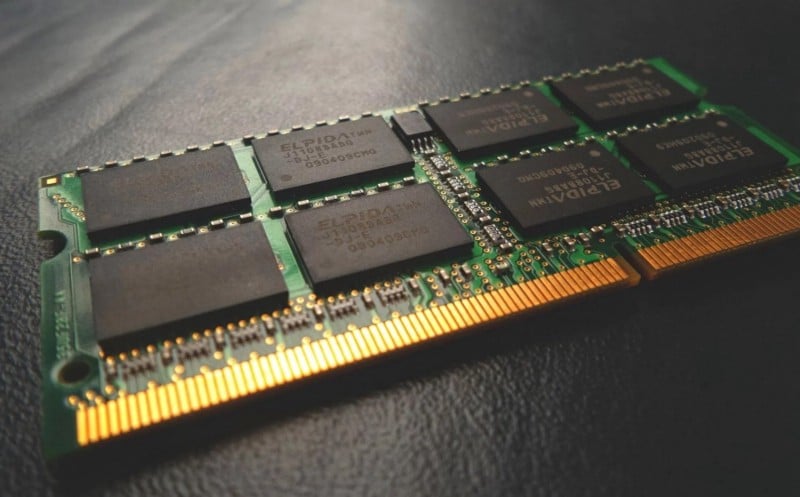

تُعد ذاكرة الكومة والمكدس ميزتين رئيسيتين لذاكرة الكمبيوتر. حيث تُعتبر هياكل البيانات المُستخدمة لتخصيص الذاكرة. على الرغم من أنها متشابهة ، إلا أن ذاكرة المكدس وذاكرة الكومة تختلف بطرق مُتعددة.

يتم استخدام المكدس ، الذي يستخدم مفهوم Last-in ، First-out (LIFO) ، في ذاكرة الوصول العشوائي (RAM) لتخزين عمليات تنفيذ التطبيق مؤقتًا ، بينما تقوم ذاكرة الكومة بتعيين الذاكرة باستخدام التخصيص الديناميكي للمُتغيرات العامة. لكن الشيء الوحيد المُشترك بينهما هو المخزن المؤقت. تحقق من 4 حيل لتسريع تصفح الويب وسرعة الإنترنت في نظام التشغيل Windows 10.

ما هو المخزن المؤقت؟

المخزن المؤقت هو منطقة من الذاكرة تستخدم لتخزين البيانات ، على الأرجح في ذاكرة الوصول العشوائي للكمبيوتر ، أثناء نقلها من مكان إلى آخر. عادةً ما تكون هذه البيانات تطبيقات تحتاج إلى التنفيذ. يتم تخزين المخازن المؤقتة في المكدس أو الكومة. حيث أنها تُحسن تنفيذ البيانات.

ما هو تجاوز سعة المخزن المؤقت؟

يحدث تجاوز سعة المخزن المؤقت عندما يتلقى المخزن المؤقت بيانات أكثر من سعته التخزينية. نظرًا لأنه غير قادر على معالجة هذا القدر من البيانات ، فإنه يفيض.

الآن ، في ذاكرة الكمبيوتر ، مباشرةً بعد المخزن المؤقت أو السعة التحزينية يوجد عنوان المرسل. والذي يسمى في الواقع مُؤشر التعليمات الموسعة (EIP). وتتمثل مهمته في توجيه الكمبيوتر إلى تطبيق مُحدد عند ملئه. عندما يحتوي المخزن المؤقت على بيانات أكثر مما يُمكنه الاحتفاظ به ويفيض ، فإنه يفيض إلى عنوان المرسل.

لفهم هذا ، دعنا نفترض أنَّ لديك مساحة عازلة يُمكنها استيعاب خمسة أحرف فقط. لذلك إذا قمت بملء كلمات مثل “سكر” أو “سلام” ، يمكن أن يحتويها التدفق العازل. ولكن عندما يكون لديك كلمة مثل “المصادقة” ، فمن المؤكد أنها ستفيض. هذا يؤدي إلى خلل أو تعطل في النظام. لكن يمكن للقراصنة استغلال هذه الثغرة الأمنية لبدء هجوم تجاوز سعة المخزن المؤقت.

ما هو هجوم تجاوز سعة المخزن المؤقت وكيف يعمل؟

تحدث هجمات تجاوز سعة المخزن المؤقت عندما يتحكم المتسلل في عنوان المرسل أو EIP. عندما يعرف المهاجم حجم ذاكرة النظام ، يُمكنه عن عمد كتابة البيانات في هذه الذاكرة لمجرد تجاوزها. ثم يتأكد من كتابة عنوان EIP أو عنوان المرسل للإشارة إلى تطبيق يُمكن أن يمنحه إمكانية الوصول إلى النظام أو الكشف عن معلومات حساسة مخزنة على النظام.

يُمكن للمهاجم حتى كتابة بعض البيانات التي تحتوي على تعليمات برمجية ضارة والتسبب في تجاوز سعة المخزن المؤقت. تتم كتابة EIP بعد ذلك لإعادة توجيه النظام مرة أخرى إلى التعليمات البرمجية الضارة ، ويتم تشغيلها. بعد ذلك ، يتحكم المُتسلل في النظام.

هناك خمس خطوات رئيسية في هجمات تجاوز سعة المخزن المؤقت:

- الاصطفاف.

- الفحص العشوائي.

- إيجاد الإزاحة.

- الكتابة فوق EIP أو عنوان المرسل.

- استغلال الثغرة الأمنية.

الاصطفاف هو الخطوة الأولى. هنا ، يجد المهاجم جزءًا من ذاكرة التطبيق عرضةً لتجاوز سعة المخزن المؤقت. ثم يأتي الفحص العشوائي الذي يُشبه الاصطفاف ، ولكن هنا يرسل المهاجم الأحرف إلى التطبيق ليرى ما إذا كان يمكن كسره. بمجرد النجاح ، يُواصل المهاجم إيجاد الإزاحة ، أين فاض المخزن المؤقت. يتم ذلك لمعرفة حجم المخزن المؤقت وعنوان المرسل. بعد ذلك ، يقوم المهاجم بإدخال تعليمات برمجية ضارة ويتحكم في النظام.

ما هي أنواع هجمات تجاوز سعة المخزن المُؤقت؟

هناك نوعان رئيسيان من هجمات تجاوز سعة المخزن المؤقت: الهجمات المستندة إلى المكدس والهجمات المستندة إلى الكومة.

1. هجمات تجاوز سعة المخزن المؤقت المُستندة إلى التكديس

تعد هجمات تجاوز سعة المخزن المؤقت المستندة إلى المكدس أكثر أنواع هجمات تجاوز سعة المخزن المؤقت شيوعًا. تحدث عندما يتم تجاوز ذاكرة مكدس النظام واستغلالها. تُعرف أيضًا باسم تحطيم المكدس.

2. هجمات تجاوز سعة المخزن المؤقت المُستندة إلى الكومة

هذا النوع من هجوم تجاوز سعة المخزن ليس شائعًا جدًا ، حيث يصعب تنفيذه واستغلاله. يحدث عندما تفيض الذاكرة المُخصصة لتطبيق ما. في كانون الثاني (يناير) 2021 ، اكتشفت Google ثغرة أمنية في تجاوز سعة المخزن المؤقت في مكون V8 من Chrome.

كيف يُمكنك منع هجمات تجاوز سعة المخزن المؤقت؟

يُمكن التخفيف من هجمات تجاوز سعة المخزن المؤقت باستخدام حماية وقت تشغيل النظام ، واستخدام لغات البرمجة الآمنة ، والعشوائية في تخطيط مساحة العنوان ، وضمان تدابير الأمان المُناسبة بشكل عام.

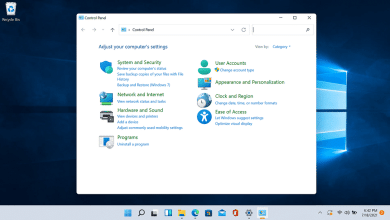

1. استخدام حماية وقت تشغيل النظام

تُعرف حماية وقت التشغيل أيضًا باسم فحص حدود مصفوفة وقت التشغيل. هذا يضمن أن كل تطبيق يتم تشغيله داخل مساحة المخزن المؤقت أو الذاكرة المُتاحة. ويقوم بفحص كل البيانات المكتوبة في ذاكرة النظام. هذا يجعل من الصعب على المتسلل الكتابة فوق البيانات في النظام واستغلال الثغرة الأمنية.

2. استخدام لغات البرمجة الآمنة

لا تُطبق لغات البرمجة مثل C و C++ فحص حدود مصفوفة وقت التشغيل لأنها تتطلب تعليمات برمجية إضافية للتحقق من كل تطبيق مكتوب في النظام وإبطائه. لذلك ، فهي أكثر عرضة لهجمات تجاوز سعة المخزن المؤقت. يعد استخدام لغات أكثر أمانًا مثل C# و Java و Python أفضل لأنها تنطوي على مخاطر أقل لحدوث هجمات تجاوز سعة المخزن المؤقت. تحقق من ما هو فيروس الباب الخلفي؟ كيفية الحماية من هجمات الباب الخلفي.

3. استخدام التوزيع العشوائي لتخطيط مساحة العنوان (ASLR)

يُخصص مقياس الأمان المُحدد بشكل عشوائي عناوين التطبيقات والوظائف الموجودة في ذاكرة النظام إلى مناطق البيانات المُختلفة. مما يجعل من الصعب على المهاجم التنقل عبر الوظائف الحساسة في الذاكرة.

4. ضمان سياسات أمنية صارمة

يتضمن ذلك تحديث النظام بانتظام ، والتحقق من صحة كل البيانات المكتوبة في النظام ، وتخصيص أقل الامتيازات للمستخدمين. مع وجود سياسات الأمان المناسبة ، لا داعي للقلق بشأن هجوم تجاوز سعة المخزن المؤقت. تحقق من طرق يمكن إستخدامها لاختراق رسائل WhatsApp الخاصة بك.

الحفاظ على الأمان أمر ضروري لمكافحة هجمات تجاوز المخزن المؤقت

وفقًا لمثل شائع في مجال الأمن ، “طالما أنَّ النظام يُستخدم من قبل البشر ، ستوجد ثغرة أمنية” ، وهذا صحيح وأمر لا مفر منه. ومع ذلك ، يُمكن للمرء دائمًا تقليل فرص الهجوم من خلال ضمان وجود تدابير أمنية مناسبة والالتزام الصارم بها.

تذكر أن المُتسللين يجدون باستمرار طرقًا جديدة لاستغلال نقاط الضعف مثل هذه. لذلك ، عليك أن تظل في المقدمة من خلال متابعة أحدث التطورات في مجال الأمن السيبراني. يُمكنك الإطلاع الآن على أفضل الطرق لتشجيع الناس على العمل في مجال الأمن السيبراني.