Vous avez peut-être déjà entendu le terme "piratage d'écran", mais vous ne savez peut-être pas ce que cela signifie. Le piratage d'écran ou piratage d'écran tactile est un type de cyberattaque qui consiste à prendre le contrôle d'un smartphone ou d'un écran tactile d'ordinateur sans l'autorisation expresse du propriétaire.

En contrôlant l'écran tactile, l'attaquant peut effectuer diverses tâches malveillantes. Les pirates peuvent également utiliser cette méthode pour accéder à des informations sensibles telles que les mots de passe et les noms d'utilisateur. Vérifier Qu'est-ce que le piratage de réseau sans fil et comment se protéger.

Alors, qu'est-ce que le piratage d'écran et comment saurez-vous si vous avez été piraté ?

Qu'est-ce que le piratage d'écran ?

Le piratage d'écran se fait généralement en utilisant l'écran tactile de l'appareil. Un attaquant peut être en mesure d'accéder à l'écran à distance ou d'interagir physiquement avec lui et d'exploiter les vulnérabilités du matériel ou des logiciels. Cela se fait en tirant parti des interférences électromagnétiques (EMI), le processus par lequel les signaux électriques peuvent être détectés et traités. Étant donné que les appareils à écran tactile contiennent une variété de signaux électriques, cela les rend vulnérables aux effets électromagnétiques. Le piratage d'écran peut également impliquer l'exploitation de failles dans le système d'exploitation d'un appareil ou la façon dont les appareils sont conçus.

Avec EMI, un pirate peut insérer à distance de faux points de contact dans un écran tactile et prendre le contrôle de l'appareil sans le toucher.

Une fois qu'un pirate informatique accède à votre écran, il peut effectuer diverses activités malveillantes telles que la modification du mot de passe de l'écran de verrouillage, l'accès à des données sensibles, l'installation de logiciels malveillants, etc. Vérifier Qu'est-ce que le piratage éthique et comment en devenez-vous un?

Qu'est-ce que le toucher fantôme ?

Ghost touch, également appelé "tactile accidentel sur l'écran" ou "touche fantôme", est un type de piratage d'écran tactile qui consiste à utiliser un petit appareil (tel qu'un smartphone, une tablette ou un ordinateur portable) pour contrôler l'activité sur l'écran d'un appareil . autrement. Cela se produit lorsqu'un pirate utilise EMI pour simuler un faux doigt ou un objet sur l'écran tactile et peut prendre le contrôle de l'appareil sans contact physique. En contrôlant les mouvements de l'écran tactile, le pirate peut accéder à des informations sensibles telles que des mots de passe et des données personnelles sans laisser de traces de ce qu'il a fait. Ghost touch peut également être utilisé pour lancer des attaques de pirates, comme effectuer des achats à l'insu du propriétaire ou accéder à des comptes financiers.

Les problèmes de furtivité tactile ne sont pas toujours dus au pirate, mais cela pourrait être une indication d'activité malveillante. Vérifier Comment réparer Ghost touch sur iPhone : correctifs possibles à essayer.

Comment le piratage d'écran est-il effectué ?

Voici les étapes suivies par un attaquant pour réussir à pirater un écran tactile.

Étape 1 : Trouver un emplacement approprié

En règle générale, le pirate recherchera un lieu public où il pourra accéder à l'écran de l'appareil. Il peut s'agir d'un terminal d'aéroport, d'un café, d'une bibliothèque ou même d'un train. Dans de tels endroits, il peut utiliser EMI pour accéder à l'écran tactile des appareils qui sont placés sur une table avec son écran tourné vers la table.

Étape 2 : Installer l'équipement EMI

Une fois que le pirate a trouvé un emplacement approprié, il installe son équipement EMI. Il se compose d'une antenne et d'un amplificateur, pour créer des signaux magnétiques qui peuvent être utilisés pour interférer avec le champ électromagnétique de l'écran tactile.

Étape 3 : Transmettre des signaux électromagnétiques

Le pirate envoie alors des ondes électromagnétiques de fréquences spécifiques afin d'interférer avec les signaux de l'écran tactile et de générer de fausses touches sur l'écran afin de le contrôler. Un attaquant pourrait injecter des impulsions électromagnétiques dans les électrodes de l'écran tactile pour que les événements soient enregistrés comme des événements tactiles.

Étape 4 : Accéder à l'appareil

Une fois qu'un pirate capture et interfère avec le champ électromagnétique d'un appareil, il peut y accéder et le contrôler. Cela lui permet d'effectuer diverses activités malveillantes.

Que peuvent faire les attaquants avec le piratage d'écran ?

Un pirate utilisant le piratage d'écran peut effectuer diverses activités malveillantes sur l'appareil, telles que :

- Recevoir ou passer des appels : Un pirate peut accéder au répertoire et aux numéros d'appel de l'appareil pour passer ou recevoir des appels entrants.

- Accéder à des sites Web malveillants à l'aide du clavier: Un pirate peut afficher un site Web ou une page Web malveillant, puis taper des commandes sur le clavier.

- Installer des logiciels malveillantsUn pirate informatique peut installer des logiciels malveillants sur un appareil à l'insu de l'utilisateur, lui permettant d'accéder à des données confidentielles à l'avenir.

- Intercepter les messages: Un pirate peut utiliser le piratage d'écran pour intercepter, lire, écrire et supprimer des messages de l'appareil.

- Accéder aux coordonnées: Le pirate peut également accéder aux contacts de l'appareil, y compris les adresses e-mail et les numéros de téléphone.

- Accès aux comptes de médias sociauxL'utilisateur de piratage d'écran peut accéder à des comptes personnels sur les réseaux sociaux et publier des messages ou des liens malveillants.

Quels sont les indicateurs de piratage d'écran ?

Le piratage d'écran est difficile à détecter à ses débuts car le pirate ne laisse aucune preuve réelle et claire. Cependant, il existe certains signes avant-coureurs que vous pouvez surveiller si vous pensez que votre appareil a été piraté.

Lors de la configuration d'un nouvel appareil, par exemple, l'utilisateur enregistre généralement ses préférences et ses paramètres. Si vous remarquez des changements dans ces paramètres, cela peut indiquer que votre appareil a été compromis. De même, si vous remarquez des messages ou des appels non attribués, il est possible qu'un pirate ait accédé à votre appareil.

Un pirate utilisant le piratage d'écran peut utiliser de grandes quantités de données pour prendre le contrôle de l'appareil. Si vous remarquez une utilisation anormalement élevée des données cellulaires, il se peut que quelque chose de malveillant soit en cours d'exécution.

Et si votre appareil a été couplé avec un appareil Bluetooth que vous ne reconnaissez pas, cela peut également être un signe avant-coureur d'un piratage d'écran. Vérifier Comment votre téléphone peut être piraté à distance et ce que vous pouvez faire pour l'empêcher.

Comment se protéger du piratage d'écran

Compte tenu des risques de piratage d'écran, il est important que vous preniez des mesures pour vous protéger et protéger votre appareil contre de telles attaques. Voici quelques conseils qui peuvent vous aider.

Utiliser une méthode de déverrouillage sécurisée

Le moyen le plus efficace de protéger votre appareil contre les attaques de piratage d'écran est d'utiliser une méthode de déverrouillage sécurisée. Si votre téléphone prend en charge l'authentification biométrique telle qu'une empreinte digitale ou une reconnaissance faciale, assurez-vous d'utiliser l'une d'entre elles à la place d'un schéma ou d'un code PIN.

Activer l'authentification à deux facteurs

L'authentification à deux facteurs (2FA) est une couche de sécurité supplémentaire pour votre appareil, qui vous oblige à saisir un code envoyé à votre appareil ou numéro de téléphone en plus du mot de passe que vous utilisez normalement. L'authentification à deux facteurs (2FA) garantit que même si quelqu'un connaît votre mot de passe, il ne pourra pas accéder au compte sans le code supplémentaire.

Soyez prudent dans les lieux publics

Lorsque vous utilisez votre appareil en public, prenez des précautions supplémentaires pour vous assurer que l'écran de votre appareil n'est pas piraté. Évitez de laisser votre téléphone sans surveillance et gardez-le hors de vue lorsqu'il n'est pas utilisé. Vérifier Connexion la plus dangereuse aux réseaux Wi-Fi publics.

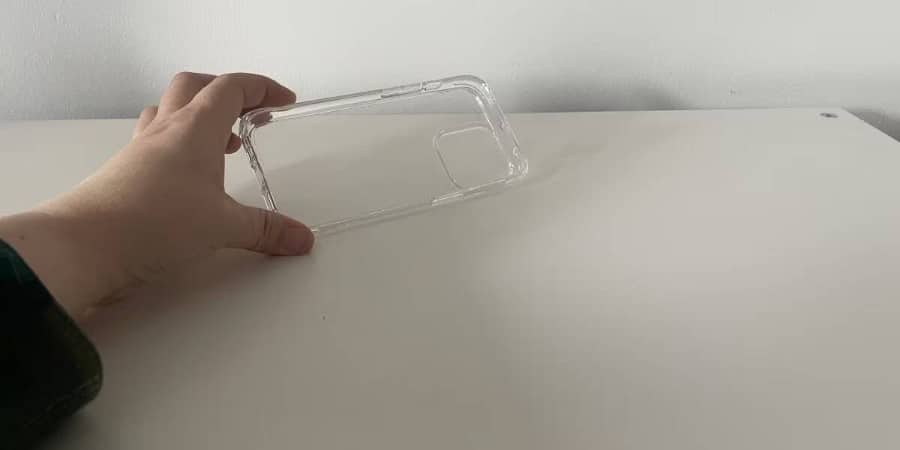

Utiliser des boîtiers non magnétiques

Lorsque vous utilisez un smartphone, un ordinateur portable ou une tablette en public, envisagez d'investir dans un étui non magnétique. Ce qui peut aider à protéger votre appareil contre les acteurs malveillants qui pourraient tenter d'accéder via le piratage d'écran. Vérifier Mon téléphone peut-il être suivi lorsque les services de géolocalisation sont désactivés ?

Attention au piratage d'écran

Les piratages d'écran peuvent être dévastateurs, il est donc important que vous preniez des mesures pour vous protéger. Il est impératif que vous utilisiez une méthode de déverrouillage sécurisée, que vous activiez l'authentification à deux facteurs, que vous redoublez de prudence en public et que vous investissiez dans des étuis non magnétiques pour vos appareils. En suivant ces conseils, vous pouvez vous assurer que le piratage d'écran ne sera pas un problème. Vous pouvez voir maintenant Vous pensez que votre téléphone a été piraté ? Voici ce qu'il faut faire à ce sujet.