À mesure que des progrès sont réalisés, les utilisateurs sont confrontés à des défis croissants en matière de sécurité des informations et de confidentialité personnelle. Alors, dans quelle mesure faites-vous attention à la façon dont vous utilisez votre visage en ligne ? Si vous n’êtes pas assez prudent, vous devriez le faire.

Parmi les différents défis, se démarque le phénomène de l'exploitation faciale dans la fraude comme moyen d'accéder à des informations sensibles et financières. Le fraudeur s'appuie sur des techniques sophistiquées pour utiliser des images faciales de manière illégale afin de mener des opérations frauduleuses telles que le vol d'identité, l'accès non autorisé à des comptes et d'autres activités illégales.

C'est le bon moment pour commencer, car il existe une nouvelle souche de malware pour smartphone appelée Gold Pickaxe, conçue pour collecter vos données faciales, afin de pouvoir les utiliser dans le cadre d'une arnaque. Vérifier Que faire après avoir été victime d'une escroquerie en ligne ?

Qu'est-ce que la pioche en or ?

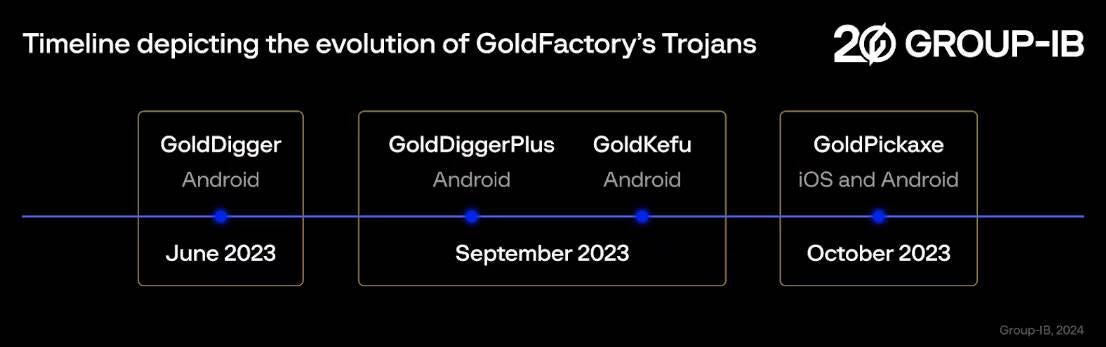

D'après ce que tu as rapporté Ordinateur BleepingGold Pickaxe est une application mobile malveillante découverte pour la première fois par la société de sécurité Groupe-IB, et fait partie d'une campagne de malware beaucoup plus vaste et soutenue appelée Gold Factory. Ce groupe a également été associé à d'autres malwares tels que GoldDigger, GoldDiggerPlus et GoldKefu. Gold Pickaxe est généralement déguisé en application légitime pour inciter les gens à la télécharger ; Il est considéré comme Attaques de chevaux de Troie pour les attaques iOS ou les chevaux de Troie pour Android.

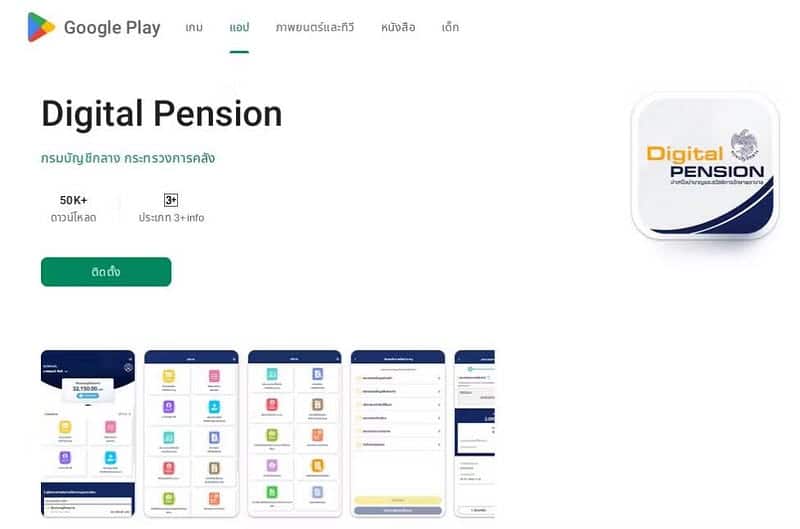

Pour augmenter le nombre de personnes téléchargeant l'application, l'opérateur Gold Pickaxe envoie des emails en utilisant Ingénierie sociale Se faire passer pour des représentants du gouvernement. L'e-mail invite généralement l'utilisateur à télécharger la fausse application. Dans l’exemple rapporté, l’application était déguisée en gestionnaire de pension numérique en utilisant une page usurpant le même design que celui du Play Store, la boutique d’applications officielle d’Android.

Comment fonctionne la pioche en or ?

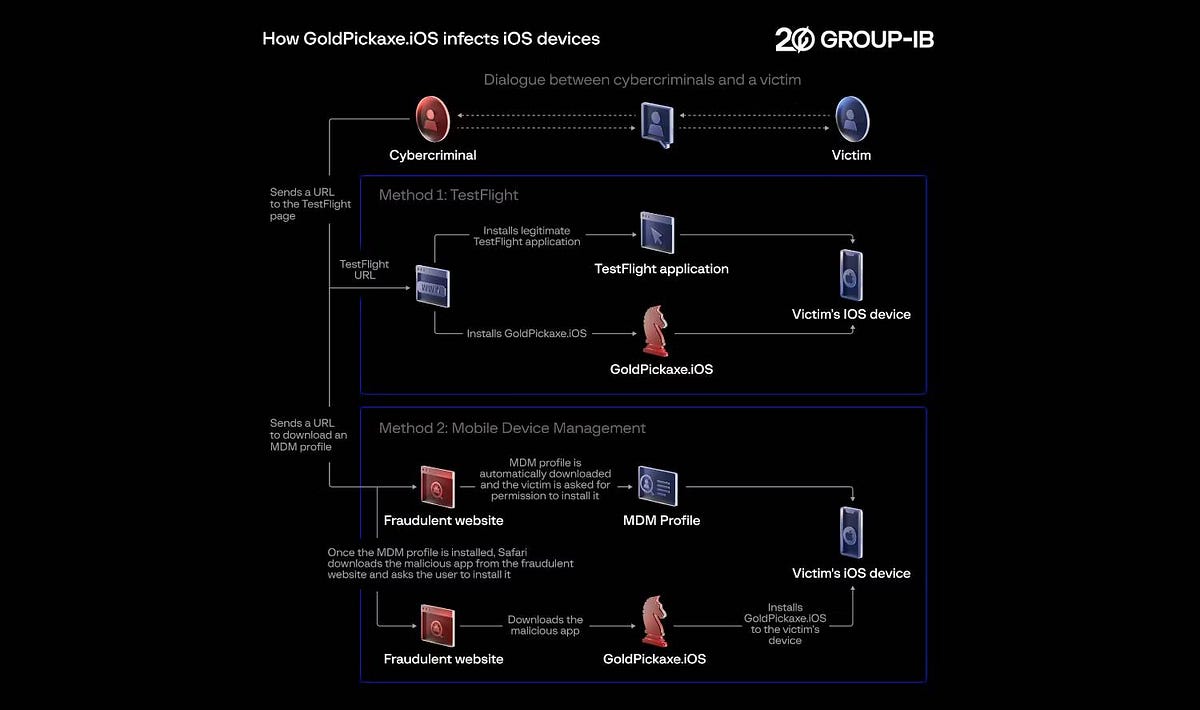

Une fois que la victime télécharge l’application infectée sur son téléphone, celle-ci commence immédiatement à collecter des données sur l’utilisateur. Cela inclut la navigation dans les messages texte, la vérification du trafic Web et la recherche de fichiers. Dans le cadre de l'ingénierie sociale, les victimes sont incitées à installer un profil de gestion des appareils mobiles (MDM). Une fois installé, le lanceur de logiciels malveillants Gold Pickaxe aura un contrôle presque complet sur l'appareil, donnant à MDM un accès à des fonctionnalités telles que l'analyse à distance, le suivi des appareils, la gestion des applications et bien plus encore.

Cependant, il ne peut pas voler des informations bancaires immédiatement, et ce qui distingue Gold Pickaxe des autres souches de logiciels malveillants est sa cible principale. Il tentera d'obtenir une photo du visage de la victime, qu'il pourra obtenir de deux manières.

La première consiste à demander directement à l’utilisateur de scanner son visage. C'est pourquoi Gold Pickaxe prend généralement la forme d'une application soutenue par le gouvernement, car il n'est pas rare que ces applications demandent une analyse du visage via l'appareil photo du téléphone. Lorsqu'un utilisateur enregistre son visage via l'application, celui-ci capture les données et les renvoie à l'escroc.

La seconde consiste à voler indirectement les données faciales de la victime. Sur certaines races de Gold Pickaxe, des photos seront prises par intermittence via la caméra frontale dans l'espoir de capturer votre visage. Si vous ne pouvez pas le faire, il peut envoyer des photos enregistrées sur votre téléphone pour voir si elles contiennent votre visage.

Selon Groupe-IB :

GoldPickaxe.iOS est le premier cheval de Troie iOS observé par Group-IB et combine les fonctions suivantes : collecte des données biométriques des victimes, documents d'identité, interception de SMS et autorisation du mouvement des données sur les appareils des victimes. Son frère Android a plus de fonctionnalités que son homologue iOS, en raison de plus de limitations et de la nature fermée d'iOS.

Il est important de noter que le malware n’obtient pas de données biométriques faciales auprès de services tels que Face ID et n’exploite aucune vulnérabilité des systèmes d’exploitation. Au lieu de cela, il tente de capturer votre visage via l'appareil photo ou dans vos fichiers.

Voici les fonctions exécutées par GoldPickaxe : Une fois l’application malveillante installée, elle fonctionne de manière semi-autonome, manipulant des fonctions en arrière-plan, notamment :

- Prenez une photo du visage de la victime.

- Interceptez les messages texte entrants.

- Demandez des pièces d’identité.

- Acheminez le trafic réseau via l’appareil infecté à l’aide de « MicroSocks ».

- Sur les appareils iOS, il crée un canal de communication Web pour recevoir les commandes suivantes :

- Heartbeat : Communication avec le serveur de commande et de contrôle (C2).

- init : envoie des informations sur le périphérique à C2.

- upload_idcard : Il a été demandé à la victime de photographier sa carte d'identité.

- visage : Il a été demandé à la victime de prendre une vidéo de son visage.

- mise à niveau : affichez un faux message « appareil en cours d'utilisation » pour éviter les temps d'arrêt.

- album : synchronisez l'historique de votre photothèque (déplacez-les vers le cloud).

- Again_upload : réessayez de transférer la vidéo du visage de la victime vers le cloud.

- destroy : empêche l'exécution de l'application malveillante.

Que peut vous faire un escroc en face ?

Il peut sembler étrange qu’un escroc essaie d’obtenir une photo de votre visage, mais il existe de nombreuses raisons pour lesquelles un escroc pourrait en rechercher une.

Gold Pickaxe collecte des données faciales pour aider à pirater les coordonnées bancaires. Certaines banques n'autorisent pas les utilisateurs à envoyer une grosse somme d'argent sans vérification de l'identité faciale. L'obtention des données faciales de la victime permet donc aux fraudeurs d'éviter cette restriction.

Cependant, ce n’est en aucun cas la seule manière pour un escroc d’utiliser une photo de votre visage. Nous constatons une augmentation Deepfakes convaincants Ce qui permet aux gens de créer une fausse version de quelqu’un disant ce qu’ils veulent. Ces deepfakes peuvent ensuite être utilisés pour commettre d’autres fraudes. Il peut également utiliser votre visage pour créer du contenu offensant ou embarrassant afin de vous menacer.

Enfin, si quelqu’un tente d’usurper votre identité, vos données faciales constituent un bon point de départ pour un escroc. Grâce à lui, il peut obtenir des prêts et créer des documents officiels à votre nom. Pour ce faire, un escroc aura besoin d'un peu plus de données qu'un nom et un visage, mais étant donné la façon dont Gold Pickaxe envoie beaucoup de données, il est possible pour un escroc d'en récupérer des informations clés.

Comment se protéger des attaques par scanner de visage

Bien que Gold Pickaxe semble intimidant, cela dépend en grande partie du fait que quelqu'un croit à l'e-mail initial et télécharge l'application à partir d'un faux site Web. Par conséquent, ne téléchargez pas toujours des applications provenant de sources suspectes et apprenez à vous protéger contre les attaques d’ingénierie sociale.

Lors de l'installation d'une application, assurez-vous de lire toutes les autorisations. Si une application qui n'a pas besoin de voir votre visage ou votre environnement vous demande l'autorisation de la caméra, traitez-la avec prudence. Vous pouvez également installer Application antivirus Pour éloigner ces applications malveillantes de votre système. De plus, sur les appareils Android, ne téléchargez pas d'applications, en particulier celles que vous ne connaissez pas ou auxquelles vous ne faites pas confiance ou dont vous ne pouvez pas rechercher ou examiner la source.

Et si vous craignez d'avoir trop de photos de votre visage en ligne, voyez si vous pouvez activer davantage de défenses sur vos comptes en ligne sensibles. Par exemple, si vos comptes prennent en charge l'authentification à deux facteurs (2FA), l'activer ajoutera une autre couche de défense qu'un fraudeur doit franchir avant d'accéder à vos données. C'est vraiment facile à configurer et à utiliser et méfiez-vous des liens suspects et pièces jointes. Vous pouvez maintenant visualiser Comment découvrir une arnaque en ligne en utilisant ces sept panneaux d'avertissement.