L'ingénierie sociale est un terme important dans un monde Cybersécurité , Mais vous ne savez peut-être pas ce que cela signifie exactement. Bien qu'il s'agisse d'un vaste sujet, il existe certains types d'ingénierie sociale que nous pouvons examiner pour en savoir plus.

Jetons un coup d'œil à l'ingénierie sociale en tant que concept pour éviter d'être victime d'une de ses techniques.

Qu'est-ce que l'ingénierie sociale?

Dans le domaine de la sécurité, Ingénierie sociale Il s'agit d'un ensemble d'astuces et de techniques utilisées pour tromper ou manipuler l'utilisateur pour lui voler des informations privées ou lui faire renoncer à ces détails confidentiels. L'ingénierie sociale repose sur l'exploitation de la nature humaine, qui est généralement le maillon le plus faible d'un système par ailleurs robuste.

Ingénierie sociale Contrairement à de nombreuses autres attaques technologiques, n'essayez pas de pénétrer directement dans les systèmes informatiques. Alors qu'un pirate informatique peut programmer une application qui tente de forcer quelqu'un à entrer un mot de passe ou à exploiter un bogue d'application, l'ingénierie sociale repose uniquement sur le fait de tromper ou de manipuler les victimes pour qu'elles fassent quelque chose que l'attaquant voulait.

Alors que l'ingénierie sociale est antérieure à l'ère d'Internet (vous pouvez penser à des tactiques de vente qui vous poussent à acheter quelque chose que vous ne voulez pas), cette pratique est devenue plus répandue en ligne.

Même avec des mots de passe forts, des applications de sécurité de première classe et des appareils financièrement verrouillés, une personne victime d'une arnaque peut toujours être une faille de sécurité et causer une faille de sécurité dans une entreprise ou dans sa propre configuration.

Les principaux éléments de l'ingénierie sociale

La plupart des utilisateurs connaissent les escroqueries flagrantes. À mesure que la connaissance de ces escroqueries augmente avec le temps, le fraudeur qui les gère doit changer régulièrement de tactique pour les maintenir viables.

En conséquence, des schémas d'ingénierie sociale spécifiques s'adaptent au fil du temps. Cependant, bon nombre de ces escroqueries utilisent une combinaison des éléments suivants:

- Tactiques d'intimidation: Si le trompeur vous fait craindre que quelque chose de mal se produise, vous êtes plus susceptible de le suivre sans réfléchir de manière critique. Par exemple, il pourrait se faire passer pour un membre du gouvernement et exiger de payer des impôts sous la menace d'une arrestation.

- sentiment d'urgence: Pour vous obliger à agir avant de réfléchir, de nombreuses escroqueries d'ingénierie sociale nécessitent une action immédiate, de peur de «perdre votre compte» ou quelque chose de similaire.

- Se faire passer pour une entreprise légitime: Pour vous convaincre qu'il ne s'agit pas d'un fraudeur, l'attaquant utilisera des éléments d'apparence authentique dans son e-mail ou autre communication.

- Formulation ambiguë: Étant donné que les attaques d'ingénierie sociale s'adressent généralement à de nombreuses personnes à la fois, la plupart d'entre elles ne vous appartiennent pas. Le libellé général et l'absence de raison particulière de communiquer sont des signes que vous avez affaire à une fausse personne.

Types courants d'ingénierie sociale

Ensuite, examinons certaines des formes populaires d'ingénierie sociale pour voir comment leurs technologies fonctionnent.

Phishing

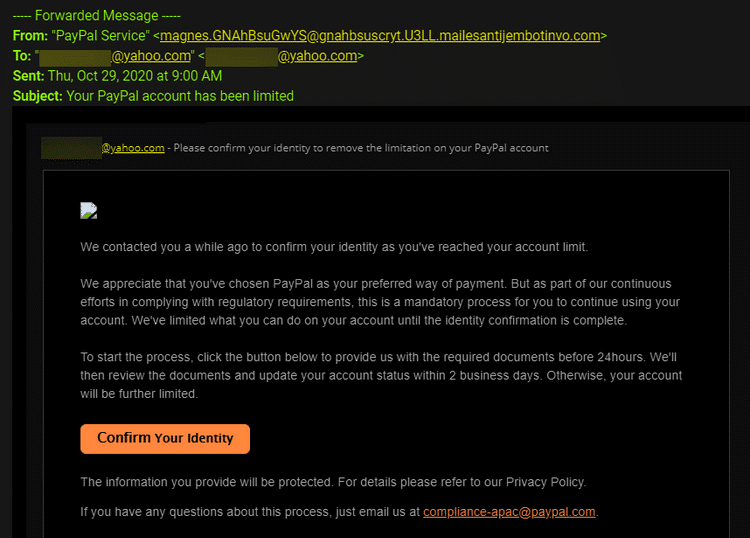

Vous êtes probablement au courant du phishing. C'est l'un des types d'ingénierie sociale les plus populaires. Il s'agit d'une attaque où quelqu'un prétend être une entité légitime, généralement par courrier électronique, et demande des informations sensibles.

Il est souvent prétendu provenir de PayPal, d'Apple, de votre banque ou d'une autre entreprise de confiance et vous demande de «confirmer» vos données ou d'examiner une transaction suspecte.

Pour vous protéger contre le phishing, vous ne devez jamais cliquer sur des liens dans les e-mails et n'oubliez pas que les entreprises légitimes ne demandent pas d'informations sensibles de cette manière. Assurez-vous également de connaître les différents Formes de phishing.

Fraude téléphonique

Les escroqueries par téléphone sont plus anciennes que le phishing par e-mail, mais elles sont toujours courantes. Dans ces graphiques, quelqu'un vous appelle en affirmant, par exemple, qu'il s'agit de la société de votre carte de crédit et vous demande de confirmer vos coordonnées en raison d'une activité suspecte.

Il peut également prétendre représenter une entreprise de technologie et que votre ordinateur doit être «réparé contre les infections virales».

Par téléphone, un voleur peut établir davantage un contact personnel qu'un e-mail. Mais si vous faites attention, il est facile de savoir quand vous parlez à un fraudeur.

Goût

Bien qu'il ne soit pas aussi courant que les formes mentionnées ci-dessus, l'appât est une forme d'ingénierie sociale qui se nourrit de la curiosité humaine. Lors de ces attaques, le fraudeur laisse en place un CD ou une clé USB infecté et espère que quelqu'un le récupérera. Si vous insérez ensuite un média dans votre ordinateur, vous pourriez vous retrouver exposé à des logiciels malveillants si le contenu du lecteur est lu automatiquement.

Cette attaque est plus complexe, car elle utilise des supports physiques. Cependant, il est clair que vous ne devez pas connecter un lecteur flash ou un autre appareil à votre ordinateur si vous ne lui faites pas confiance.

la porte arrière

Cette attaque, contrairement à d'autres options, repose sur la présence réelle du canular. Le talonnage fait référence au processus pour atteindre une zone de sécurité en utilisant une autre personne (légitime).

Un exemple courant de ceci est une porte dans un lieu de travail qui vous oblige à scanner une carte-clé pour entrer. S'il est courtois d'ouvrir la porte à quelqu'un derrière vous, la plupart des entreprises ne veulent pas que vous le fassiez. La personne derrière vous pourrait essayer de se faufiler dans un endroit où elle ne devrait pas être, en utilisant votre gentillesse.

Cela s'applique principalement à une utilisation commerciale, mais il est judicieux de se rappeler que vous devez également protéger l'accès physique à votre ordinateur. N'importe qui peut se faufiler dans votre appareil sans s'attendre à ce qu'il fasse beaucoup de dégâts.

Scareware

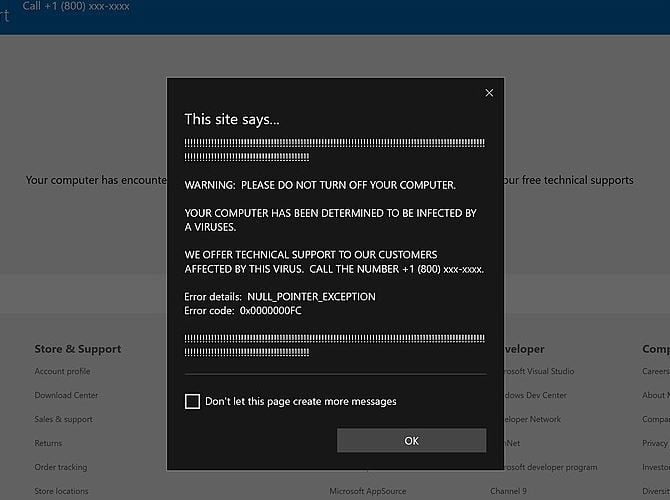

Parfois appelé «logiciel effrayant», il s'agit d'un mélange de phishing et de logiciels malveillants. Dans ces attaques, vous êtes menacé de faux messages, en espérant que vous paierez de l'argent au phisher ou que vous donnerez des informations sensibles.

Les fausses alertes virales constituent une forme courante de tromperie. Ils ne sont pas dangereux en eux-mêmes, mais ils vous trompent en vous faisant croire qu'ils sont des signes réels d'une infection sur votre appareil. Le fraudeur espère que vous serez la proie et que vous lui enverrez de l'argent pour «nettoyer» l'infection ou télécharger son logiciel, ce qui est vraiment dangereux.

Le chantage aux e-mails est une autre technique d'intimidation courante. Dans ce cas, vous recevez un e-mail d'une personne prétendant avoir un contenu compromis sur vous ou quelque chose de similaire. Pour qu'il soit tenu de payer un montant pour l'empêcher de diffuser la vidéo ou la photo parmi tous vos amis. Bien sûr, il n'a vraiment pas de telles informations; Il espère juste que vous pouvez le croire.

Comment se protéger de l'ingénierie sociale

Comme nous l'avons vu, l'ingénierie sociale prend de nombreuses formes et est souvent difficile à détecter. Pour vous protéger de ces attaques et autres, gardez à l'esprit les points suivants:

- Ne faites pas confiance aux e-mails. Les e-mails sont l'une des méthodes les plus simples de fausse communication. Ainsi, vous ne devez jamais cliquer sur un lien dans un e-mail à moins que vous ne vous y attendiez spécifiquement. Il est toujours plus sûr de visiter directement des sites Web.

- N'agissez pas sans réfléchir. Si vous recevez un message qui exploite vos émotions, il est probablement conçu pour vous tromper. Arrêtez-vous et réfléchissez lorsque vous vous sentez particulièrement anxieux ou curieux, car vous êtes plus susceptible de prendre des décisions hâtives dans ces situations.

- Vérifiez toujours les informations suspectes. Si quelqu'un prétend appartenir à une entreprise spécifique, demandez-lui des informations pour le prouver. S'il répond par de vagues excuses, il ment.

L'ingénierie sociale, révélée

Même si vous n'avez jamais été victime d'une exploitation sophistiquée ou que votre mot de passe n'a pas été compromis, il existe toujours un risque que les techniques d'ingénierie sociale vous trompent. En vous familiarisant avec ces astuces courantes et en réfléchissant de manière critique lorsque ces situations se présentent, vous pouvez éviter de jouer au jeu de l'imposteur.

Pendant ce temps, l'ingénierie sociale n'est pas le seul moyen d'exploiter la psychologie humaine en ligne. Tu peux voir Les fraudes en ligne les plus frauduleuses de tous les temps.