Les mots de passe empêchent les pirates d'accéder à vos comptes, c'est pourquoi les cybercriminels sont si désireux de les cibler. Le craquage de mot de passe est très populaire, mais il existe plus d'une méthode qui peut être utilisée ici.

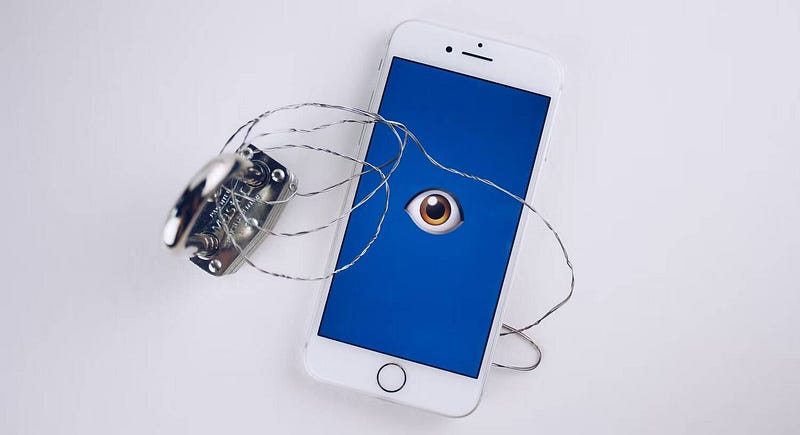

Alors, quelles sont les façons dont un mot de passe peut être piraté et pouvez-vous les éviter ? Vérifier Comment votre téléphone peut être piraté à distance et ce que vous pouvez faire pour l'empêcher.

Qu'est-ce qu'un piratage de mot de passe ?

Les techniques de craquage de mots de passe sont utilisées pour révéler les mots de passe des utilisateurs afin que leurs différents comptes puissent être piratés par des cybercriminels.

Un grand nombre de nos comptes, tels que ceux utilisés pour les opérations bancaires, les activités sociales, les achats et le travail, sont protégés par un mot de passe. Il n'est donc pas surprenant que les pirates informatiques veuillent mettre la main sur ces données.

Vous devez vous familiariser avec le piratage de mot de passe. En utilisant diverses méthodes, un attaquant malveillant a la possibilité de révéler votre véritable mot de passe et de lui donner accès à votre compte s'il dispose également de votre adresse e-mail ou de votre nom d'utilisateur (ce qui peut être très facile à obtenir).

Selon la complexité du mot de passe que vous utilisez, il peut se fissurer de quelques secondes à des millions d'années. Les mots de passe simples sont évidemment plus faciles à déchiffrer, il est donc important de structurer efficacement votre mot de passe pour éloigner les pirates (dont nous parlerons plus tard).

Le piratage de mot de passe est le processus par lequel les mots de passe sont accessibles à partir des données stockées ou transmises via le système informatique, et ce processus de piratage peut se produire en devinant la phrase secrète plusieurs fois à l'aide d'une équation informatique à travers laquelle l'ordinateur essaie différentes options jusqu'à ce qu'il réussisse à découvrir le mot de passe utilisé. Vérifier Votre compte Netflix a été piraté ? Et après.

Méthodes de piratage de mot de passe les plus courantes

Au fil des ans, le piratage de mots de passe s'est diversifié en de nombreuses méthodes, certaines plus efficaces que d'autres. Alors, quelles sont les méthodes les plus courantes utilisées par les pirates pour pirater les mots de passe ?

1. Attaque de force aveugle

Les cybercriminels utilisent souvent des attaques par force brute pour pirater divers comptes. Cette méthode de piratage consiste à jouer toutes les combinaisons possibles de lettres, de chiffres ou de symboles pouvant être inclus dans un mot de passe donné. Il s'agit essentiellement d'une méthode d'essais et d'erreurs, ou d'un processus d'élimination, qui se poursuit jusqu'à ce que l'énoncé correct soit atteint.

Les attaques par force aveugle sont particulièrement efficaces sur les mots de passe plus simples contenant une combinaison de lettres et de chiffres, tels que ceux sans combinaison de lettres ou de symboles et de chiffres.

Une attaque de force aveugle peut être effectuée en moins d'une minute, bien qu'il existe de nombreux cas où cela peut prendre beaucoup plus de temps. Certains cybercriminels autoriseront le processus à se poursuivre pendant des semaines, des mois, voire des années, selon la valeur du mot de passe. Si l'attaque par force aveugle réussit, il accédera au mot de passe correct, donnant au pirate l'accès à tout ce qu'il essaie de déchiffrer.

2. Hameçonnage

L'hameçonnage est une technique courante de cybercriminalité, et il peut être utilisé pour voler des données et propager des logiciels malveillants. Lorsqu'il s'agit de casser un mot de passe, le vol de données est la cible évidente d'une attaque de phishing.

Les attaques de phishing se produisent généralement par e-mail, SMS ou sites de réseaux sociaux (en particulier les messages directs). Lorsque les identifiants de connexion sont la cible, l'attaque implique souvent qu'un acteur malveillant envoie à la victime une communication se faisant passer pour une entité officielle.

Par exemple, le pirate pourrait envoyer un e-mail à la victime en prétendant être un employé de la banque qu'il utilise. Dans l'e-mail, il est généralement indiqué qu'une activité inhabituelle a été détectée sur son compte, et il doit se connecter en ligne pour vérifier si c'est lui qui l'a fait. Sous le texte, un lien vers la soi-disant page de connexion sera fourni. Cependant, en réalité, il s'agit d'un lien vers une page de phishing malveillante conçue pour ressembler presque à une page de connexion officielle, tout en volant les données que vous entrez.

Si la victime tombe dans le piège de l'escroquerie, elle entrera ses identifiants de connexion dans la page de phishing, qui sera ensuite collectée par l'attaquant. À ce stade, l'attaquant dispose du nom d'utilisateur et du mot de passe du compte de la victime, ce qui lui donne un accès non autorisé. Vérifier La plupart des types d'attaques de phishing que vous devriez connaître.

3. L'homme du milieu

Comme son nom l'indique, les attaques MitM impliquent un acteur malveillant se plaçant entre une victime et une application ou un site Web.

Les attaques de courtiers peuvent prendre plusieurs formes, notamment :

- Piratage d'e-mails.

- Usurpation HTTPS.

- Usurpation HTML.

- Usurpation SSL.

- Usurpation Wi-Fi.

Une forme d'attaque middleware est le pirate qui écoute activement l'interaction entre l'utilisateur et le serveur. Dans un tel scénario, un attaquant aurait accès à un réseau via une vulnérabilité, puis analyserait une application ou un site Web à la recherche de la vulnérabilité. Lorsqu'une vulnérabilité est détectée, il la cible, puis commence à cibler les utilisateurs lorsqu'ils interagissent avec des applications et des sites Web sur le réseau compromis.

Ensuite, lorsque la victime saisit tout type de données ou reçoit des données de l'application, elles seront accessibles par le pirate. Dans ce cas, si elle saisit un mot de passe, le pirate peut le récupérer. Si ces données doivent être déchiffrées, c'est l'étape suivante. Désormais, les données de la victime peuvent être utilisées par le pirate comme il le souhaite.

4. Enregistreur de frappe

Un « enregistreur de frappe » est une méthode de vol de données qui consiste à enregistrer chaque frappe effectuée par la victime sur son appareil, qu'il s'agisse d'un ordinateur de bureau, d'un ordinateur portable, d'une tablette, d'un smartphone, etc.

Un « enregistreur de frappe » se présente sous la forme d'un logiciel malveillant. Programmes malveillants utilisés pour l'attaque. Lorsqu'un appareil est infecté par un logiciel d'enregistrement de frappe, le pirate peut voir tout ce que la victime saisit, qu'il s'agisse d'e-mails, d'informations de paiement, d'identifiants de connexion ou de n'importe quoi d'autre !

Ainsi, si vous vous connectez à un compte sur un appareil infecté par un enregistreur de frappe, ou tapez simplement vos informations de connexion dans une application de notes ou un gestionnaire de mots de passe, tout ce que vous entrez peut être vu. Ces informations d'identification seront ensuite prises par l'attaquant et utilisées pour accéder à un ou plusieurs de vos comptes en ligne.

Vous devez savoir comment détecter et supprimer un enregistreur de frappe pour protéger vos données si vos appareils sont infectés. Vérifier Qu'est-ce que Snake Keylogger et êtes-vous à risque?

Comment éviter le piratage de mot de passe

Éviter un piratage de mot de passe nécessite deux actions, à commencer par les mots de passe que vous utilisez normalement. Bien qu'il soit tentant d'utiliser un mot de passe simple pour tous vos comptes, cela vous expose à un risque accru de piratage de mot de passe, en particulier d'attaques par force brute. La plupart des sites Web spécifient certaines exigences pour la création d'un mot de passe, telles que la casse mixte, l'utilisation de symboles et de chiffres et une longueur minimale en général.

Ce sont des paramètres forts à suivre, mais il y a aussi d'autres choses à éviter, comme l'utilisation d'informations personnelles (par exemple, les anniversaires, les noms, etc.) dans vos mots de passe. Vous devez également éviter d'utiliser le même mot de passe pour tous vos comptes : si vos informations d'identification tombent entre les mains d'un attaquant, il risque de faire plus de dégâts en piratant plus d'un compte.

En plus d'optimiser vos mots de passe, vous devez également savoir repérer les connexions de phishing, car elles sont également utilisées pour voler les identifiants de connexion. Certains des signes que vous devriez toujours surveiller incluent :

- Mauvaise orthographe et grammaire.

- Adresse e-mail inhabituelle.

- Le format des liens fournis.

- Liens signalés par un site de vérification comme malveillants.

- Langage très persuasif/urgent.

Vous devriez également envisager d'utiliser une authentification à deux ou plusieurs facteurs pour ajouter une couche de sécurité supplémentaire à vos comptes. De cette façon, si un attaquant tente de se connecter avec un nom d'utilisateur et un mot de passe, il devra d'abord vérifier que la tentative de connexion a été effectuée à partir d'un appareil ou d'un canal distinct, tel qu'un SMS ou un e-mail. Vérifier Meilleurs générateurs de mots de passe gratuits pour Windows.

Le piratage de mot de passe met tout le monde en danger

Il ne fait aucun doute que ces techniques de piratage de mots de passe menacent la sécurité et la confidentialité des utilisateurs du monde entier. D'énormes quantités de données ont déjà été volées par des piratages de mots de passe, et rien n'indique que vous ne serez pas ciblé. Assurez-vous donc de savoir comment rester à l'écart de cette aventure malveillante pour protéger vos comptes. Vous pouvez voir maintenant Les mots de passe appartiennent au passé : pourquoi sont-ils supprimés cette année ?.