si quieres Mantenga su navegación web privada Tu, puedes usar el modo Navegación de incógnito en Chrome , وNavegación privada de Firefox , وModo InPrivate en Microsoft Edge , y así. Mientras Esto evitará que otras personas que usan su computadora vean su historial de navegación, pero no impide que su ISP Supervise los sitios web que visita. Es posible que desee, por cualquier motivo, navegar más por Internet. Anónimamente Y eso es exactamente lo que ofrece Tor Browser.

Tor, que significa The Onion Router, ofrece múltiples niveles de protección para garantizar que sus actividades en línea, ubicación e identidad se mantengan confidenciales.

Todos los días, miles de personas recurren a Red Tor para mejorar su privacidad En Internet. Desde internautas profesionales hasta personas que viven bajo la dictadura, estos usuarios utilizan el enrutamiento cebolla para mantener en secreto sus hábitos de navegación.

Pero, ¿qué es Tor y cómo protege Onion Router a las personas de las miradas indiscretas?

¿Qué es "Tor"?

El término "Tor" significa Tor Project Es una organización sin fines de lucro que recibe fondos del gobierno de los Estados Unidos. El enfoque principal del Proyecto Tor es la confidencialidad; Mejora la capacidad de las personas para navegar por Internet y hablar sin la censura del gobierno. Los productos más destacados de Tor Project son Red Tor. , que mantiene la privacidad a través del llamado "enrutamiento cebolla".

Las personas interactúan con la red Tor a través del navegador Tor. Esta es una versión modificada de Firefox que permite a las personas usar la red Tor. No necesita complementos o herramientas especiales para navegar con Tor Browser, para que cualquiera pueda usarlo sin tener que saber cómo funciona.

¿Cómo funciona Onion Router?

Tor utiliza el enrutamiento cebolla para mantener la privacidad de sus usuarios, pero ¿cómo funciona?

Para entender mejor cómo funciona el enrutamiento cebolla, supongamos que desea enviar un artículo a alguien, pero no quiere que nadie sepa que fue usted quien lo envió. Ni siquiera desea que el transportista sepa que envió específicamente un artículo a esta persona.

Envía artículos con capas de forma segura

Para lograr esto, primero contratas a tres transportistas, llamémoslos transportista A, B y C. Les dices a cada uno de ellos que recibirán un cofre y una llave para desbloquearlo. Cuando llegue al cofre, debe abrirlo con su llave y sacar el objeto que hay dentro. El artículo será dirigido al destino del servicio de mensajería.

Luego, puede tomar el artículo que desea enviar y procesarlo para el destinatario. Puede poner esto en la caja de seguridad, bloquearlo y luego escribir una dirección C. transportista en él. Puede colocar la caja de seguridad en una caja más grande, bloquearla y luego escribir una dirección B portador en él . Finalmente, puede colocar la caja de seguridad doble en una caja más grande y cerrarla.

Ahora has puesto una muñeca rusa con una caja de seguridad dentro de una caja con candado, que también está dentro de una caja con candado. Para mayor claridad, llamemos al cofre más grande Caja fuerte A , و Caja fuerte B tamaño promedio y Caja fuerte C pequeñísimo. Para el último paso, envías una clave Caja fuerte A A A. transportista , una llave Caja fuerte B A B portador llave Caja fuerte C A C. transportista.

entonces das Caja fuerte A A A. transportista. levantarse A. transportista Desbloquéalo para detectar Caja fuerte B , que está dirigida a B portador. A. transportista entregar esto a B portador. Entonces , B portador Abre Caja fuerte B Detectar Caja fuerte C , dirigido a C. transportista.

B portador entregarlo a C. transportista. C. transportista Abre Caja fuerte C Para detectar el elemento dirigido, que lo entrega. C. transportista para el destinatario.

¿Cómo te protege este método?

La mejor parte de este método es que ningún vector tiene la historia completa. Un mensajero no puede concluir que usted envió un artículo a su destinatario.

- El transportista A sabe que ha enviado un artículo, pero no sabe quién es el destinatario final.

- El transportista B sabe que es una caja de seguridad, pero no tiene idea de quién (usted) la envió o adónde va (el destinatario).

- El transportista C sabe qué artículo se envió y a quién se envió, pero no quién lo envió originalmente.

¿Cómo te protege este método contra los espías?

Después de usar este método suficientes veces, una organización curiosa quiere saber qué está pasando. Así que están colocando a algunos mensajeros como espías para volver a saber quién envía las cajas y quién las recibe. Desafortunadamente, la próxima vez que use el método de la caja de seguridad, ¡los dos transportistas serán los espías!

No hay necesidad de entrar en pánico, este sistema es resistente contra mensajeros intrusivos.

- Si el transportista A y B son espías, sabrán que ha enviado una orden de entrega, pero no a quién se lo está enviando.

- Asimismo, si el transportista B y C son los espías, saben qué hay en la caja y quién es el destinatario, pero no quién lo envió.

- La combinación más peligrosa es si A y C son espías. Saben que enviaste una caja con A y luego se la envían a B. El transportista C sabe que recibió una caja de B, por lo que conocen al destinatario final. Sin embargo, debido a que ni A ni C tienen pruebas concretas de que la caja de seguridad que A recibió es la misma que la caja de seguridad C que se manipuló, solo el transportista B conoce esta información.

Por supuesto, en un escenario del mundo real, el tercer caso es fácil de romper. La organización solo irá al excéntrico que sigue enviando buzones en la oficina de correos.

Pero, ¿y si miles de personas usaran este mismo método? En este punto, los espías de A y C deben confiar en el tiempo. Si A entrega la caja de seguridad de usted a B, y B entrega la caja de seguridad a C al día siguiente, se sospechará que A y C están en su cadena. Un caso no es suficiente, por lo que deben ver si el patrón se repite varias veces antes de que pueda confirmarse.

Riesgo de enviar información sensible

Hay otro problema con el operador C como espía. Además, recuerda que el transportista C identifica el artículo que estás enviando. Esto significa que no debe enviar ninguna información sobre usted a través del sistema de caja de seguridad, de lo contrario, el transportista C puede recopilar los detalles.

La mejor manera de evitar la fuga de información confidencial es no confiar en el operador C en primer lugar. Sin embargo, también puede buscar una clave de cifrado con el destinatario, lo que le permite enviar mensajes cifrados sin ningún tipo de espionaje.

¿Cómo se relaciona esto con el enrutamiento de cebolla?

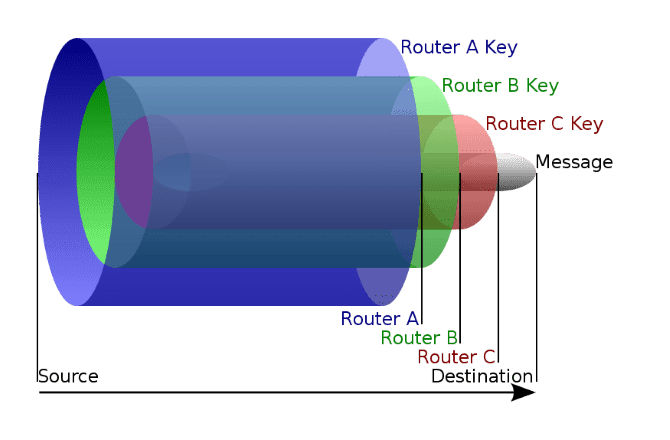

Así es como funciona el enrutamiento de cebolla. Las cebollas se enrutan cuando un paquete de datos está protegido por tres capas de cifrado. Son estas capas las que le dan su nombre a Onion Routing, como las capas de cebollas.

Cuando un paquete se envía a través del enrutamiento cebolla, pasa por tres puntos; Nodo de entrada, medio y salida. Estos son los tres transportistas en el ejemplo anterior. Cada nodo solo sabe cómo decodificar su capa particular, que indica a dónde enviar el paquete a continuación.

Puede imaginar que Tor posee todos los nodos en su red, ¡pero en realidad no es así! Tener una empresa que controle todos los nodos significa que no son privados. La empresa puede monitorear libremente los paquetes mientras viajan, dándoles todo el juego. Como tal, la red Tor está dirigida por voluntarios de todo el mundo. Suelen ser defensores de la privacidad que quieren ayudar a impulsar la red Tor.

Cuando Tor Browser se está ejecutando, selecciona aleatoriamente tres de estos servidores voluntarios para operar en cada nodo. Da a cada servidor una clave para descifrar su propia capa de cifrado, al igual que las claves de los cuadros en el ejemplo anterior. Luego, el navegador encripta sus datos con tres capas de protección y los pasa a través de estos nodos.

Debilidades en el enrutamiento de cebolla

Hay organizaciones que odian lo que hace Tor. Estos grupos a menudo actúan como voluntarios y colocan servidores en la red Tor con la esperanza de analizar el tráfico. Sin embargo, similar al ejemplo anterior, la red Tor puede resistir a los espías hasta cierto punto.

Si los dos nodos de entrada y salida son propiedad de la organización de espionaje, pueden monitorear su actividad hasta cierto punto. Ven los datos enviados al nodo de entrada y luego algunos datos salen del nodo de salida a su destino. Si la organización controla el tiempo que tarda, teóricamente puede conectar el tráfico contigo. Como tal, si bien es extremadamente difícil monitorear a alguien en la red Tor, no es imposible.

Afortunadamente, para que la organización haga eso, necesita suerte. Al momento de redactar este informe, se informó Métrica Tor Que hay unos 5000 servidores en uso. Tor Browser elegirá aleatoriamente tres de ellos cuando esté conectado, lo que dificultará que la organización se dirija a usted específicamente.

Además, utiliza algunos Usuarios de VPN Antes de contactar con Tor. De esta manera, cualquier espía en la red Tor rastreará al usuario hasta su proveedor de VPN. Si el usuario Utiliza una VPN que respeta la privacidad , los espías estarán lejos de la suerte que buscan.

El otro punto mencionado anteriormente es que no puede confiar en Onion Routing para enviar información privada. Esto se debe a que el operador C (el nodo de salida) puede ver lo que está enviando. Si es un espía, puede usar la red como medio para recopilar información. Afortunadamente, hay formas de mantenerse a salvo de un nodo de salida malicioso, como usar solo HTTPS.

Cómo acceder a la red Tor

Acceder a la red Tor es fácil. visitar Página de descarga del navegador Tor e instalarlo en su sistema. Luego utilízalo como si fuera tu navegador habitual. Notarás que las cosas se cargarán un poco más lento. Esto se debe a que su tráfico pasará por los tres nodos; Al igual que enviar un artículo a través de tres transportistas es más lento que enviarlo directamente. Sin embargo, la navegación será muy segura y será difícil que la gente te rastree.

También es útil para aprender Los mejores consejos para usar el navegador Tor , para que puedas sacar el máximo partido a tu experiencia de navegación.

Asegurando su privacidad en línea

La red Tor es una gran herramienta para cualquier persona que quiera permanecer en el anonimato. gracias a la tecnología enrutamiento de cebolla Es muy difícil que alguien pase tus hábitos de navegación. ¡Lo mejor de todo es que acceder a esta red es tan fácil como usar Firefox!

Si desea estar más seguro, asegúrese de obtener Servicio VPN gratuito para mayor privacidad.