Cualquier persona con un teléfono que pueda recibir llamadas y mensajes es vulnerable a un ataque de pretexto. Un atacante que utilice este método podría contactarlo con falsos pretextos, como hacerse pasar por un departamento técnico de su empresa de servicios u otro equipo con acceso a sus contraseñas, para manipularlo y obtener alguna información de usted. El atacante puede vender o hacer mal uso de estos datos, por lo que debe proteger activamente su información.

Entonces, ¿qué es pretextar? ¿Cómo puedes protegerte?

¿Qué es un argumento fraudulento?

Ocurre una argumentación fraudulenta, que es una forma de Ingeniería social Cuando un atacante utiliza medios engañosos para intentar obtener acceso a un sistema, red u otra información. Evocando un escenario falso, conocido como coartada, el atacante finge ser una persona con experiencia, como un empleado de TI, un gerente de recursos humanos o incluso un agente del gobierno. Este ataque puede ocurrir tanto en línea como fuera de línea.

Cuando el atacante intenta recopilar información sobre una persona con falsos pretextos y utiliza razones ficticias o medios engañosos para obtener acceso a documentos financieros, registros de llamadas telefónicas o cualquier información personal. La recolección de información se realiza por medios electrónicos, teléfono, Internet y bases de datos electrónicas. El más simple de estos medios es llamar a la víctima por teléfono u obtener información de sus familiares o de quienes trabajan con ella en el empleador, mientras que el estafador sugiere a quien recopila información de él que es una persona honesta e incuestionable. Estos métodos son ampliamente utilizados por la policía, los investigadores de delitos y los agentes de las compañías de seguros, al igual que los imitadores.

La argumentación fraudulenta comenzó en el Reino Unido a principios de la década de XNUMX cuando los periodistas que buscaban historias sensacionalistas sobre celebridades utilizaron medidas extremas para espiarlas. La competencia entre las marcas de noticias ha sido feroz, lo que ha llevado a los periodistas a idear nuevas formas de obtener información privada.

Primero, fue tan simple como piratear el correo de voz de una celebridad objetivo. Los mensajes de voz vienen con un PIN predeterminado que muchos usuarios no se han molestado en cambiar, y los periodistas se han aprovechado de eso. Pero si se cambiaba el PIN predeterminado, algunos periodistas llegaban a llamar a sus objetivos y fingir que eran técnicos de la compañía telefónica. Dónde van a intentar conseguir los PIN del buzón de voz y acceder a la información que allí se esconde.

En general, los escenarios de coartada suelen parecer que requieren una gran urgencia o empatía por parte de la víctima potencial. Un atacante puede usar correos electrónicos, llamadas telefónicas o mensajes de texto para contactar a sus objetivos. Verificar ¿Qué es un ataque de desbordamiento de búfer y cómo se puede prevenir?

Elementos de un ataque de phishing

En un escenario de argumento fraudulento, hay dos componentes principales: el “personaje” interpretado por el atacante y la “posición razonable” destinada a engañar al objetivo haciéndole creer que el personaje tiene derecho a la información que se reclama.

Imagine que está tratando de procesar una transacción y no se ejecuta. No recibiste la pizza que pediste o la tienda en línea estaba cerrada. ¡Todas las decepciones! Pero eso no es todo. Unos minutos más tarde, a través de un error inexplicable, descubre que su cuenta ha sido debitada.

Poco después, el atacante llama y se convierte en el personaje, haciéndose pasar por un agente de atención al cliente de tu banco. Dado que está esperando una llamada, cae en la posición razonable de dar la información de su tarjeta de crédito con tranquilidad.

¿Cómo funciona el argumento fraudulento?

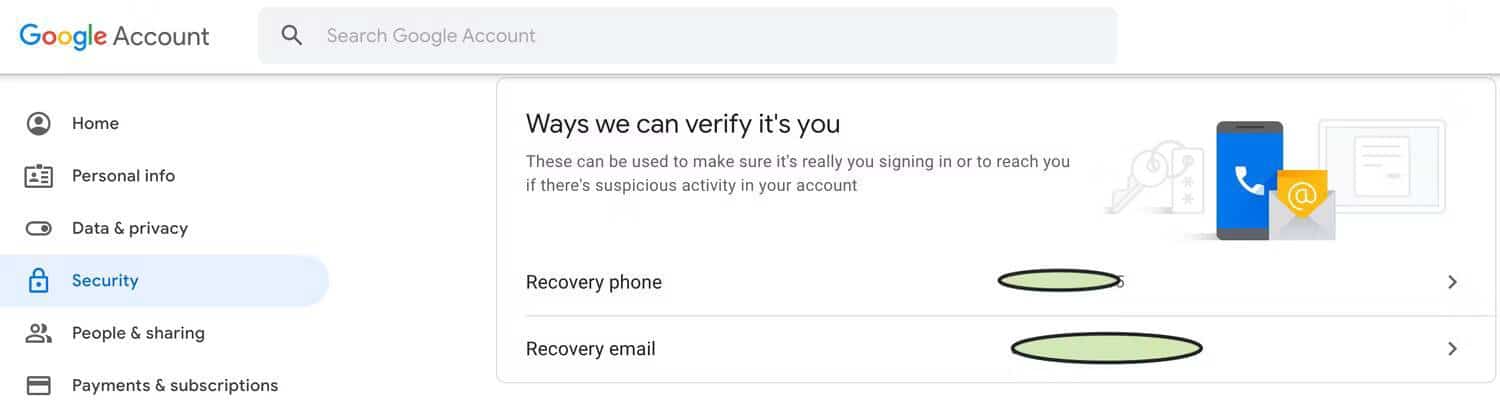

La estafa de argumento fraudulento se aprovecha de las vulnerabilidades en la verificación de identidad. Durante las transacciones de voz, la identificación real es casi imposible, por lo que las organizaciones recurren a otros métodos para identificar a sus clientes.

Estos métodos incluyen solicitar la verificación de la fecha de nacimiento, el pariente más cercano, el número de hijos, la dirección de contacto, el apellido de soltera de la madre o el número de cuenta. La mayor parte de esta información se puede obtener en línea desde las cuentas de redes sociales del objetivo. El estafador utiliza esta información para "establecer" su identidad.

El estafador usa su información personal que ha recopilado para que usted revele información más confidencial que pueda usar. La obtención de esta información personal requiere una investigación cuidadosa porque cuanto más específicos sean los datos obtenidos, más información valiosa se verá obligado a entregar.

El estafador también tiene fuentes directas de información además de las redes sociales. Puede suplantar el número de teléfono o el nombre de dominio de correo electrónico de la organización que representa para agregar más credibilidad a la posición plausible adoptada por el objetivo. Verificar Cómo instalar software espía en el teléfono inteligente de la persona objetivo.

Técnicas notables para el fraude de argumentos fraudulentos

Existen muchas técnicas de phishing que el estafador y el atacante utilizan para obtener acceso a información confidencial.

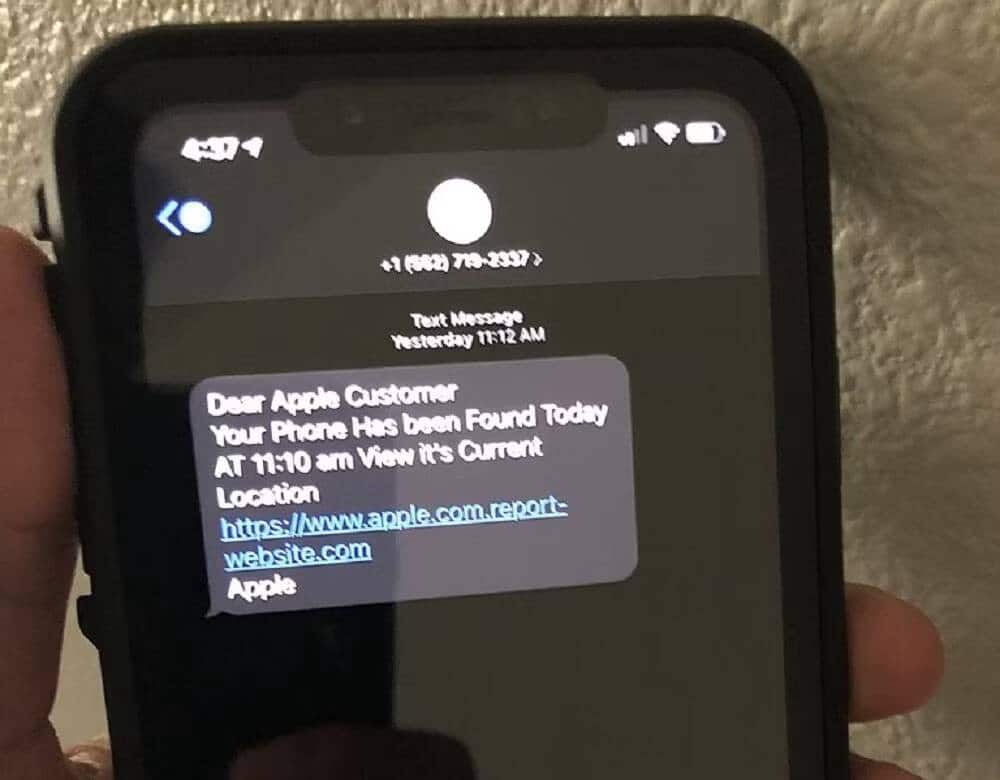

1. Estafas de phishing y SMS

Estas tecnologías son muy similares. Los ataques de phishing implican el uso de llamadas telefónicas para convencer a la víctima de que proporcione la información que necesita el estafador. Por otro lado, el fraude de mensajes de texto utiliza mensajes de texto para convencer a la víctima de que proporcione información.

El phishing tiene más posibilidades de éxito porque es más probable que el objetivo ignore los mensajes de texto que las llamadas directas de personas aparentemente clave.

2. cebo

El cebo implica el uso de una gran recompensa para recopilar información y también puede incluir falsificar una fuente confiable.

Como su nombre indica, las estafas de baiting o baiting utilizan una falsa promesa para despertar la codicia o la curiosidad de la víctima. El estafador atrae al usuario a una trampa donde roba su información personal o inyecta malware en sus sistemas.

El estafador puede hacerse pasar por un abogado alegando que usted tiene una herencia de un pariente lejano y necesitará sus datos financieros para procesar la transacción. Un empleado de alto rango en una empresa también podría ser un objetivo.

Otra maniobra habitual es dejar caer un sobre que contiene un pendrive con el logo de una empresa y un mensaje para trabajar en un proyecto urgente. La unidad flash se cargaría con malware que el pirata informático podría usar para obtener acceso a los servidores de la empresa.

3. Software de miedo

En este método, el hacker utiliza el miedo como táctica. Un ejemplo destacado de esto es una ventana emergente en un sitio web inseguro que le dice que hay un virus en su dispositivo y luego le pide que descargue una aplicación antivirus que en realidad es malware. Las herramientas de miedo también se pueden distribuir mediante correos electrónicos y enlaces en mensajes de texto. Verificar ¿Qué es un virus de puerta trasera? Cómo protegerse contra los ataques de puerta trasera.

Cómo protegerse de los ataques de fraude

Los ataques de phishing son tan comunes que casi no hay forma de detenerlos por completo. Sin embargo, se pueden tomar medidas para reducirlo significativamente.

El primer paso es analizar el correo electrónico. Mirar el nombre de dominio de un correo electrónico puede dar una idea de si es phishing o genuino. Sin embargo, los ataques de phishing pueden suplantar dominios de correo electrónico para que se vean casi idénticos al original, lo que hace que estos phishing sean muy difíciles de detectar.

Pero con el avance de la tecnología de inteligencia artificial compleja, el análisis de correo electrónico se ha vuelto más accesible. AI ahora puede detectar patrones de phishing y buscar signos de fraude. Puede identificar anomalías de tráfico y nombres para mostrar de correo electrónico falsificados, así como frases y scripts que son comunes en los ataques de phishing.

La educación del usuario, por supuesto, es esencial. Nadie debe pedirle la contraseña de su banco, el PIN de su tarjeta de crédito o el número de serie. Debe informar de inmediato cualquier solicitud a cualquiera de estos a las autoridades correspondientes. Además, recordar a su familia, amigos y empleados que no hagan clic en enlaces desconocidos y que eviten visitar sitios web no seguros puede ser suficiente para evitar que el malware ingrese a los servidores de su empresa. Verificar Los mejores consejos para detectar productos fraudulentos al comprar en línea.

No seas víctima de molestos argumentos fraudulentos

Evitar ser víctima de argumentos fraudulentos puede no ser fácil, pero hay pasos simples que puede seguir para evitar convertirse en una víctima. No haga clic en enlaces de sitios web no seguros y no revele sus datos de inicio de sesión a nadie. Hay líneas de atención al cliente verificadas en la plataforma en línea de su banco. Cada vez que un agente de servicio al cliente lo llame, asegúrese de que los números vayan a la línea oficial. Puedes ver ahora Consejos de seguridad basados en el comportamiento que debe seguir para mantenerse seguro en línea.