¿Es usted usuario de una de las muchas distribuciones de Linux? Si es así, querrás notar un problema de seguridad que afecta a una gran cantidad de las distribuciones de Linux más populares, abarcando todo, desde Arch, Debian, Fedora y más.

La puerta trasera de XZ Utils es un problema grave que afecta a millones de distribuciones populares de Linux; aquí le explicaremos cómo puede mantener sus dispositivos seguros. Verificar ¿Qué es un virus de puerta trasera? Cómo protegerse contra los ataques de puerta trasera.

¿Qué es el portón trasero del XZ Utils?

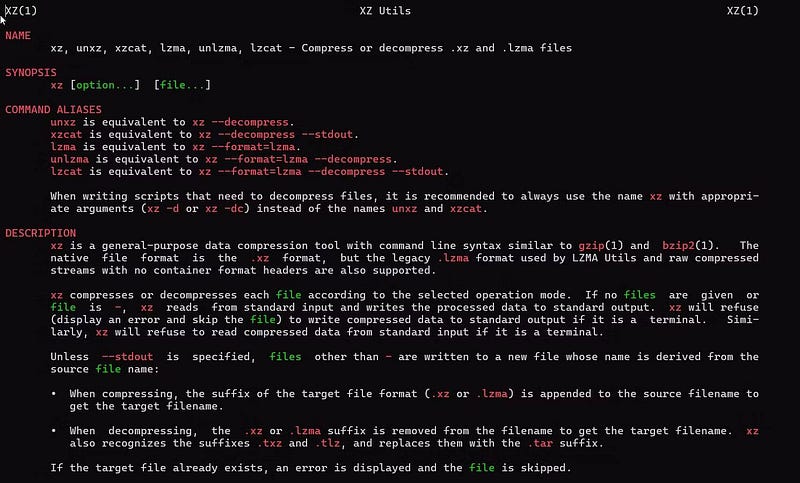

XZ Utils es un conjunto de utilidades de compresión y descompresión de archivos de código abierto que se implementan ampliamente en distribuciones de Linux, similar a ZIP. Antes de que se revelara la puerta trasera, el paquete tenía reputación por su eficiencia en la comunidad Linux.

La puerta trasera XZ Utils ha atraído mucha atención debido a la ubicuidad de la herramienta y a cómo el atacante pudo infiltrarse en el ecosistema de código abierto.

Un ataque de puerta trasera parece ser el caso de un hacker que juega a largo plazo y tarda años en lograrlo. El atacante, que utilizó el nombre "Jia Tan" pero cuya verdadera identidad parece ser desconocida, se puso en contacto con el desarrollador original de XZ, Las Cullen, cuyo calendario de actualización de la herramienta estaba atrasado. Collin, alegando problemas de salud mental, finalmente le entregó la custodia al hacker después de la aparente presión de un socio potencial, según Rob Mensching.

Luego, el presunto hacker insertó una puerta trasera SSH, que se usa ampliamente en sistemas Linux para acceso remoto. Esto podría haber pasado desapercibido si al desarrollador de Microsoft, Anders Freund, no le hubiera gustado que el rendimiento SSH fuera peor de lo que debería haber sido. El problema se revirtió a las versiones 5.6.0 y 5.6.1.

Una puerta trasera permite a un hacker tomar el control de un sistema remoto y, dado que XZ y SSH son tan omnipresentes, esto habría hecho posible un ataque a gran escala. Después de que se descubrió la puerta trasera XZ, GitHub canceló la cuenta del desarrollador principal y la página de inicio del proyecto desapareció.

El aparente éxito del hacker a la hora de cubrir sus huellas y su agilidad a la hora de asumir el papel de desarrollador de código abierto ha llevado a especulaciones entre los investigadores de seguridad de que la puerta trasera podría haber sido implementada por un estado-nación como Rusia o China, aunque no hay pruebas concluyentes. sin embargo, según la ubicación Con conexión de cable.

¿Qué distribuciones de Linux se ven afectadas por la puerta trasera XZ Utils?

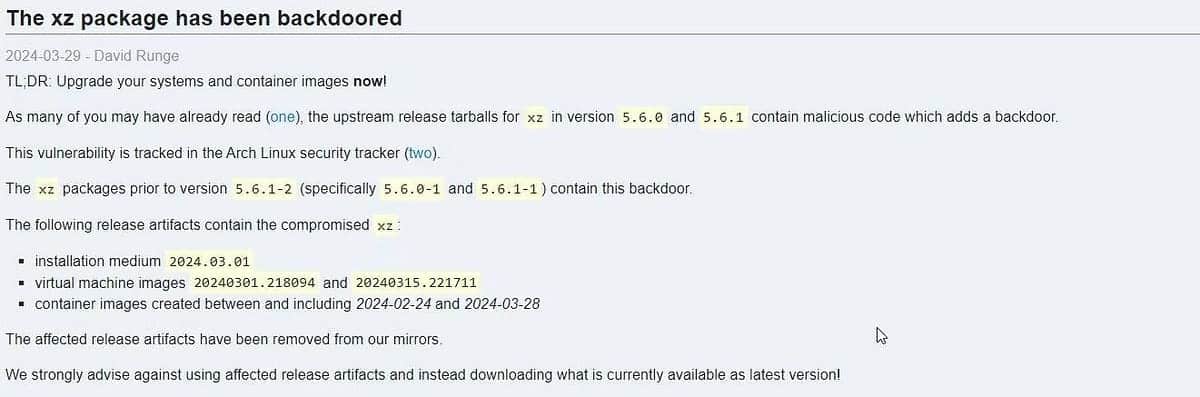

La puerta trasera XZ se centró principalmente en las distribuciones de Red Hat y Debian/Ubuntu, ya que son más frecuentes en las empresas. Sin embargo, las distribuciones con software más nuevo, como Arch Linux, Gentoo, Fedora y variantes experimentales e inestables de Debian, fueron las más afectadas, ya que era más probable que incluyeran versiones afectadas de XZ.

Dado que las implementaciones empresariales de Linux tienden a favorecer las distribuciones estables, no parecen verse afectadas por el momento. Debian dijo que la versión estable, que es la versión disponible para descargar desde su sitio web de forma predeterminada, no se vio afectada. Red Hat Enterprise Linux y Ubuntu tampoco parecen verse afectados.

Cómo proteger su máquina Linux de la puerta trasera de XZ Utils

La mejor manera de protegerse a corto plazo, sin importar qué distribución use, es mantenerla actualizada a través de la utilidad de actualización de su administrador de paquetes. Cuando se descubrió la puerta trasera XZ, las distribuciones de Linux actuaron rápidamente, impulsando actualizaciones del sistema para degradar la versión de XZ Utils instalada en el sistema si era necesario. También fomentó distribuciones avanzadas como Arco Sus usuarios necesitan actualizarse lo más rápido posible.

El ataque plantea preguntas preocupantes sobre... Gestión de proyectos de código abierto.. Como muchos otros proyectos de código abierto, XZ Utils es un software ampliamente utilizado mantenido por un único desarrollador gratuito. Un problema similar provocó el error Heartbleed que afectó a OpenSSH en 2014.

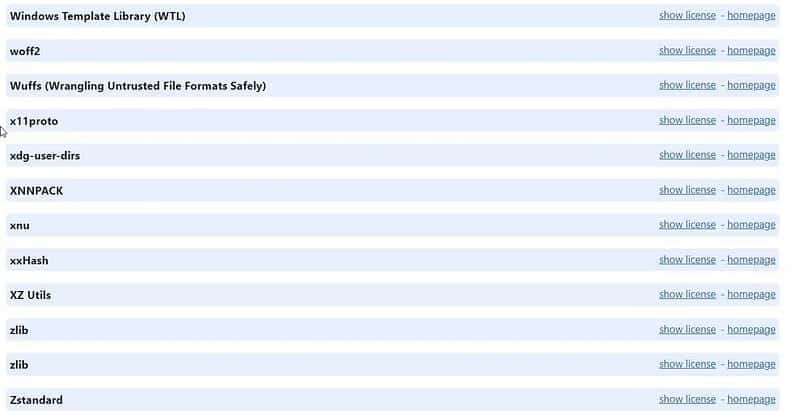

Estos proyectos son un componente de casi todas las distribuciones de Linux, y estos proyectos de código abierto también son comunes en aplicaciones comerciales propietarias. Si examina las secciones Acerca de de muchas aplicaciones populares, como Spotify o Google Chrome, encontrará que también utilizan muchos componentes de código abierto bajo el capó. XZ Utils está integrado en Chrome.

Los desarrolladores utilizan estas herramientas porque facilitan mucho su trabajo, ya que no tienen que escribir cada parte del software desde cero.

En el futuro, los usuarios y las empresas tendrán que reevaluar sus relaciones con las aplicaciones de código abierto de las que dependen. Esto podría abarcar desde un mayor escrutinio de los desarrolladores de código abierto hasta encontrar formas de compensar a los desarrolladores, sugiere. Rob MenschingPara que no sufran fatiga.

Parece casi seguro que habrá un mayor escrutinio del desarrollo de código abierto tras este ataque. Puedes ver ahora Ciberataques a la sanidad: cómo se producen y qué puedes hacer tú.