El sitio web no es solo una aplicación independiente. Más bien, consta de muchas carpetas, manuales y páginas que contienen instrucciones e información para una tarea o solicitud en particular. Cuando interactúa con un sitio web, se le dirige a través de una serie de directorios. Pero no todas las pistas son visibles para ti; Algunos de ellos están ocultos al público. Entonces, ¿cómo aprende un hacker acerca de la evidencia oculta y la explota para apuntar al servidor? Verificar Los mejores servicios de firewall de aplicaciones web para proteger el sitio web.

¿Qué es un ataque explosivo de prueba?

La explosión de directorios (también conocida como prueba bruta) es una tecnología de aplicaciones web que se utiliza para encontrar e identificar posibles pruebas ocultas en los sitios web. Esto se hace con el objetivo de buscar directorios web olvidados o inseguros para ver si son vulnerables a la explotación.

¿Cómo funciona la prueba de ráfagas?

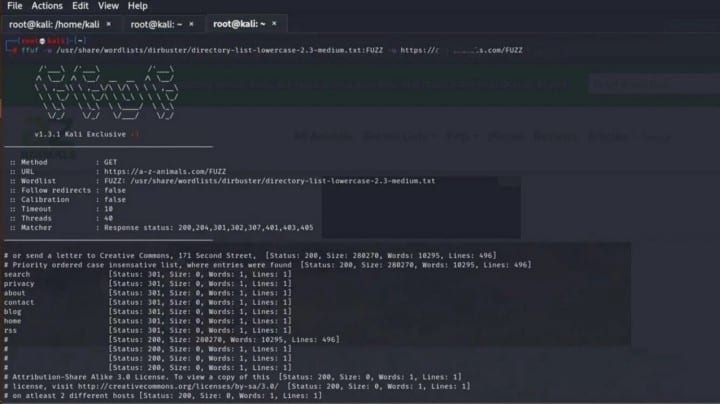

La explosión de directorios se realiza utilizando un conjunto de herramientas automáticas y un conjunto de scripts llamados listas de palabras. Algunas de estas herramientas incluyen Gobuster, Dirb, FFUF, Dirbuster, etc. ¿Cómo funciona la prueba de ráfagas?

¿cuál es la evidencia?

Un directorio es una carpeta o conjunto de archivos que contienen información. Se utiliza con fines organizativos y utiliza un sistema jerárquico. Las aplicaciones web constan de muchos directorios y subdirectorios y estos, a su vez, se utilizan para almacenar información, como archivos HTML estáticos, servlets, archivos CSS y JavaScript, bibliotecas externas, imágenes, etc.

Por ejemplo, la página DzTechs de un autor podría hacer referencia a "www [punto] dz-techs.com/author/author-name/page/2/" si se encuentra en la segunda página del perfil del autor. El nombre del sitio web o directorio original es “www [punto] dz-techs.com”. El cual contiene un subdirectorio que almacena perfiles de autores y obras llamado “/autor/”. Este directorio contiene otro subdirectorio que contiene las obras de ese autor en particular. A continuación, el siguiente directorio contiene el número de página que está navegando.

Guide Blast Herramientas y listas de palabras

Escribir manualmente cientos de nombres de directorios en un sitio web para buscar posibles directorios ocultos sería una tarea inútil y que llevaría mucho tiempo. En su lugar, el hacker usa herramientas dedicadas junto con listas de palabras para automatizar ataques de explosión de directorios. Estas herramientas automatizadas suelen ser de subprocesos múltiples y funcionan realizando una solicitud HTTP o HTTPS para cada nombre de archivo en la lista de palabras. Si el nombre del directorio existe, el código de respuesta y el nombre se registrarán y se mostrarán.

La explosión de pruebas o el efecto bruto solo serán buenos si la lista de palabras utilizada también lo es. Una lista de palabras suele ser, como sugiere su nombre, un archivo .txt que contiene miles de nombres posibles para directorios y archivos que serán escaneados por la herramienta de control bruto de directorios. Hay una gran cantidad de listas de palabras disponibles en línea, y muchas herramientas de combinación de directorios también vienen con listas integradas.

Para forzar la navegación por directorios de sitios web, necesita la URL del sitio web y una lista de posibles palabras. Algunas herramientas de voladura de directorios brindan opciones como velocidad, formatos de archivo o le permiten especificar el nivel de directorios para borrar u ocultar ciertas palabras. Verificar Los mejores sitios que te enseñan a hackear legalmente.

Cómo proteger un sitio web de la explosión de directorios

La explosión de directorios o la influencia bruta en sí misma no es dañina, ya que enumera los directorios ocultos que puede tener en su sitio web. Es la información que un pirata informático puede encontrar en esos directorios lo que crea vulnerabilidades en su sitio web. Si almacena información confidencial como código fuente o bases de datos en directorios sin aplicar los permisos adecuados, un pirata informático podrá explotarla.

Y cualquiera puede ser vulnerable: ¡incluso el código fuente de Microsoft se ha filtrado!

La vulnerabilidad más común que puede surgir de una explosión de directorio es una vulnerabilidad de cruce de directorio o de cruce de ruta. Esta vulnerabilidad permite que un pirata informático acceda a archivos y directorios a los que normalmente no debería poder acceder sin permiso para hacerlo. Con el recorrido de directorios, un pirata informático puede leer y, a veces, reescribir archivos aleatorios en la aplicación web. Lo hace escalando los privilegios de los privilegios de usuario a los privilegios de administrador.

Estos son algunos consejos para proteger sus sitios web de las vulnerabilidades de hackeo de directorios:

- Hacer cumplir los permisos de archivos y directorios.

- Siempre verifique que la entrada de los usuarios sea correcta.

- Mantenga sus servidores y la infraestructura detrás de ellos actualizados.

Un ataque de directorio de fuerza bruta no solo ubica directorios ocultos en su sitio web, sino que también proporciona información sobre la estructura de su sitio web, información que puede ser útil para un pirata informático experto. Verificar Las mejores herramientas de prueba de penetración para profesionales de seguridad cibernética.

A prueba de explosiones y piratería ética

Un hacker ético utiliza herramientas de explosión de evidencia para mitigar las vulnerabilidades antes de que un ciberdelincuente las descubra. Un ataque de explosión de directorio es importante en la fase de enumeración de las pruebas de penetración web y puede mejorar la seguridad del sitio web al encontrar y eliminar información en un servicio web que no debería estar disponible públicamente. Puedes ver Cómo un hacker usa nuestra tecnología contra nosotros.