Un probador de penetración debe tener la herramienta adecuada a su lado para escanear, detectar y mitigar ataques maliciosos.

Hay muchas herramientas de análisis de seguridad de alta calidad para acelerar el flujo de trabajo. Cada una de estas herramientas utiliza la automatización para descubrir nuevas formas de ataques. Pero, ¿sabía que puede realizar pruebas de penetración avanzadas utilizando una cadena de herramientas que consiste únicamente en software de código abierto? Verificar Los mejores sitios que te enseñan a hackear legalmente.

Consulte las siguientes XNUMX herramientas que utilizan los profesionales para realizar pruebas de penetración exhaustivas.

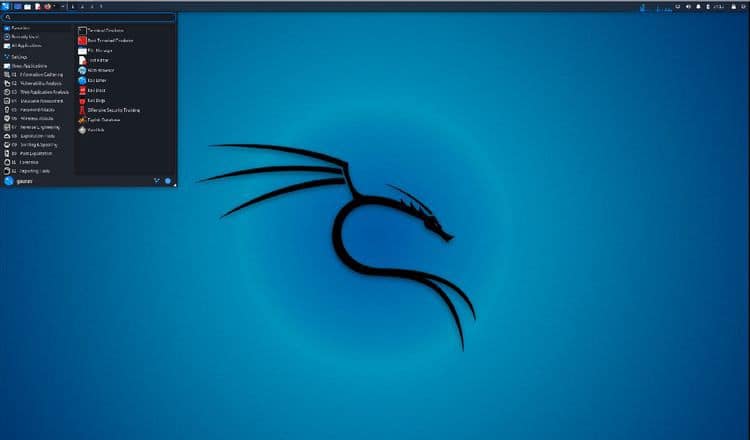

1. Linux Kali

Kali Linux no es solo una herramienta de prueba de penetración, sino una distribución completa dedicada a probar software avanzado y redes complejas.

La distribución es altamente portátil y cuenta con un completo soporte multiplataforma. Puede confiar en Kali para realizar pruebas de penetración en equipos de escritorio, móviles, docker, ARM, subsistemas Linux basados en Windows, máquinas virtuales y muchos más.

Kali impresiona incluso a los críticos más exigentes con la versatilidad del servicio en varios casos de evaluación de la seguridad del software. Mirando los paquetes de definición de Kali, cualquiera puede modificar el archivo ISO para producir una distribución personalizada adecuada para casos de uso específicos.

Kali recibe mucha documentación y apoyo de la comunidad y sus desarrolladores Offensive Security, lo que la convierte en una distribución reconocida para trabajar. Verificar Las mejores herramientas de hacking y hacking ético para Windows, Linux y Mac OS X.

descargar: Kali

2. NMapa

Nmap, o Network Mapper, es una herramienta de prueba y auditoría de seguridad de red. Es una adición valiosa a su arsenal, especialmente si es un administrador de red y está preocupado por el inventario de red, los programas de actualización o las tareas de administración de servicios y monitoreo de host.

Nmap se basa en paquetes de IP sin procesar para determinar qué hosts están disponibles en su red. Esta herramienta de código abierto es flexible y lo ayuda a realizar escaneos completos de redes pequeñas a grandes para obtener información del sistema operativo, información del servidor y escaneos. de ping El tipo de filtros de paquetes y cortafuegos activos.

La portabilidad y el soporte multiplataforma de Nmap le permiten usarlo en plataformas premium de código abierto. Esta personalización ayuda a adaptarlos a diferentes sistemas de pruebas de seguridad. Puede ejecutar Nmap en modo CUI o GUI.

Nmap viene con una extensa documentación; La comunidad de soporte dedicada actualiza con frecuencia la documentación para los usuarios finales.

Tenga la seguridad de que puede integrarlo en los protocolos de prueba de seguridad en diferentes sistemas. Verificar Las mejores aplicaciones alternativas de Wireshark para Android.

descargar: Nmap

3. Metaploit

Metasploit es un marco de prueba de penetración para ayudarlo a evaluar cualquier red en busca de vulnerabilidades de seguridad. Puede usar una herramienta que está programada en Ruby para eliminar vulnerabilidades a través de métodos guiados por CUI o GUI.

Metasploit Framework Edition se basa en CUI para lograr importaciones de terceros, explotación manual y efecto bruto. La versión comercial de la herramienta es útil para probar aplicaciones web, seguridad de campañas de ingeniería social y gestión dinámica de la carga útil del antivirus.

La herramienta le permite escribir casos de prueba personalizados que ayudan a identificar vulnerabilidades. Además, los resultados se utilizan para identificar fallas y vulnerabilidades a nivel del sistema.

Metaspoilt ofrece herramientas como Armitage para mitigar los ataques cibernéticos gráficos, con capacidades para compartir sesiones, datos y comunicaciones. También incluye un módulo Cobalt Strike para ayudar a simular entornos de amenazas para probar la preparación contra ataques cibernéticos. Verificar 5 de las mejores aplicaciones para hackear Android.

descargar: Metasploit

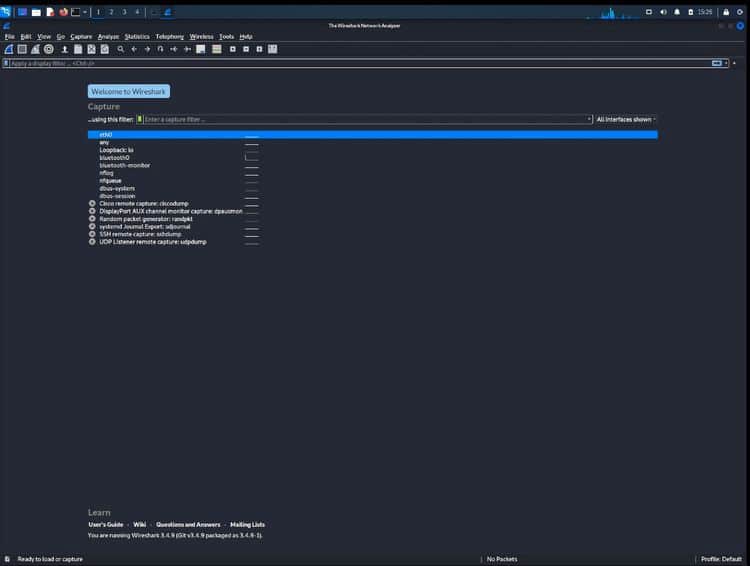

4. Wireshark

Como herramienta de análisis de protocolos de red, Wireshark brinda un control preciso sobre las actividades de la red. La herramienta de prueba de penetración ayuda a analizar una amplia gama de protocolos de seguridad para amenazas cibernéticas. Una herramienta de seguridad de red multiplataforma capaz de captura y análisis en vivo en modo fuera de línea.

También le brinda un conjunto de herramientas de escaneo VoIP premium, ya que admite múltiples formatos de archivo: Microsoft Network Monitor, NetXray, WildPackets EtherPeek/TokenPeek/AiroPeek, NetScreen snoop y más.

Para obtener los mejores resultados, adapte la herramienta Analyzer para trabajar con seguridad discreta y confidencial de agencias gubernamentales, seguridad empresarial, seguridad educativa y otros datos de la industria.

descargar: Wireshark

5. John the ripper

John the Ripper es una herramienta de recuperación de contraseñas especialmente diseñada para la recuperación de contraseñas de Unix. Como herramienta, su funcionalidad está disponible en Windows, macOS y aplicaciones de contraseña web simultáneamente.

Admite tipos de hash y cifrado para servidores de bases de datos, software masivo, claves privadas cifradas, captura de tráfico y seguimiento de varios sistemas de archivos.

Con John the Ripper, encontrará listas de palabras compatibles con idiomas contemporáneos populares, verificadores de seguridad de contraseñas, hash de contraseñas de módem y más. Verificar ¿Qué es la ingeniería social? Así es como puedes ser hackeado.

descargar: John the ripper

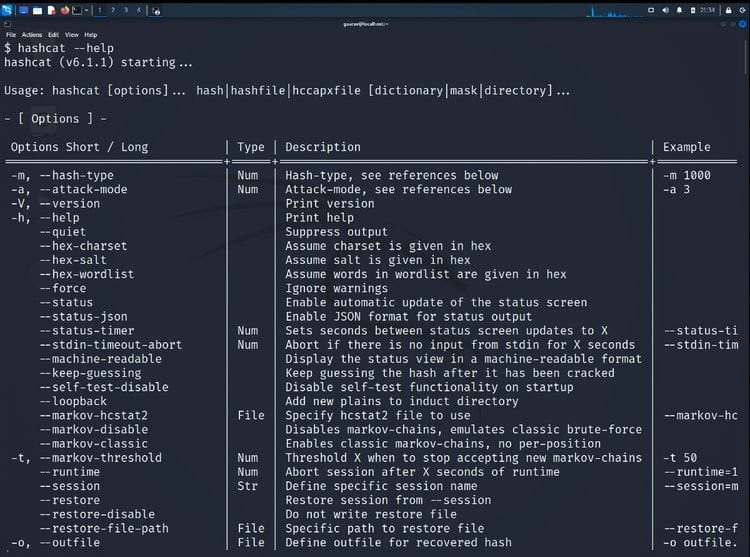

6. Hachís

Hashcat es una herramienta de recuperación de contraseñas multiplataforma que puede piratear más de 90 algoritmos, incluidos MD4, MD5, UNIX Crypt, NTLM, MySQL, SHA1, DCC, MySQL, Cisco PIX y muchos más. También lo ayuda a simular ataques que son específicos de la arquitectura del sistema.

Descubrirá que la herramienta de pentesting está bien preparada para impulsar su sistema contra ataques de fuerza bruta. MIT Licensed Hashcat es el primer y único descifrador de contraseñas del mundo, con un motor de reglas en el kernel.

Hashcat está disponible como una herramienta de recuperación basada en CPU y aoclHashcat/cudaHashcat, así como un acelerador de GPU.

La versión moderna heredada de hashcat de la herramienta de recuperación está disponible en todos los sistemas líderes y es de código abierto con GPU y CPU y compatibilidad genérica con OpenCL para tarjetas aceleradoras y FPGA. Verificar El mejor software y herramientas para hacking ético y pruebas de hackers.

descargar: Hashcat

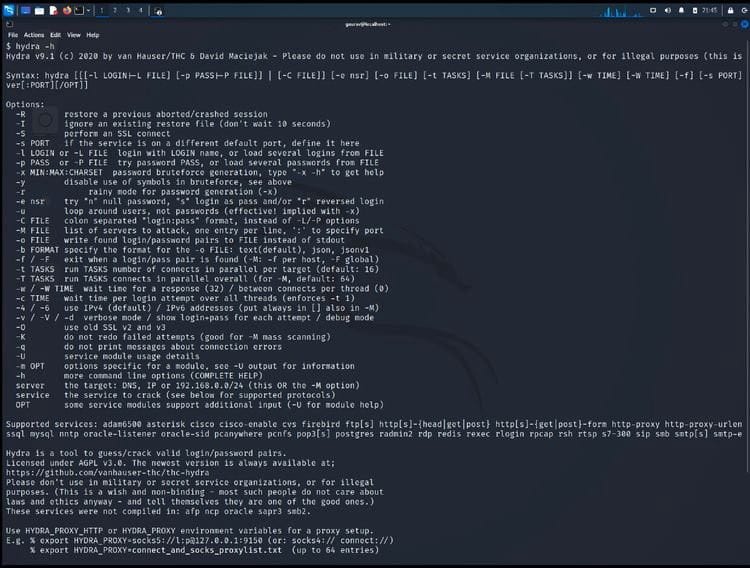

7. Hidra

Hydra es un descifrador de contraseñas paralelo de Kali. Lo que ayuda a los analistas de seguridad, investigadores y expertos de White Hat a probar el acceso remoto y la seguridad.

Hydra es compatible con ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S) ) ) -GET y HTTP(S) -HEAD y HTTP-Proxy.

La herramienta es bastante versátil y ha ampliado su compatibilidad con nuevos módulos, incluidos los protocolos de seguridad/autenticación contemporáneos menos conocidos.

Esto es útil para probar el protocolo de inicio de sesión y, por lo general, se requiere para todo, desde la seguridad del portal web hasta la seguridad de la aplicación o de todo el sistema.

descargar: Hydra

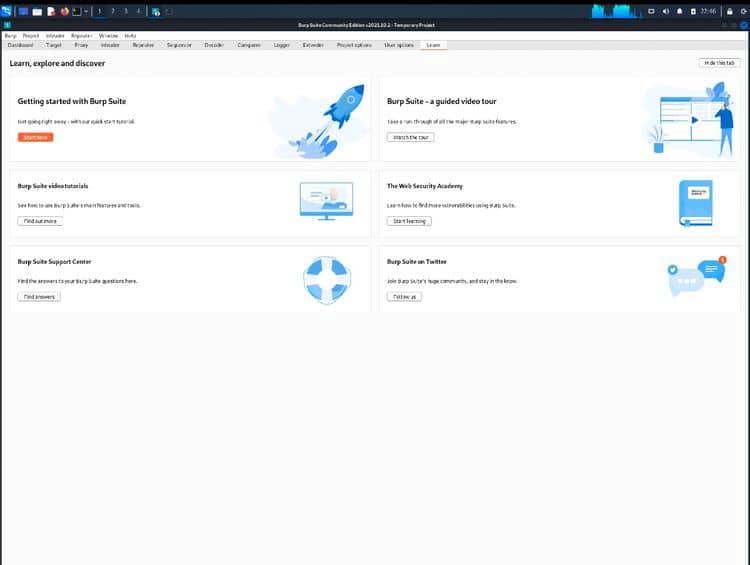

8. Suite para eructar

Burp Suite es una herramienta indispensable para su inventario de probadores de penetración. Es una herramienta de detección automática de vulnerabilidades web. Burp es extremadamente flexible y puede escalar rápidamente los escaneos de vulnerabilidad cuando se prueba en grandes sistemas de nivel empresarial.

Burp Suite ofrece excelentes funciones de filtrado de vulnerabilidades con análisis programados e integración de CI/CD. Tenga la seguridad de que puede confiar en Burp Suite para su seguridad diaria de DevOps, con informes y consejos correctivos intuitivos para fortalecer su destreza en la detección de vulnerabilidades.

descargar: Suite Burp

9. Proxy de ataque Zed

Zed Attack Proxy de OWASP, o ZAP, es una herramienta de escaneo web de código abierto destinada a servir a los novatos en las pruebas de penetración. Debido a sus características de automatización avanzadas, es un paso importante para el flujo de trabajo actual de pruebas de seguridad.

La herramienta presenta una extensa documentación, así como un excelente desarrollo y soporte de la comunidad. Puede contar con módulos ZAP adicionales que proporcione para ayudar a expandir su rutina de pruebas de penetración.

descargar: Proxy de ataque Zed

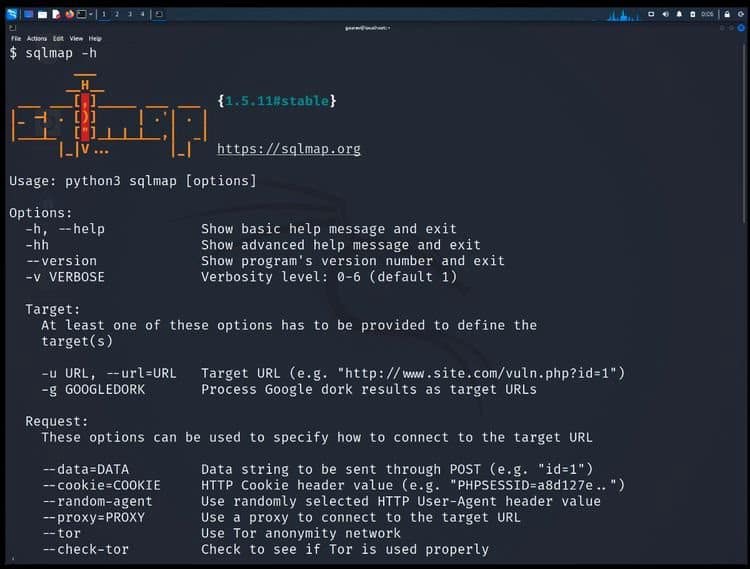

10. mapa SQL

Sqlmap es una herramienta de pirateo que lo ayuda a detectar y prevenir fallas de inyección SQL que están interrumpiendo sus servidores de bases de datos. La herramienta de prueba de código abierto proporciona un motor de detección de vulnerabilidades calificado con una amplia gama de claves, que incluyen la toma de huellas dactilares de la base de datos, la obtención de datos de la base de datos, el acceso al sistema de archivos y la ejecución de comandos de conexión fuera de banda.

Sqlmap lo ayudará a realizar pruebas en una amplia gama de DBMS, incluidos MariaDB, MemSQL, MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite y muchos otros.

descargar: Sqlmap

Las mejores herramientas de prueba de penetración para profesionales de la seguridad

Independientemente del sistema operativo que utilice, es importante asegurarlo y continuar protegiéndolo de piratas informáticos y malware. Sin embargo, según el sistema que esté utilizando, es posible que desee utilizar diferentes tipos de herramientas compatibles.

Por ejemplo, algunas de las herramientas anteriores pueden funcionar para Windows y Linux, pero no para Mac. Cuando busque herramientas de pentesting, asegúrese de verificar que su herramienta sea compatible con el sistema operativo que está utilizando, antes de descargarla. Ahora puedes ver Aprenda cómo los piratas informáticos piratean cuentas de Facebook y cómo protegerse.