Las contraseñas son una barrera para que los piratas informáticos accedan a sus cuentas, razón por la cual los ciberdelincuentes están tan interesados en atacarlas. El descifrado de contraseñas es muy popular, pero hay más de un método que se puede usar aquí.

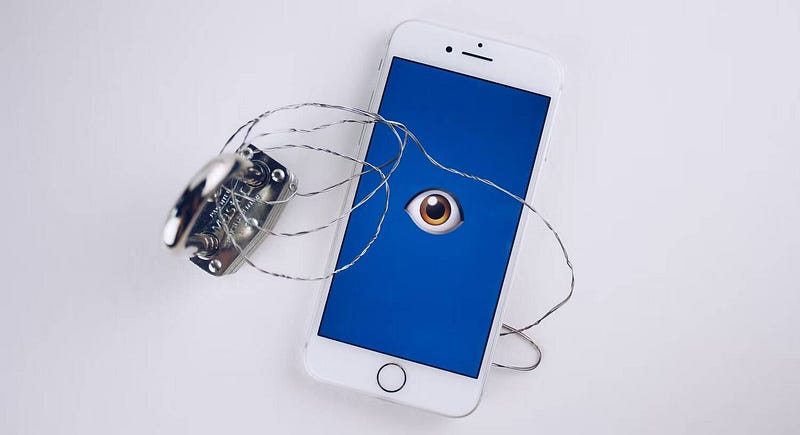

Entonces, ¿cuáles son las formas en que se puede piratear una contraseña y puede evitarlas? Verificar Cómo su teléfono puede ser pirateado de forma remota y qué puede hacer para evitarlo.

¿Qué es un hack de contraseña?

Las técnicas de descifrado de contraseñas se utilizan para revelar las contraseñas de los usuarios para que los ciberdelincuentes puedan piratear sus diversas cuentas.

Muchas de nuestras cuentas, como las que se usan para realizar operaciones bancarias, socializar, comprar y trabajar, están protegidas con contraseña, por lo que no sorprende que los piratas informáticos quieran tener en sus manos estos datos.

Tienes que familiarizarte con el truco de la contraseña. Usando varios métodos, un atacante malicioso tiene la oportunidad de revelar su contraseña real y darle acceso a su cuenta si también tiene su dirección de correo electrónico o nombre de usuario (que puede ser muy fácil de obtener).

Dependiendo de la complejidad de la contraseña que utilice, puede romperse desde unos pocos segundos hasta millones de años. Las contraseñas simples son obviamente más fáciles de descifrar, por lo que es importante estructurar su contraseña de manera efectiva para protegerse de los piratas informáticos (lo cual discutiremos más adelante).

La piratería de contraseñas es el proceso a través del cual se accede a las contraseñas a partir de los datos almacenados o transmitidos a través del sistema informático, y este proceso de piratería puede ocurrir adivinando la frase de contraseña varias veces usando una ecuación de computadora a través de la cual la computadora prueba diferentes opciones hasta que logra descubrir el contraseña utilizada. Verificar ¿Tu cuenta de Netflix ha sido hackeada? Que sigue.

Métodos de hackeo de contraseñas más comunes

A lo largo de los años, la piratería de contraseñas se ha diversificado en muchos métodos, algunos más exitosos que otros. Entonces, ¿cuáles son los métodos más comunes que usan los piratas informáticos para piratear contraseñas?

1. Ataque de fuerza ciega

Los ciberdelincuentes a menudo usan ataques de fuerza bruta para piratear varias cuentas. Este método de piratería consiste en reproducir todas las combinaciones posibles de letras, números o símbolos que pueden incluirse en una contraseña determinada. Es básicamente un método de prueba y error, o proceso de eliminación, que continúa hasta que se llega a la declaración correcta.

Los ataques de fuerza ciega son particularmente efectivos en contraseñas más simples que contienen una combinación de letras y números, como aquellas que no tienen una combinación de letras o símbolos y números.

Un ataque de fuerza ciega se puede completar en menos de un minuto, aunque hay muchos casos en los que puede llevar mucho más tiempo. Algunos ciberdelincuentes permitirán que el proceso continúe durante semanas, meses o incluso años, según el valor de la contraseña. Si el ataque de fuerza ciega tiene éxito, accederá a la contraseña correcta, lo que le dará acceso al pirata informático a todo lo que intente descifrar.

2. Suplantación de identidad

El phishing es una técnica común de ciberdelincuencia y se puede utilizar para robar datos y propagar malware. Cuando se trata de descifrar contraseñas, el robo de datos es el objetivo obvio de un ataque de phishing.

Los ataques de phishing generalmente ocurren a través de correo electrónico, SMS o sitios de redes sociales (especialmente mensajes directos). Cuando las credenciales de inicio de sesión son el objetivo, el ataque a menudo involucra a un actor malicioso que envía a la víctima una comunicación haciéndose pasar por una entidad oficial.

Por ejemplo, el pirata informático podría enviar un correo electrónico a la víctima afirmando ser un empleado del banco que utiliza. En el correo electrónico, generalmente dice que se ha detectado actividad inusual en su cuenta, y necesita iniciar sesión en línea para verificar si fue él quien lo hizo. Debajo del texto, se proporcionará un enlace a la llamada página de inicio de sesión. Sin embargo, en realidad, este es un enlace a una página de phishing maliciosa diseñada para verse casi idéntica a una página de inicio de sesión oficial, mientras que también roba los datos que ingresa.

Si la víctima cae en la estafa, ingresará sus credenciales de inicio de sesión en la página de phishing, que luego recopilará el atacante. En este punto, el atacante tiene el nombre de usuario y la contraseña de la cuenta de la víctima, lo que le otorga acceso no autorizado. Verificar La mayoría de los tipos de ataques de phishing que debe conocer.

3. Hombre en el medio

Como sugiere el nombre, los ataques MitM involucran a un actor malicioso que se coloca entre una víctima y una aplicación o sitio web.

Los ataques de intermediarios pueden presentarse de muchas formas, entre ellas:

- Secuestro de correo electrónico.

- Suplantación de HTTPS.

- Suplantación de identidad de HTML.

- Suplantación de SSL.

- Suplantación de identidad wifi.

Una forma de ataque de middleware es el pirata informático que espía activamente la interacción entre el usuario y el servidor. En tal escenario, un atacante obtendría acceso a una red a través de una vulnerabilidad y luego escanearía una aplicación o sitio web en busca de la vulnerabilidad. Cuando se encuentra una vulnerabilidad, la atacará y luego comenzará a apuntar a los usuarios cuando interactúen con aplicaciones y sitios web en la red comprometida.

Luego, cuando la víctima ingrese cualquier tipo de datos, o reciba datos de la aplicación, el pirata informático podrá acceder a ellos. En este caso, si ingresa una contraseña, el hacker puede recuperarla. Si es necesario descifrar estos datos, este es el siguiente paso. Ahora, los datos de la víctima pueden ser utilizados por el hacker como quiera.

4. Registrador de teclas

Un "keylogger" es un método de robo de datos que consiste en registrar cada pulsación de tecla que la víctima realiza en su dispositivo, ya sea una computadora de escritorio, una computadora portátil, una tableta, un teléfono inteligente o similar.

Un "keylogger" viene en forma de malware. Programas maliciosos utilizados para el ataque. Cuando un dispositivo está infectado con un software de registro de teclas, el pirata informático puede ver todo lo que escribe la víctima, que podría ser correos electrónicos, información de pago, credenciales de inicio de sesión, ¡o cualquier cosa en realidad!

Por lo tanto, si inicia sesión en una cuenta en un dispositivo infectado con un registrador de teclas, o simplemente ingresa sus credenciales de inicio de sesión en una aplicación de notas o administrador de contraseñas, se puede ver todo lo que ingresa. El atacante tomará estas credenciales y las utilizará para obtener acceso a una o más de sus cuentas en línea.

Debe saber cómo detectar y eliminar un registrador de teclas para proteger sus datos si sus dispositivos están infectados. Verificar ¿Qué es Snake Keylogger y estás en riesgo por ello?

Cómo evitar el hackeo de contraseñas

Evitar un hackeo de contraseña requiere dos acciones, comenzando con las contraseñas que usa normalmente. Si bien es tentador usar una contraseña simple para todas sus cuentas, esto lo pone en mayor riesgo de descifrar contraseñas, especialmente ataques de fuerza bruta. La mayoría de los sitios web especificarán algunos requisitos para crear una contraseña, como mayúsculas y minúsculas, uso de símbolos y números, y una longitud mínima en general.

Estos son parámetros estrictos a seguir, pero también hay otras cosas que debe evitar, como el uso de información personal (por ejemplo, cumpleaños, nombres, etc.) en sus contraseñas. También debe evitar usar la misma contraseña para todas sus cuentas: si sus credenciales caen en manos de un atacante, existe la posibilidad de que haga más daño al piratear más de una cuenta.

Además de optimizar sus contraseñas, también debe saber cómo detectar conexiones de phishing, ya que también se utilizan para robar credenciales de inicio de sesión. Algunas de las señales que siempre debe tener en cuenta incluyen:

- Mala ortografía y gramática.

- Dirección de correo electrónico inusual.

- El formato de los enlaces proporcionados.

- Enlaces marcados por un sitio de verificación como maliciosos.

- Lenguaje muy persuasivo/urgente.

También debe considerar usar la autenticación de dos factores o de múltiples factores para agregar una capa adicional de seguridad a sus cuentas. De esta forma, si un atacante intenta iniciar sesión con un nombre de usuario y contraseña, primero tendría que verificar que el intento de inicio de sesión se realizó desde un dispositivo o canal diferente, como SMS o correo electrónico. Verificar Los mejores generadores de contraseñas gratuitos para Windows.

El hackeo de contraseñas pone a todos en riesgo

No hay duda de que estas técnicas de piratería de contraseñas amenazan la seguridad y la privacidad de los usuarios de todo el mundo. Ya se han robado enormes cantidades de datos mediante la piratería de contraseñas, y no hay indicios de que usted no sea el objetivo. Así que asegúrese de saber cómo mantenerse alejado de esta aventura maliciosa para mantener sus cuentas seguras. Puedes ver ahora Las contraseñas son cosa del pasado: por qué se eliminarán gradualmente este año.