إذا كنت ترغب في الحفاظ على خصوصية تصفح الويب الخاص بك ، يمكنك استخدام وضع التصفح المتخفي في Chrome ، والتصفح الخاص في Firefox ، ووضع InPrivate في Microsoft Edge ، وما إلى ذلك. بينما سيمنع ذلك الأشخاص الآخرين الذين يستخدمون جهاز الكمبيوتر الخاص بك من مشاهدة سجل التصفح الخاص بك ، إلا أنه لا يمنع مزود خدمة الإنترنت من مراقبة المواقع التي تزورها. قد ترغب بشكل كبير – لأي سبب من الأسباب – في تصفح الإنترنت بشكل مجهول الهوية ، وهذا هو بالضبط ما يوفره متصفح Tor.

يوفر Tor ، الذي يعني The Onion Router ، مستويات متعددة من الحماية لضمان الحفاظ على سرية أنشطتك وموقعك وهويتك عبر الإنترنت.

كل يوم ، يلجأ الآلاف من الناس إلى شبكة Tor لتحسين خصوصيتهم على الإنترنت. من مستخدمي الإنترنت المحترفين إلى الأشخاص الذين يعيشون في ظل الدكتاتورية ، يستخدم هؤلاء المستخدمون توجيه البصل للحفاظ على عادات التصفح الخاصة بهم بشكل سري.

ولكن ما هو “Tor” ، وكيف يحمي Onion Router الناس من أعين المتطفلين؟

ما هو “Tor”؟

يشير مصطلح “Tor” إلى Tor Project ، وهي منظمة غير ربحية تتلقى تمويلًا من الحكومة الأمريكية. التركيز الأساسي لمشروع Tor هو السرية ؛ حيث أنها تعزز قدرة الناس على تصفح الإنترنت والتحدث دون رقابة حكومية. أبرز منتجات Tor Project هي شبكة Tor ، التي تحافظ على الخصوصية من خلال ما يسمى “توجيه البصل”.

يتفاعل الأشخاص مع شبكة Tor عبر متصفح Tor. هذه نسخة معدلة من Firefox والتي تتيح للناس استخدام شبكة Tor. لا تحتاج إلى أي إضافات أو أدوات خاصة للتصفح باستخدام متصفح Tor ، من أجل أن يتمكن أي شخص من استخدامه دون الحاجة إلى معرفة كيفية عمله.

كيف يعمل Onion Router؟

تستخدم شبكة Tor توجيه البصل للحفاظ على خصوصية مستخدميها ، ولكن كيف يعمل؟

لفهم كيفية عمل توجيه البصل بشكل أفضل ، دعنا نقول أنك تريد إرسال عنصر إلى شخص ما ، لكنك لا تريد أن يعرف أي شخص أنه هو أنت الذي أرسله. أنت لا تريد حتى أن يعرف الناقل أنك أرسلت عنصرًا إلى هذا الشخص على وجه التحديد.

إرسال العناصر باستخدام الطبقات بأمان

ولتحقيق ذلك ، عليك أولاً استئجار ثلاثة ناقلين – دعنا نسميهم ناقل A و B و C. تخبر كل واحد منهم أنه سيتلقى صندوقًا ومفتاحًا لإلغاء قفله. عندما يحصل على الصندوق ، يجب عليه فتحه بمفتاحه وإخراج العنصر من الداخل. سيتم توجيه العنصر إلى جهة البريد السريع.

بعد ذلك ، يمكنك أخذ العنصر الذي تريد إرساله ومعالجته إلى المستلم. يمكنك وضع هذا في صندوق الأمان ، ثم قفله ، ثم كتابة عنوان الناقل C عليه. يمكنك وضع صندوق الأمان في صندوق أكبر ، ثم قفله ، ثم كتابة عنوان الناقل B عليه . أخيرًا ، يمكنك وضع صندوق القفل المزدوج في صندوق أكبر وقفله.

الآن لديك وضع دمية تعشيش روسي مع صندوق أمان داخل صندوق بقفل ، وهو أيضًا داخل صندوق بقفل. من أجل الوضوح ، دعنا ندعو أكبر صندوق Lockbox A ، و Lockbox B المتوسط الحجم ، و Lockbox C الأصغر. للخطوة الأخيرة ، ترسل مفتاح Lockbox A إلى الناقل A ، مفتاح Lockbox B إلى الناقل B ،ومفتاح Lockbox C إلى الناقل C.

ثم تقوم بإعطاء Lockbox A إلى الناقل A. يقوم الناقل A بإلغاء تأمينه للكشف عن Lockbox B ، وهو موجه إلى الناقل B. الناقل A يسلم هذا إلى الناقل B. ثم ، الناقل B يفتح Lockbox B للكشف عن Lockbox C ، الموجه إلى الناقل C.

الناقل B يسلمه إلى الناقل C. الناقل C يفتح Lockbox C للكشف عن العنصر الموجه ، والذي يسلمه الناقل C للمستلم.

كيف تؤمنك هذه الطريقة

أفضل جزء في هذه الطريقة هو أنه لا يوجد ناقل لديه القصة الكاملة. لا يمكن أن يستنتج أحد ناقلي البريد أنك أرسلت عنصرًا إلى مستلمك.

- يعرف الناقل A أنك قد أرسلت عنصرًا ، لكنه لا يعرف من هو المستلم النهائي.

- يعرف الناقل B أنه صندوق آمن ولكن ليس لديه فكرة عمن أرسله (أنت) أو إلى أين يتجه (المستلم).

- يعرف الناقل C العنصر الذي تم إرساله ومن الذي تم إرساله إليه ، ولكن ليس من قام بإرساله في الأصل.

كيف تحميك هذه الطريقة ضد المتجسسين

بعد استخدام هذه الطريقة مرات كافية ، تريد منظمة فضولية معرفة ما يحدث. لذا فهم يزرعون بعض الناقلين كجواسيس لإعادة معرفة من يرسل الصناديق ومن هو مستلمها. لسوء الحظ ، في المرة التالية التي تستخدم فيها طريقة lockbox ، سيكون الناقلان هما الجواسيس!

ليس هناك حاجة للذعر ، هذا النظام مقاوم ضد سعاة التطفل.

- إذا كان الناقل A و B عبارة عن جواسيس ، فيعرفان أنك قد أرسلت طلبًا للتوصيل ، ولكن ليس من الذي ترسل إليه.

- وبالمثل ، إذا كان الناقل B و C هما الجواسيس ، فيعرفان ما يوجد في الصندوق ومن هو المستلم ، ولكن ليس من أرسله.

- تركيبة أخطر هو إذا كان A و C هما الجواسيس. يعلمان أنك أرسلت صندوقًا بإستخدام A ، ثم يقوم بإرساله إلى B. يعرف الناقل C أنه تلقى صندوقًا من B ، وبهذا فهما يعرفان المستلم النهائي. ومع ذلك ، لأنه لا يوجد لدى A أو C دليل ملموس على أن صندوق الأمان A الذي تم استلامه هو نفسه صندوق الأمان C الذي تم التعامل معه فقط الناقل B يعرف هذه المعلومات.

بالطبع ، في سيناريو العالم الحقيقي ، الحالة الثالثة سهلة الكسر. ستذهب المنظمة فقط إلى غريب الأطوار الذي يحتفظ بإرسال صناديق البريد في مركز البريد.

ولكن ماذا لو استخدم الآلاف من الناس هذه الطريقة نفسها؟ عند هذه النقطة ، يجب أن يعتمد الجواسيس في A و C على التوقيت. إذا قام A بتسليم صندوق الأمان منك إلى B ، وقدم B صندوق الأمان إلى C في اليوم التالي ، فسيُشتبه في A و C على أنهما في سلسلتك. لا تكفي إحدى الحالات ، لذلك يتعين عليهم معرفة ما إذا كان هذا النمط يتكرر عدة مرات قبل تأكيده.

خطر إرسال المعلومات الحساسة

هناك مشكلة أخرى مع الناقل C كونه الجاسوس. تذكر أيضًا أن الناقل C يتعرف على العنصر الذي ترسله. هذا يعني أنه يجب عليك عدم إرسال أي معلومات عن نفسك من خلال نظام lockbox ، وإلا يستطيع الناقل C تجميع التفاصيل.

أفضل طريقة لمنع تسرب المعلومات الحساسة هي عدم الوثوق في الناقل C في المقام الأول. ومع ذلك ، يمكنك أيضًا البحث عن مفتاح تشفير مع المستلم ، مما يتيح لك إرسال رسائل مشفرة دون أي تجسس.

كيف يرتبط هذا بـ Onion Routing

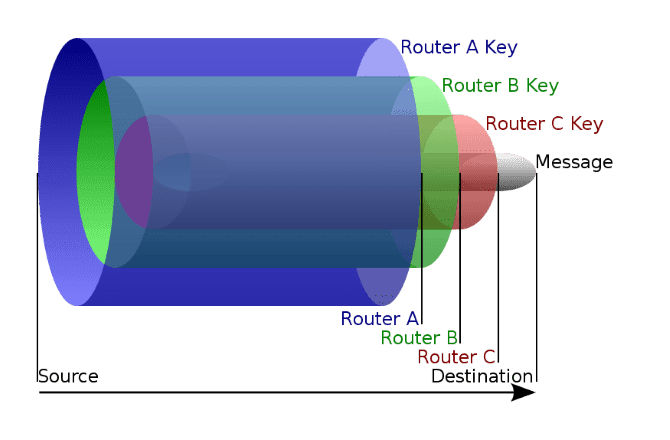

هذه هي الطريقة التي يعمل بها توجيه البصل. يتم توجيه البصل عندما تكون حزمة من البيانات محمية بثلاث طبقات من التشفير. هذه الطبقات هي التي تعطي تقنية Onion Routing اسمها – مثل طبقات البصل.

عندما يتم إرسال حزمة من خلال توجيه البصل ، فإنها تمر عبر ثلاث نقاط ؛ عقدة الدخول والوسط والخروج. هذا هم الناقلين الثلاثة في المثال أعلاه. كل عقدة تعرف فقط كيفية فك تشفير الطبقة المعينة الخاصة بها ، والتي تخبر بمكان إرسال الحزمة بعد ذلك.

قد تتخيل أن Tor يملك كل العقد الموجودة في شبكته ، لكن الأمر ليس كذلك في الواقع! وجود شركة واحدة تتحكم في جميع العقد يعني أنها ليست خاصة. يمكن للشركة مراقبة الحزم بحرية أثناء سفرها ، مما يعطيها اللعبة بأكملها. على هذا النحو ، يتم تشغيل شبكة Tor بواسطة متطوعين من جميع أنحاء العالم. هؤلاء هم عادة دعاة الخصوصية الذين يريدون المساعدة في تعزيز شبكة Tor.

عند تشغيل متصفح Tor ، فإنه يختار عشوائيًا ثلاثة من هذه الخوادم التطوعية لعمل كل عقدة. إنه يعطي كل خادم مفتاحًا لفك تشفير طبقة التشفير الخاصة به ، تمامًا مثل مفاتيح الصناديق في المثال أعلاه. ثم يقوم المتصفح بتشفير بياناته بثلاث طبقات من الحماية ويمررها عبر هذه العقد.

نقاط الضعف في Onion Routing

هناك منظمات تكره ما يفعله Tor. تعمل هذه المجموعات غالبًا كمتطوعين وتضع الخوادم على شبكة Tor أملاً في تحليل حركة المرور. ومع ذلك ، على غرار المثال أعلاه ، يمكن لشبكة Tor مقاومة الجواسيس إلى حد ما.

إذا كانت عقدتي الدخول والخروج مملوكة لمؤسسة التجسس ، فيمكنها مراقبة نشاطك إلى حد ما. يرون البيانات التي تم إرسالها إلى العقدة Entry ، ثم تترك بعض البيانات العقدة Exit إلى وجهتها. إذا راقبت المؤسسة الوقت التي تستغرقه ، فيمكنها ربط حركة المرور نظريًا بك. على هذا النحو ، في حين أنه من الصعب للغاية مراقبة شخص ما على شبكة Tor ، فإن ذلك ليس مستحيلاً.

لحسن الحظ ، لكي تفعل المنظمة ذلك ، فإنها تحتاج إلى الحظ. في وقت كتابة هذا التقرير ، ذكرت Tor Metric أن هناك حوالي 5000 خادم قيد الاستخدام. سيقوم متصفح Tor باختيار ثلاثة منها بشكل عشوائي عند الاتصال ، مما يجعل من الصعب على المنظمة أن تستهدفك على وجه التحديد.

علاوة على ذلك ، يستخدم بعض المستخدمين VPN قبل الاتصال بـ Tor. وبهذه الطريقة ، فإن أي جواسيس على شبكة Tor بالتالي سيتتبعون المستخدم إلى مزود VPN الخاص به. إذا كان المستخدم يستخدم VPN يحترم الخصوصية ، فإن الجواسيس سيكونون بعيدين عن الحظ الذي بحثوا عنه.

النقطة الأخرى التي تم ذكرها أعلاه هي أنه لا يمكنك الوثوق في Onion Routing لشحن المعلومات الخاصة. وذلك لأن الناقل C (عقدة الخروج) يمكنه رؤية ما ترسله. إذا كان من الجواسيس ، فيمكنه استخدام الشبكة كوسيلة لجمع المعلومات. لحسن الحظ ، هناك طرق للبقاء في مأمن من عقدة خروج ضارة ، مثل استخدام HTTPS فقط.

كيفية الوصول إلى شبكة Tor

الوصول إلى شبكة Tor أمر سهل. تفضل بزيارة صفحة تنزيل متصفح Tor وتثبيته على نظامك. ثم استخدمه كما لو كان متصفحك العادي. ستلاحظ أن الأشياء سيتم تحميلها بشكل أبطأ قليلاً. وذلك لأن حركة المرور الخاصة بك سوف تمر عبر العقد الثلاث ؛ يشبه إلى حد كبير كيف أن إرسال عنصر عبر ثلاثة ناقلين أبطأ من إرساله مباشرة. ومع ذلك ، سيكون التصفح آمنًا للغاية وسيكون من الصعب على الأشخاص تتبعك.

من المفيد أيضًا تعلم أفضل النصائح لاستخدام متصفح Tor ، حتى تتمكن من الحصول على أفضل النتائج من تجربة التصفح.

تأمين خصوصيتك على الإنترنت

شبكة Tor هي أداة رائعة لأي شخص يرغب في إخفاء هويته. بفضل تقنية توجيه البصل ، من الصعب جدًا على شخص ما أن يجتاز عادات التصفح لديك. أفضل ما في الأمر هو أن الوصول إلى هذه الشبكة أمر سهل تمامًا مثل استخدام Firefox!

إذا كنت ترغب في البقاء أكثر أمانًا ، فتأكد من الحصول على خدمة VPN مجانية لمزيد من الخصوصية.