Todos os dias, hackers de todo o mundo descobrem novas vulnerabilidades e as exploram para obter acesso a sites, aplicativos e até mesmo à arquitetura do sistema. Uma das coisas comuns a todos os dispositivos eletrônicos, antigos e novos, é que eles são gerenciados por aplicativos armazenados na memória. Os hackers exploraram isso e encontraram brechas conhecidas como estouro de buffer.

Embora não sejam novos, os ataques e vulnerabilidades de estouro de buffer têm causado cada vez mais estragos no ciberespaço. Verificar Alguns mitos de segurança cibernética que o tornam mais vulnerável a ataques.

Aqui vamos explicar o que são ataques de estouro de buffer e como você pode evitá-los.

Entendendo o buffer e a memória do sistema

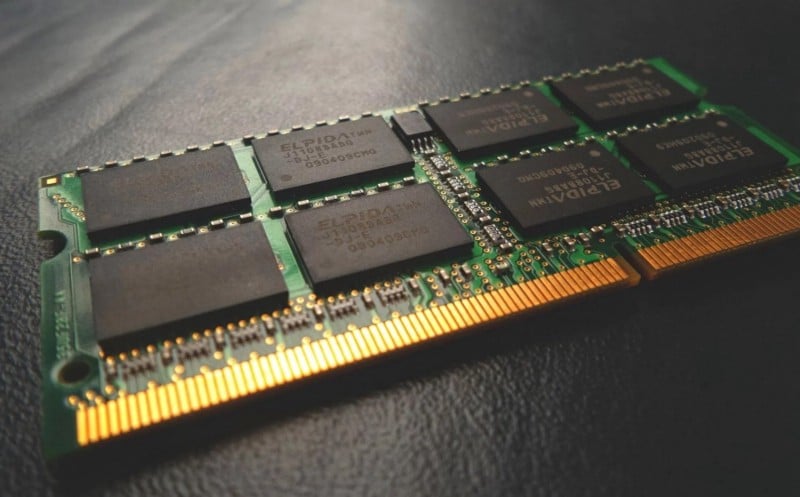

Para entender o que é um ataque de estouro de buffer e como ele funciona, você precisa saber o que é um buffer e como funciona a memória do computador.

A memória heap e stack são duas características principais da memória do computador. São as estruturas de dados usadas para alocar memória. Embora sejam semelhantes, a memória de pilha e a memória de heap diferem de várias maneiras.

A pilha, que usa o conceito de Last-in, First-out (LIFO), é usada na RAM para armazenar em cache execuções de aplicativos, enquanto o heap mapeia a memória usando alocação dinâmica de variáveis globais. Mas a única coisa que eles têm em comum é um buffer. Verificar 4 truques para acelerar a navegação na web e a velocidade da internet no Windows 10.

O que é um tampão?

Um buffer é uma área de memória usada para armazenar dados, provavelmente na RAM de um computador, à medida que é movido de um lugar para outro. Normalmente, esses dados são aplicativos que precisam ser implementados. Os buffers são armazenados na pilha ou heap. Melhora a execução de dados.

O que é um estouro de buffer?

Um estouro de buffer ocorre quando um buffer recebe mais dados do que sua capacidade de armazenamento. Como não é capaz de processar tantos dados, ele transborda.

Agora, na memória do computador, imediatamente após o buffer ou cache está o endereço do remetente. Que na verdade é chamado de ponteiro de instrução estendida (EIP). Sua função é direcionar o computador para um aplicativo específico quando ele é preenchido. Quando um buffer contém mais dados do que pode conter e transborda, ele transborda para o endereço de retorno.

Para entender isso, digamos que você tenha um espaço de buffer que pode conter apenas cinco caracteres. Portanto, se você preencher palavras como "açúcar" ou "paz", o fluxo de buffer poderá contê-las. Mas quando você tem uma palavra como 'autenticação', com certeza vai transbordar. Isso leva a um mau funcionamento ou falha no sistema. Mas os hackers podem explorar essa vulnerabilidade para lançar um ataque de estouro de buffer.

O que é um ataque de estouro de buffer e como ele funciona?

Os ataques de estouro de buffer ocorrem quando um hacker assume o controle do endereço do remetente ou EIP. Quando um invasor sabe a quantidade de memória do sistema, ele pode gravar dados intencionalmente nessa memória apenas para ignorá-la. Em seguida, certifica-se de digitar o EIP ou o endereço do remetente para apontar para um aplicativo que possa fornecer acesso ao sistema ou revelar informações confidenciais armazenadas no sistema.

Um invasor pode até mesmo gravar alguns dados contendo código malicioso e causar um estouro de buffer. Um EIP é então escrito para redirecionar o sistema de volta ao código malicioso e ele é executado. Depois disso, o hacker assume o controle do sistema.

Existem cinco etapas principais nos ataques de estouro de buffer:

- alinhar.

- Exame aleatório.

- Encontrando o deslocamento.

- Substitua o EIP ou o endereço do remetente.

- Explorando a vulnerabilidade.

O alinhamento é o primeiro passo. Aqui, o invasor encontra uma parte da memória do aplicativo vulnerável a um estouro de buffer. Em seguida, vem a verificação aleatória do tipo fila, mas aqui o invasor envia caracteres para o aplicativo para ver se ele pode ser quebrado. Uma vez bem-sucedido, o invasor continua a encontrar o deslocamento, onde o buffer estourou. Isso é feito para descobrir o tamanho do buffer e o endereço do remetente. Em seguida, o invasor insere um código malicioso e assume o controle do sistema.

Quais são os tipos de ataques de estouro de buffer?

Existem dois tipos principais de ataques de estouro de buffer: ataques baseados em pilha e ataques baseados em heap.

1. Ataques de estouro de buffer baseados em pilha

Os ataques de estouro de buffer baseados em pilha são o tipo mais comum de ataque de estouro de buffer. Eles ocorrem quando a memória da pilha do sistema é sobrecarregada e explorada. Também conhecido como quebra de pilha.

2. Ataques de estouro de buffer baseados em heap

Esse tipo de ataque de estouro de armazenamento não é muito comum, pois é difícil de implementar e explorar. Ocorre quando a memória alocada para um aplicativo estoura. Em janeiro de 2021, o Google descobriu uma vulnerabilidade de estouro de buffer no componente V8 do Chrome.

Como você pode evitar ataques de estouro de buffer?

Os ataques de estouro de buffer podem ser mitigados usando proteção de tempo de execução do sistema, usando linguagens de programação seguras, arbitrariedade de layout de espaço de endereço e geralmente garantindo medidas de segurança adequadas.

1. Use a proteção de tempo de execução do sistema

A proteção de tempo de execução também é conhecida como verificação de limite de matriz de tempo de execução. Isso garante que cada aplicativo esteja sendo executado dentro do espaço de buffer ou memória disponível. Ele verifica todos os dados gravados na memória do sistema. Isso torna difícil para um hacker substituir os dados no sistema e explorar a vulnerabilidade.

2. Use linguagens de programação seguras

Linguagens de programação como C e C++ não implementam a verificação de matriz de tempo de execução porque exigem código adicional para verificar e desacelerar todos os aplicativos escritos no sistema. Portanto, é mais vulnerável a ataques de estouro de buffer. Usar linguagens mais seguras como C#, Java e Python é melhor porque eles têm menos risco de ataques de estouro de buffer. Verificar O que é um vírus backdoor? Como se proteger de ataques de backdoor.

3. Use a randomização de layout de espaço de endereço (ASLR)

Uma métrica de segurança selecionada atribui aleatoriamente endereços de aplicativos e funções na memória do sistema para diferentes áreas de dados. Isso torna difícil para um invasor navegar por funções confidenciais na memória.

4. Garanta políticas de segurança rígidas

Isso inclui atualizar regularmente o sistema, verificar a exatidão de todos os dados gravados no sistema, atribuir o mínimo de privilégios aos usuários. Com as políticas de segurança corretas em vigor, você não precisa se preocupar com um ataque de estouro de buffer. Verificar Maneiras que podem ser usadas para hackear suas mensagens do WhatsApp.

Manter a segurança é essencial para combater ataques de saturação de buffer

De acordo com um provérbio comum no campo da segurança, “enquanto o sistema for usado por humanos, haverá uma vulnerabilidade”, o que é verdade e inevitável. No entanto, sempre é possível reduzir as chances de um ataque garantindo que as medidas de segurança adequadas estejam em vigor e sejam rigorosamente cumpridas.

Lembre-se de que os hackers estão constantemente encontrando novas maneiras de explorar vulnerabilidades como essas. Portanto, você deve ficar à frente da curva seguindo os mais recentes desenvolvimentos no campo da segurança cibernética. Agora você pode visualizar Melhores maneiras de incentivar as pessoas a trabalhar em segurança cibernética.