Le site Web n'est pas seulement une application autonome. Il se compose plutôt de nombreux dossiers, manuels et pages contenant des instructions et des informations pour une tâche ou une demande particulière. Lorsque vous interagissez avec un site Web, vous êtes dirigé vers une série de répertoires. Mais tous les indices ne sont pas visibles pour vous ; Certains d'entre eux sont cachés au public. Alors, comment un pirate découvre-t-il des preuves cachées et les exploite-t-il pour cibler le serveur ? Vérifier Meilleurs services de pare-feu d'application Web pour sécuriser un site Web.

Qu'est-ce qu'une attaque par explosion de preuve ?

L'explosion d'annuaire (également connue sous le nom de preuve brute) est une technologie d'application Web utilisée pour trouver et identifier les preuves cachées potentielles dans les sites Web. Ceci est fait dans le but de rechercher des répertoires Web oubliés ou non sécurisés pour voir s'ils sont vulnérables à l'exploitation.

Comment fonctionne Burst Proof ?

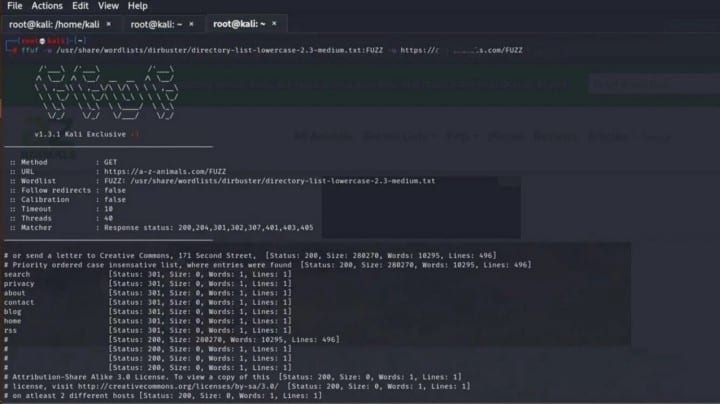

L'éclatement des répertoires est effectué à l'aide d'un ensemble d'outils automatiques et d'un ensemble de scripts appelés listes de mots. Certains de ces outils incluent Gobuster, Dirb, FFUF, Dirbuster, etc. Comment fonctionne Burst Proof ?

Quelle est la preuve?

Un répertoire est un dossier ou un ensemble de fichiers contenant des informations. Il est utilisé à des fins d'organisation et utilise un système hiérarchique. Les applications Web se composent de nombreux répertoires et sous-répertoires et ceux-ci sont à leur tour utilisés pour stocker des informations telles que des fichiers HTML statiques, des servlets, des fichiers CSS et JavaScript, des bibliothèques externes, des images, etc.

Par exemple, la page DzTechs d'un auteur peut faire référence à "www [dot] dz-techs.com/author/author-name/page/2/" si vous êtes sur la deuxième page du profil de l'auteur. Le nom du site Web ou du répertoire d'origine est "www [point] dz-techs.com". Qui contient un sous-répertoire qui stocke les profils des auteurs et des œuvres nommés "/author/". Ce répertoire contient un autre sous-répertoire contenant les œuvres de cet auteur particulier. Ensuite, le répertoire suivant contient le numéro de la page que vous parcourez.

Outils de guide de souffle et listes de mots

Taper manuellement des centaines de noms de répertoires dans un site Web pour rechercher des répertoires cachés potentiels serait une tâche fastidieuse et futile. Au lieu de cela, le pirate utilise des outils dédiés ainsi que des listes de mots pour automatiser les attaques par explosion de répertoires. Ces outils automatisés sont généralement multithreads et fonctionnent en effectuant une requête HTTP ou HTTPS pour chaque nom de fichier dans la liste de mots. Si le nom du répertoire existe, le code de réponse et le nom seront consignés et affichés.

Evidence Blast ou Brute Effect ne seront bons que si la liste de mots utilisée l'est aussi. Une liste de mots est généralement, comme son nom l'indique, un fichier .txt contenant des milliers de noms possibles pour les répertoires et les fichiers qui seront analysés par l'outil de mise en application des répertoires bruts. Il existe un grand nombre de listes de mots disponibles en ligne, et de nombreux outils de fusion de répertoires sont également livrés avec des listes intégrées.

Pour forcer la navigation dans les répertoires de sites Web, vous avez besoin de l'URL du site Web et d'une liste de mots possibles. Certains outils de dynamitage de répertoires offrent des options telles que la vitesse, les formats de fichiers ou vous permettent de spécifier le niveau de répertoires pour effacer ou masquer certains mots. Vérifier Les meilleurs sites qui vous apprennent à pirater légalement.

Comment protéger un site Web contre l'explosion des répertoires

L'explosion de répertoires ou l'influence brutale en soi n'est pas nuisible, car elle énumère les répertoires cachés que vous pouvez avoir sur votre site Web. Ce sont les informations qu'un pirate peut trouver dans ces répertoires qui créent des vulnérabilités dans votre site Web. Si vous stockez des informations sensibles telles que le code source ou des bases de données dans des répertoires sans appliquer les autorisations appropriées, un pirate pourra les exploiter.

Et n'importe qui peut être vulnérable : même le code source de Microsoft a fuité !

La vulnérabilité la plus courante pouvant résulter d'une explosion de répertoire est une vulnérabilité de traversée de répertoire ou de traversée de chemin. Cette vulnérabilité permet à un pirate d'accéder à des fichiers et des répertoires auxquels il ne devrait normalement pas pouvoir accéder sans autorisation. Avec la traversée de répertoires, un pirate peut lire et parfois réécrire des fichiers aléatoires sur l'application Web. Pour ce faire, il fait passer les privilèges des privilèges d'utilisateur aux privilèges d'administrateur.

Voici quelques conseils pour protéger vos sites Web contre les vulnérabilités de piratage d'annuaire :

- Appliquez les autorisations de fichiers et de répertoires.

- Vérifiez toujours que la saisie des utilisateurs est correcte.

- Maintenez à jour vos serveurs et l'infrastructure qui les sous-tend.

Une attaque de répertoire par force brute localise non seulement les répertoires cachés de votre site Web, mais fournit également des informations sur la structure de votre site Web, des informations qui peuvent être utiles à un pirate informatique qualifié. Vérifier Meilleurs outils de test d'intrusion pour les professionnels de la cybersécurité.

Antidéflagrant et piratage éthique

Un pirate éthique utilise des outils qui explosent les preuves pour atténuer les vulnérabilités avant qu'un cybercriminel ne les découvre. Une attaque par explosion d'annuaire est importante dans la phase d'énumération des tests d'intrusion Web et peut améliorer la sécurité du site Web en trouvant et en supprimant des informations sur un service Web qui ne devraient pas être accessibles au public. Tu peux voir Comment un pirate utilise notre technologie contre nous.