Netwalker est une série de virus de ransomware qui ciblent les systèmes Windows.

Il a été détecté pour la première fois en août 2019 et s'est développé pendant le reste de 2019 à 2020. Le FBI a remarqué des pics importants d'attaques basées sur NetWalker au plus fort de la pandémie Covid-19.

Voici ce que vous devez savoir sur les logiciels malveillants ransomwares qui ont attaqué les principales écoles, les systèmes de santé et les institutions gouvernementales aux États-Unis et en Europe.

Qu'est-ce que NetWalker?

Anciennement connu sous le nom de Mailto, Netwalker est un type avancé de ransomware qui rend inaccessibles tous les fichiers, applications et bases de données importants en les chiffrant. Le gang criminel derrière lui demande le paiement de la crypto-monnaie en échange de la récupération des données et menace de publier les données sensibles de la victime sur le "portail de fuite" si la rançon n'est pas payée dans le délai spécifié.

Le gang est connu pour lancer des campagnes très ciblées contre les grandes organisations, en utilisant des e-mails de phishing envoyés aux points d'entrée pour infiltrer les réseaux.

https://twitter.com/YongruiTan/status/1327057340403773440

Des échantillons précédents d'e-mails empoisonnés utilisaient la pandémie de coronavirus comme leurre pour inciter les victimes à cliquer sur des liens malveillants ou en leur faisant télécharger des fichiers infectés. Une fois l'ordinateur infecté, il commence à se propager et infecte tous les appareils Windows connectés.

En plus de se propager via des e-mails de spam, ce ransomware peut également se faire passer pour une application de gestion de mots de passe populaire. Une fois que l'utilisateur exécute la fausse version de l'application, ses fichiers seront cryptés.

Comme Dharma, Sodinokibi et d'autres variantes de ransomware tristement célèbres, le NetWalker Launcher utilise le modèle Ransomware-as-a-Service (RaaS).

Quel est le modèle RaaS?

Le modèle Ransomware-as-a-Service (RaaS) est la branche cybercriminalité du célèbre modèle commercial Software as a Service (SaaS) dans lequel les logiciels hébergés de manière centralisée sur l'infrastructure cloud sont vendus ou loués aux clients sur la base d'un abonnement.

Lorsque les ransomwares sont vendus en tant que services, les matériaux vendus sont des logiciels malveillants conçus pour lancer des attaques néfastes. Au lieu de clients, ces développeurs de ransomwares recherchent des «affiliés» qui devraient faciliter la propagation des ransomwares.

Si l'attaque réussit, le ransomware sera partagé entre le développeur du ransomware et l'affilié qui a distribué le ransomware pré-construit. Ces affiliés reçoivent généralement environ 70 à 80% de l'argent de la rançon. C'est un modèle commercial relativement nouveau et rentable pour les groupes criminels.

Comment NetWalker utilise le modèle RaaS

Selon un nouveau rapport, #Netwalker #ransomware a généré un total de 25 millions de dollars en paiements de rançon depuis le 1er mars. Netwalker est un #Ransomware-en tant que service (#RaaSopération.

Depuis BleepingComputer:https://t.co/lMTX1mTpWY# V2Systems #ITProfessionnels

(703) 215-2921 pic.twitter.com/qrN9QsxRUI- Systèmes V2 (@ v2systems) 5 août 2020

Le groupe NetWalker recrute activement des «affiliés» dans le Forums du Dark Web Il fournit des outils et une infrastructure aux cybercriminels ayant une expérience antérieure du piratage de grands réseaux. Selon un rapport de McAfee , Le groupe recherche des partenaires russophones qui ont déjà un pied dans un réseau de victimes potentielles.

Il privilégie la qualité à la quantité et n'a que des ouvertures limitées pour les partenaires. Il arrête également le recrutement dès que les postes disponibles sont pourvus, et n'annonce à nouveau son recrutement que via les forums.

Comment le virus de la note de rançon NetWalker a-t-il évolué?

Les versions précédentes de la note de rançon NetWalker, comme la plupart des autres notes de rançon, comportaient une section «Contactez-nous» qui utilisait les services d'un compte de messagerie anonyme. Ensuite, la victime contacte le groupe et facilite le paiement par son intermédiaire.

La version la plus complexe que le groupe utilise depuis mars 2020 a abandonné le courrier électronique et l'a remplacée par un système utilisant l'interface NetWalker Tor.

L'utilisateur est tenu de télécharger et d'installer le navigateur Tor et reçoit un code personnel. Après avoir fourni le code personnalisé via le formulaire en ligne, la victime sera redirigée vers l'application de chat pour parler au «support technique» de NetWalker.

Comment payez-vous NetWalker?

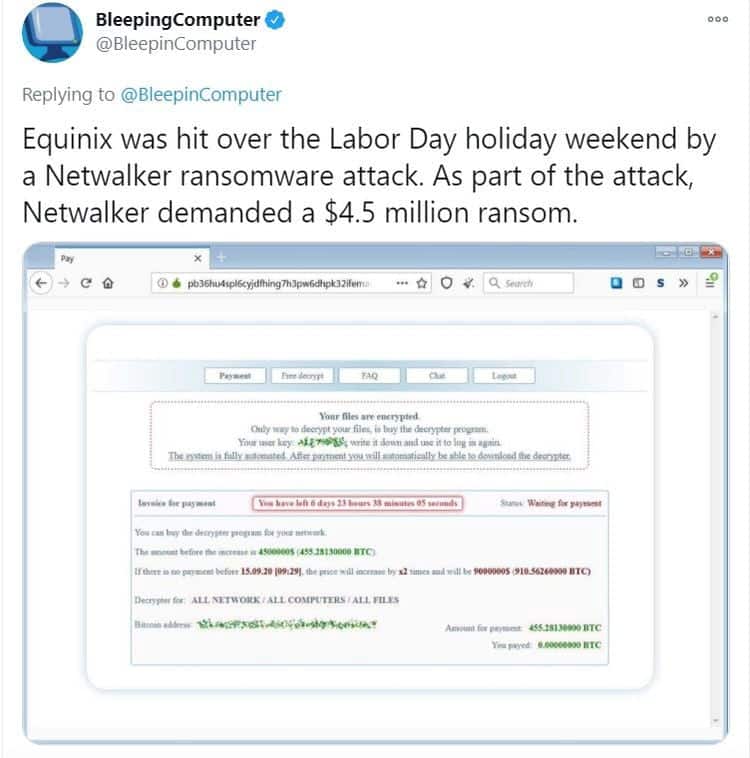

Le système NetWalker est structuré de la même manière que les entreprises qu'il cible. Même une facture détaillée est émise qui comprend le statut du compte, ce qui signifie «paiement en attente», le montant à régler et le temps restant pour le régler.

Selon les rapports, la victime a une semaine pour payer, après quoi le prix du décryptage double - ou des données sensibles sont divulguées en raison du non-paiement avant la date limite. Une fois le paiement effectué, la victime est dirigée vers la page de téléchargement de l'application de décryptage.

L'application de décryptage semble être unique et est conçue pour décrypter les fichiers uniquement pour l'utilisateur payant exact. C'est pourquoi chaque victime reçoit une clé unique.

Victimes notables de NetWalker

Le gang derrière NetWalker a été lié à une série d'attaques contre divers établissements d'enseignement, gouvernementaux et commerciaux.

Ses victimes notables sont la Michigan State University (MSU), le Columbia College de Chicago et l'Université de Californie à San Francisco (UCSF). Il semble que l'UCSF ait payé une rançon de 1.14 million de dollars pour l'application de déverrouillage des données cryptées.

Parmi ses autres victimes se trouvait Wiese, en Autriche. Lors de cette attaque, le système de service public de la ville a été compromis. Certaines données ont également été divulguées lors d'inspections de bâtiments et d'applications.

Les établissements de santé n'ont pas été exclus: le gang aurait ciblé le district de santé publique de Champaign Urbana (CHUPD) dans l'Illinois, le College of Nurses of Ontario (CNO) au Canada et l'hôpital universitaire de Düsseldorf (UKD) en Allemagne.

L'attaque contre ce dernier aurait causé la mort d'une personne après que le patient ait été contraint de se rendre dans un autre hôpital lorsque les services d'urgence de Düsseldorf ont été touchés.

Comment protéger vos données contre les attaques NetWalker

Méfiez-vous des e-mails et des messages vous demandant de cliquer sur des liens ou de télécharger des fichiers. Au lieu de cliquer sur le lien tout de suite, passez la souris dessus pour analyser l'URL entière qui devrait apparaître au bas du navigateur. Ne cliquez sur aucun lien de messagerie tant que vous n'êtes pas sûr de son authenticité, ce qui peut impliquer de contacter l'expéditeur sur un système distinct pour vérification.

Vous devez également éviter de télécharger les fausses applications.

Assurez-vous d'avoir une bonne application antivirus et malveillante installée et mise à jour régulièrement. Il peut donc souvent détecter des liens de phishing dans les e-mails. Les correctifs d'application et de système d'exploitation doivent également être installés immédiatement car ils sont conçus pour corriger les vulnérabilités qu'ils exploitent Les cybercriminels fréquemment.

Vous devez également protéger vos points d'accès réseau avec des mots de passe forts et utiliser l'authentification multifacteur (MFA) pour protéger l'accès à votre réseau, aux autres ordinateurs et aux services de votre organisation. Faire des sauvegardes régulières est également une bonne idée.

Devriez-vous vous inquiéter de NetWalker?

Sans cibler encore les utilisateurs finaux individuels, NetWalker peut utiliser votre système comme passerelle pour infiltrer les réseaux de votre organisation via des e-mails de phishing, des fichiers malveillants ou de fausses applications infectées.

Les ransomwares sont une chose effrayante, mais vous pouvez vous protéger en prenant des précautions raisonnables et en restant vigilant. reconnait moi Comment vous protéger de l'espionnage contraire à l'éthique ou illégal