Puede ser impactante darse cuenta de que el vector de ataque que provoca el acceso a sus datos estaba funcionando en su red justo en frente de usted. Desempeñó su papel al implementar lo que parecían ser defensas de seguridad efectivas, pero el atacante logró eludirlas de todos modos. ¿Cómo fue eso posible?

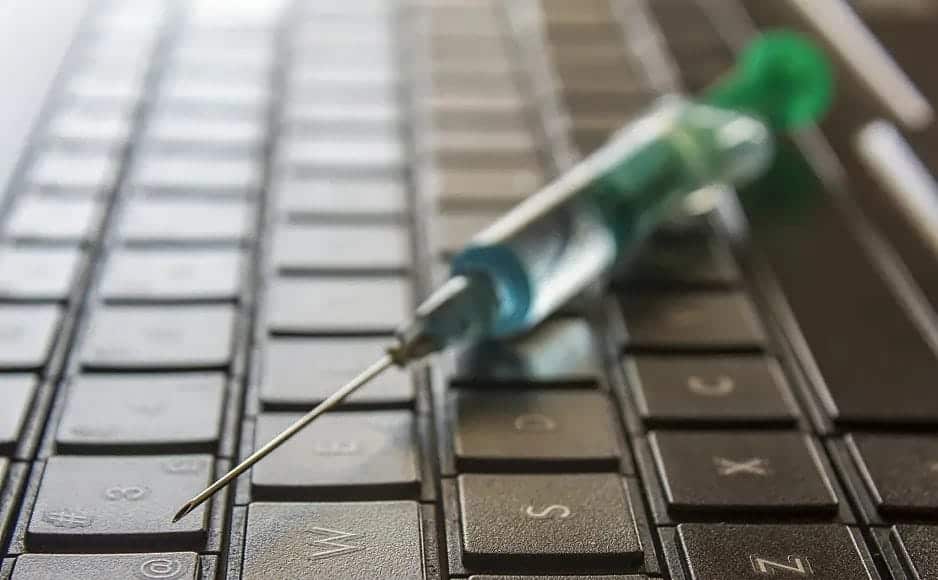

Podría haberse propagado al insertar un código malicioso en sus operaciones legítimas. ¿Cómo funciona la inyección de malware en los procesos y cómo se puede prevenir? Verificar ¿Cómo funciona la programación de inyección? ¿Cuáles son sus tipos y cómo prevenirlos?

¿Qué es la inyección de malware en los procesos?

La inyección de código es un proceso mediante el cual un atacante incrusta código malicioso en un proceso legítimo directamente en la red. Al ser frecuente con los ataques de malware, permite a los actores en línea infectar sistemas de la manera más fluida. Tecnología avanzada de ciberataque, el intruso inserta malware en sus procesos válidos y disfruta de los privilegios de esos procesos.

¿Cómo funciona la inyección de malware en los procesos?

Los tipos de ataques más efectivos son aquellos que pueden operar en segundo plano sin despertar sospechas. Por lo general, puede detectar una amenaza de malware al identificar y escanear todos los procesos en su red. Pero detectar inyecciones de código no es tan fácil porque el código malicioso se esconde en las sombras de sus operaciones legítimas.

Dado que ha incluido en la lista blanca sus operaciones autorizadas, los sistemas de detección y protección las certificarán como válidas sin ninguna indicación de que algo anda mal. Los procesos inyectados también pasan por alto el análisis forense del disco duro porque el código malicioso se ejecuta en la memoria del proceso legítimo.

Un atacante usa el encubrimiento para obtener acceso a todos los aspectos de su red a los que pueden acceder los procesos legítimos que se esconden debajo de ella. Esto incluye algunos privilegios administrativos que no otorgará a casi nadie.

Aunque inyectar malware en los procesos puede pasar fácilmente desapercibido, los sistemas de seguridad avanzados pueden detectarlos. Por ello, el ciberdelincuente se plantea el reto ejecutándolos de la forma más avanzada que estos sistemas ignorarán. Utiliza procesos básicos de Windows como cmd.exe, msbuild.exe, explorer.exe, etc. para lanzar este tipo de ataques.

Técnicas para inyectar malware en los procesos

Existen diferentes técnicas para diferentes propósitos de inyectar malware en los procesos. Dado que los actores de amenazas cibernéticas están muy familiarizados con los diferentes sistemas y su nicho de seguridad, implementan la tecnología más adecuada para aumentar su tasa de éxito. Echemos un vistazo a algunos de ellos.

1. Inyección de DLL

La inyección de DLL es una técnica utilizada para ejecutar código dentro del espacio de direcciones de otro proceso al obligarlo a cargar la DLL. Los programas externos a menudo usan inyecciones de DLL para influir en el comportamiento de un proceso ejecutable de una manera que su desarrollador no esperaba ni pretendía, obligándolo a comportarse de formas que no pretendía ni esperaba.

El ataque inyecta código con la intención de eludir el código original en su sistema y controlarlo de forma remota.

Compatible con muchas aplicaciones, la inyección de DLL permite que las aplicaciones utilicen código varias veces sin perder validez. Para que la inyección de DLL sea exitosa, el malware debe tener los datos del archivo DLL defectuoso en su red.

2. Inyección de implementación móvil

Portable Execution (PE) es un método de inyección de procesos en el que un atacante infecta un proceso activo y válido en su red con una imagen PE maliciosa. Es más simple que otras técnicas de inyección de procesos porque no requiere habilidades de codificación de shell. Los atacantes pueden escribir fácilmente código PE en C++ básico.

Inyección de implementación móvil sin trucos. El malware no necesita grabar sus datos en ningún disco antes de iniciar la inyección.

3. Proceso de cavitación

Process bore es una técnica de malware de inyección de procesos en la que, en lugar de utilizar un proceso legítimo existente, el atacante crea un nuevo proceso pero lo infecta con código malicioso. El atacante desarrolla el nuevo proceso como svchost.exe o bloc de notas. De esta manera, no lo encontrará sospechoso incluso si lo detecta en su lista de procesos.

El nuevo proceso malicioso no comienza a ejecutarse inmediatamente. El ciberdelincuente lo vuelve inactivo, lo asocia con el proceso legítimo y crea espacio para él en la memoria del sistema. Verificar ¿Qué es el proceso svchost.exe? ¿Es seguro o debe detenerse?

¿Cómo se puede evitar que se inyecte malware en los procesos?

La inyección de malware en los procesos puede destruir toda su red, ya que el atacante puede tener el nivel de acceso más alto. Haces su trabajo mucho más fácil si las operaciones inyectadas son para tu activo más valioso. Este es un ataque que debe esforzarse por evitar si no está preparado para perder el control de su sistema.

Estas son algunas de las formas más efectivas de prevenir las inyecciones.

1. Adopte una lista blanca

La inclusión en la lista blanca es el proceso de enumerar un grupo de aplicaciones que pueden acceder a su red en función de su evaluación de seguridad supuesta. Debe haber considerado inofensivos los elementos de su lista blanca y, a menos que el tráfico entrante esté dentro de la cobertura de su lista blanca, no podrá pasar.

Para evitar la entrada del proceso con la lista blanca, también debe agregar la entrada del usuario a su lista blanca. Debe haber un conjunto de entradas que puedan pasar a través de sus controles de seguridad. Por lo tanto, si el atacante realiza alguna entrada fuera de su jurisdicción, el sistema lo bloqueará.

2. Supervisión de operaciones

En la medida en que inyectar en el proceso puede eludir algunos controles de seguridad, puede cambiarlo prestando mucha atención al comportamiento del proceso. Para hacer esto, primero debe determinar el rendimiento esperado de un proceso en particular y luego compararlo con su rendimiento actual.

La presencia de código malicioso en el proceso provocará algunos cambios, por poco que sean estos códigos en el proceso. Por lo general, puede ignorar estos cambios porque son insignificantes. Pero cuando desea detectar las diferencias entre el rendimiento esperado y el rendimiento actual al observar el proceso, notará las anomalías.

3. Cifrar la salida

Los actores de amenazas a menudo usan secuencias de comandos entre sitios (XSS) para inyectar código peligroso en el proceso de inyección. Estos códigos se convierten en scripts que se ejecutan en segundo plano en su red sin su conocimiento. Puede evitar que esto suceda revisando y limpiando todas las entradas sospechosas. A su vez, se mostrará como datos y no como código malicioso como se pretendía.

La codificación de salida funciona mejor con la codificación HTML, una tecnología que le permite codificar la salida variable. Puede especificar algunos caracteres especiales y reemplazarlos con sustitutos. Verificar Cómo protegerse de un keylogger en Windows.

Evite la inyección de malware en las operaciones con seguridad basada en inteligencia

La inyección de procesos crea un desenfoque que cubre el código malicioso dentro de un proceso válido en ejecución. Lo que se ve no es lo que obtienes. El atacante comprende la efectividad de esta técnica y la usa constantemente para explotar a los usuarios.

Para combatir las inyecciones de malware en los procesos, debe burlar al atacante desdibujando sus defensas. Implementar medidas de seguridad que serán invisibles en la superficie. Pensarán que están jugando contigo, pero sin que ellos lo sepan, estás jugando con ellos. Puedes ver ahora ¿Qué es la validación de la evaluación de entrada y por qué es importante?