Con la propagación de los ciberataques en la web, está aumentando el interés en proteger los datos personales y mantener la privacidad. Una fuga de datos puede ser extremadamente preocupante, poner en riesgo nuestra información confidencial y representar un gran desafío para nuestra seguridad personal y financiera. En este contexto, este tema proporciona a los lectores estrategias efectivas para verificar la fuga de datos y tomar las medidas necesarias e inmediatas para prevenirla.

No siempre es fácil saber si ha sido víctima de una filtración de datos, pero existen algunas formas rápidas de comprobar si hay una filtración de datos.

El artículo explicará formas rápidas y sencillas de comprobar si hay fugas de datos, ya sea a nivel de cuentas personales o de dispositivos digitales. Le proporcionaremos consejos prácticos para evaluar la seguridad de sus cuentas y garantizar que no se filtren, lo que contribuye a mejorar el nivel de protección digital personal. Verificar Eliminar sus datos personales de sitios de registros públicos: una guía completa y segura.

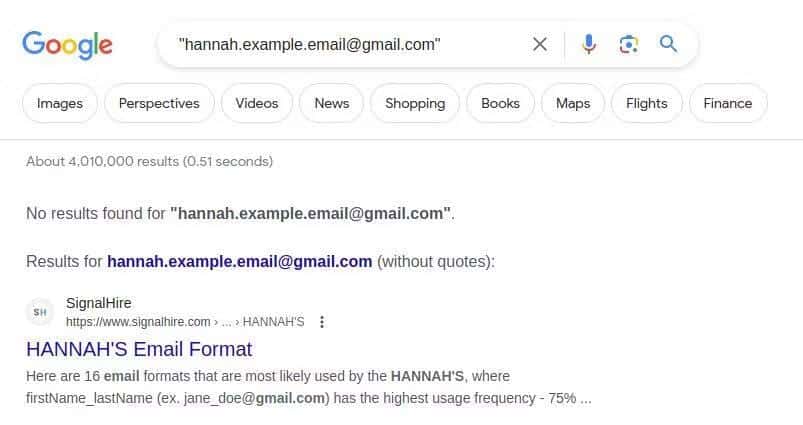

1. Busque en Google su dirección de correo electrónico

La forma más sencilla de comprobar si hay una fuga de datos consiste en buscar su dirección de correo electrónico en Google. Incluir su dirección de correo electrónico entre comillas durante la búsqueda garantizará que solo se obtengan coincidencias exactas. Si su correo electrónico aparece en la web, puede verificar su ubicación y posiblemente solicitar la eliminación de su información personal. Verificar Cómo comprobar si las empresas están vendiendo su dirección de correo electrónico.

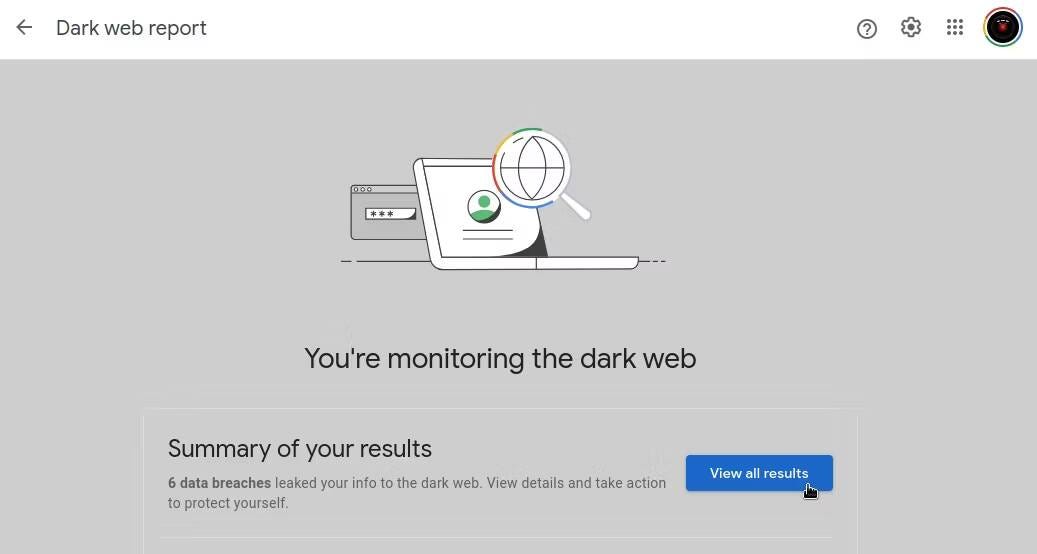

2. Activar el seguimiento de la Dark Web de Google

Desafortunadamente, no todas las páginas están indexadas por Google, y los rincones maliciosos de Internet donde se intercambian y comparten datos robados rara vez se encuentran entre esas páginas. Puedes utilizar la versión gratuita de la herramienta. Informe de la web oscura de Google Para ver si tu información personal ha aparecido en sitios web que generalmente no están indexados en Google.

Ahora bien, si el monitoreo de la web oscura funciona o no es otra cuestión completamente diferente, pero dado que es un servicio gratuito, ¿por qué no intentarlo?

3. Verifique si hay fugas de detalles de correo electrónico y contraseña.

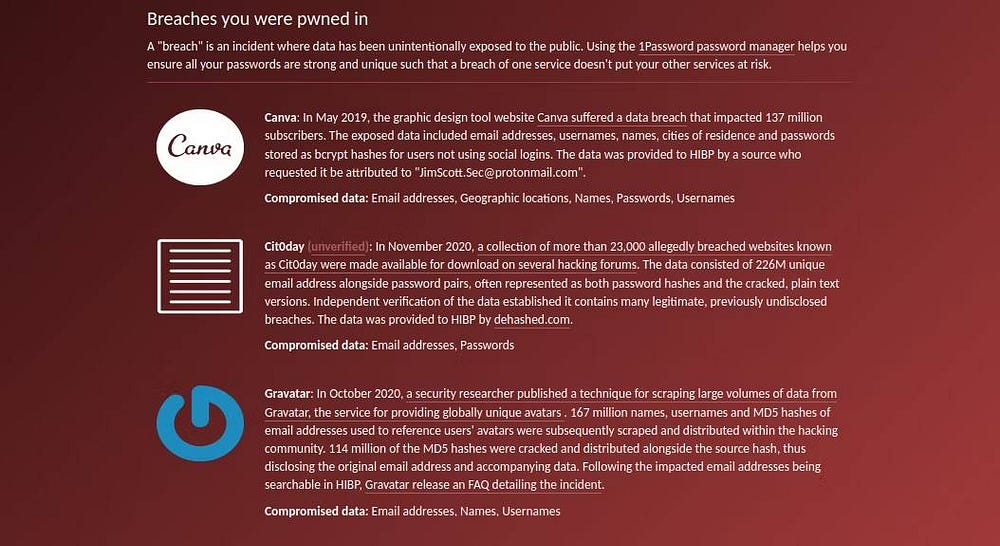

Aunque la herramienta Dark Web Report de Google es eficaz, no detecta todas las fugas de datos. Puede crear una imagen completa de cómo su información personal se vio comprometida verificando si su dirección de correo electrónico o los detalles de su contraseña estuvieron expuestos en alguna violación de datos en HaveIBeenPwned.

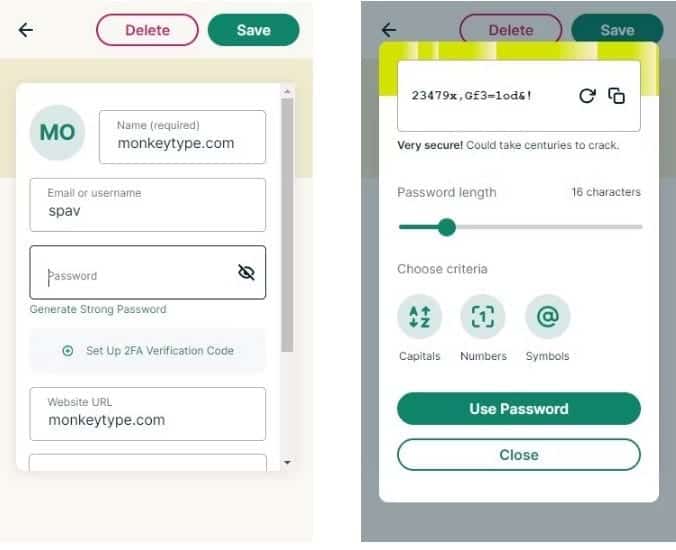

4. Usa un administrador de contraseñas

Una vez que haya verificado la presencia de contraseñas en la lista de fuga de datos, es hora de comenzar a utilizar un administrador de contraseñas. Si una de sus contraseñas aparece en la web oscura junto con su número de teléfono o dirección de correo electrónico, los piratas informáticos intentarán utilizar esa combinación para iniciar sesión en cientos de sitios web. Si reutilizas tu contraseña en diferentes lugares, puedes perder muchas cuentas.

Es necesario realizar un seguimiento de las estrategias. Escribir contraseñas, especialmente al acceder a sitios web confidenciales. Es menos probable que pirateen su cuenta bancaria o de seguro si utiliza una contraseña única. Recuerde cambiar sus contraseñas si sospecha que ha sido pirateado.

5. Realice un seguimiento de la actividad de inicio de sesión de sus cuentas

Además de proteger sus cuentas, puede mitigar los posibles daños causados por un hackeo monitoreando la actividad de inicio de sesión de las distintas cuentas que tiene. También puede configurar alertas de seguridad de inicio de sesión para Gmail, así como para redes sociales y muchos otros sitios web.

Lo ideal sería intentar iniciar sesión desde un nuevo dispositivo en una red Wi-Fi diferente (como el punto de acceso de su teléfono). Si no recibe un correo electrónico o una notificación inmediata sobre su intento de inicio de sesión después de cambiar su configuración de seguridad, deberá ajustar la configuración de su carpeta de correo no deseado.

6. Presta atención a tu carpeta de spam

Incluso si administra la configuración de su carpeta de spam de manera efectiva, los correos electrónicos importantes a veces quedarán restringidos a su carpeta de spam. Es importante revisar periódicamente sus carpetas de spam para detectar correos electrónicos importantes. También puede utilizar términos de búsqueda como en: todo “mayúscula” en Gmail para buscar correos electrónicos importantes.

No pase por alto una cantidad inusual de spam durante su búsqueda, ya que muchos piratas informáticos utilizan un método llamado "Bombardeo de spam“Para ocultar su actividad.

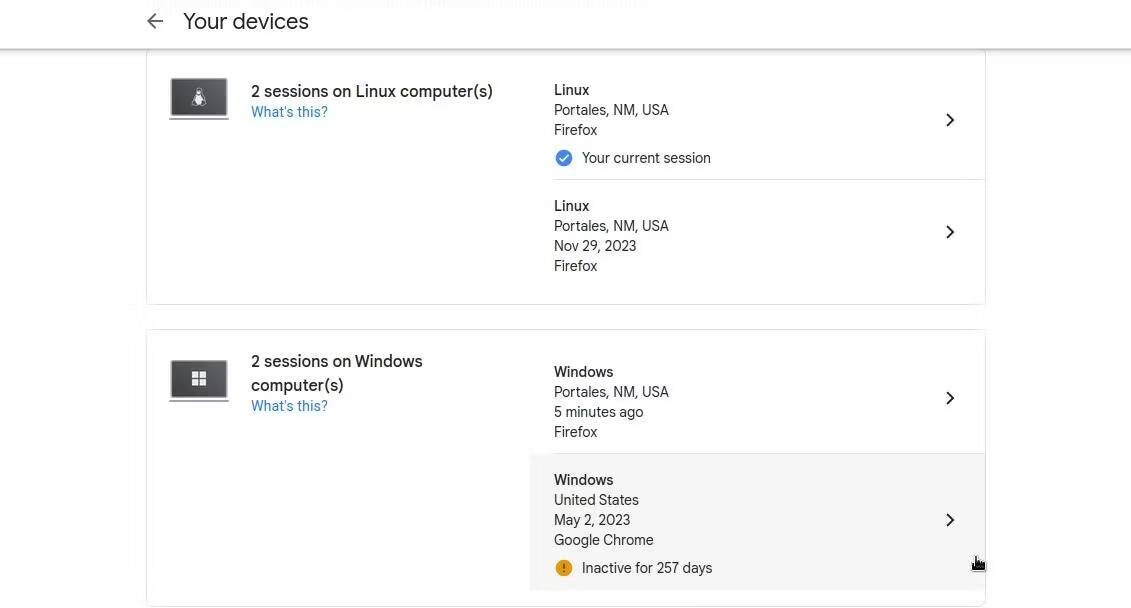

7. Verifique los dispositivos conectados

Aunque las alertas de advertencia de seguridad relacionadas con el inicio de sesión lo ayudarán a responder a nuevas infracciones, no abordarán ningún inicio de sesión no autorizado que ya haya ocurrido. Es importante verificar periódicamente qué dispositivos están conectados a sus cuentas y eliminar cualquier dispositivo que no reconozca.

deberías revisar Escanee su red Wi-FI en busca de dispositivos sospechosos Y elimine cualquier sesión de su cuenta de Google que no reconozca. También es una buena idea revisar sus cuentas en sitios de redes sociales, como Facebook e Instagram, ya que los piratas informáticos pueden intentar encontrar datos confidenciales (como información de tarjetas de crédito) asociados con su cuenta.

8. Supervisar los pagos con tarjetas bancarias y cuentas bancarias.

Dado que un pirata informático tiende a ingresar a cuentas de redes sociales y correos electrónicos para encontrar información financiera confidencial, puede hacerse una idea si ha sido pirateado al monitorear los pagos de su tarjeta y cuenta bancaria.

Siempre debe disputar de inmediato cualquier transacción o transferencia que sepa que no ha realizado. Detectar estas transacciones fraudulentas a tiempo también le dará la oportunidad de solicitar una nueva tarjeta de débito o crédito, cambiar su contraseña y finalizar cualquier sesión de inicio de sesión que no reconozca.

9. Compruebe si hay una caída repentina en su puntaje crediticio.

Un pirata informático a menudo hará que su robo sea sutil al utilizar su información personal para abrir una nueva tarjeta de crédito, pero su actividad casi siempre resultará en una caída inesperada en su puntaje crediticio. Si encuentra consultas que no reconoció o nota que la utilización de su crédito ha aumentado inesperadamente, es importante tomar medidas.

Deberá tomar algunas medidas para recuperarse del robo de identidad, incluida la presentación de un informe policial y comunicarse con su banco. Además, también deberías aprender más sobre Cómo ocurre el fraude con tarjetas de crédito Y haga un esfuerzo por evitar conductas que pongan en riesgo su información financiera.

10. Realice un seguimiento de las noticias sobre violaciones de datos

Lo más importante es que debes seguir las noticias sobre violaciones de datos. Registrarse para recibir notificaciones de HaveIBeenPwned es una gran idea, al igual que activar las notificaciones por correo electrónico de una agencia de monitoreo de crédito como Experian. Muchos sitios web que se centran en cubrir noticias sobre violaciones de datos también ofrecen boletines informativos a los que puede suscribirse y que se le entregarán directamente. Ahora puedes ver ¿Qué es una violación de datos y cómo puede protegerse?