A medida que se logran avances, los usuarios enfrentan desafíos cada vez mayores con respecto a la seguridad de la información y la privacidad personal. Entonces, ¿qué tan cuidadoso eres con la forma en que usas tu rostro en línea? Si no estás siendo lo suficientemente cuidadoso, deberías serlo.

Entre los diversos desafíos destaca el fenómeno de la explotación facial en el fraude como medio de acceso a información sensible y financiera. El estafador se basa en técnicas sofisticadas para utilizar imágenes faciales de manera ilegal para llevar a cabo operaciones fraudulentas como robo de identidad, acceso no autorizado a cuentas y otras actividades ilegales.

Ahora es un buen momento para comenzar, ya que existe una nueva cepa de malware para teléfonos inteligentes llamada Gold Pickaxe que está diseñada para recopilar sus datos faciales, todo para poder usarlo como parte de una estafa. Verificar ¿Qué debe hacer después de ser víctima de una estafa en línea?

¿Qué es el pico de oro?

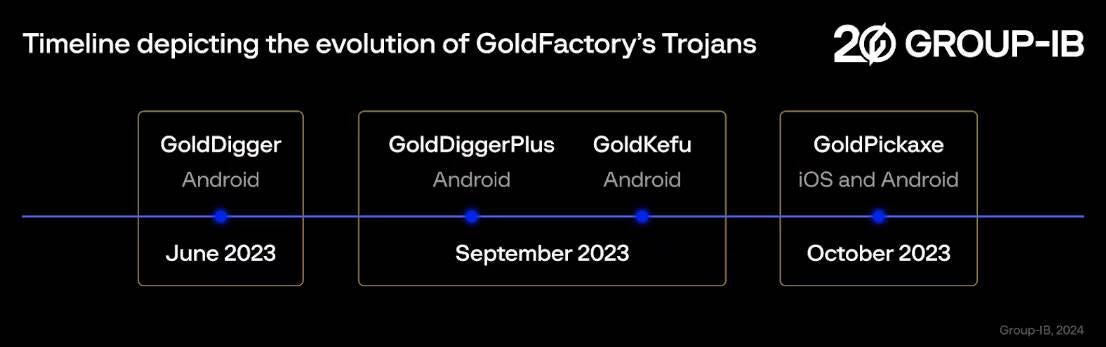

Como informaste Bleeping ComputerGold Pickaxe es una aplicación móvil maliciosa descubierta por primera vez por la empresa de seguridad Grupo-IB, y forma parte de una campaña de malware mucho más grande y sostenida llamada Gold Factory. Este grupo también se ha asociado con otro malware como GoldDigger, GoldDiggerPlus y GoldKefu. Gold Pickaxe suele disfrazarse de una aplicación legítima para engañar a la gente para que la descargue; Se considera como Ataques troyanos para iOS o ataques troyanos para Android.

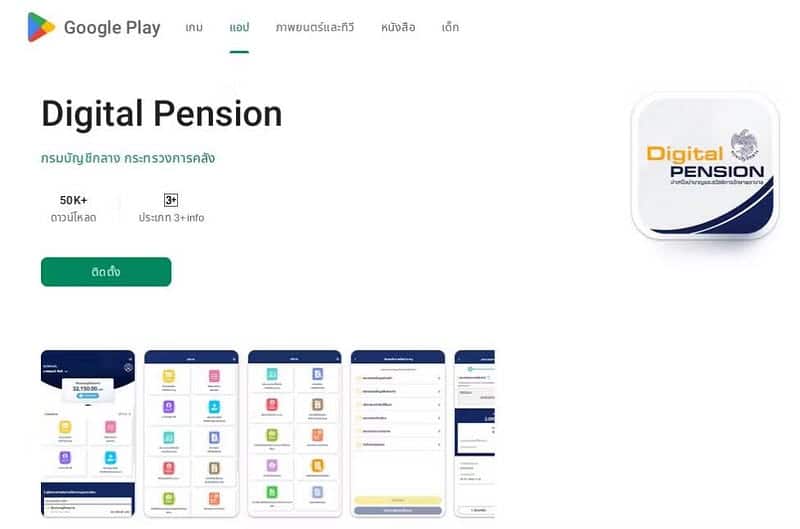

Para aumentar la cantidad de personas que descargan la aplicación, el operador Gold Pickaxe envía correos electrónicos utilizando Ingeniería social Haciéndose pasar por funcionarios del gobierno. El correo electrónico suele solicitar al usuario que descargue la aplicación falsa. En el ejemplo informado, la aplicación se disfrazó de administrador de pensiones digital utilizando una página que simulaba el mismo diseño que Play Store, la tienda oficial de aplicaciones de Android.

¿Cómo funciona el pico dorado?

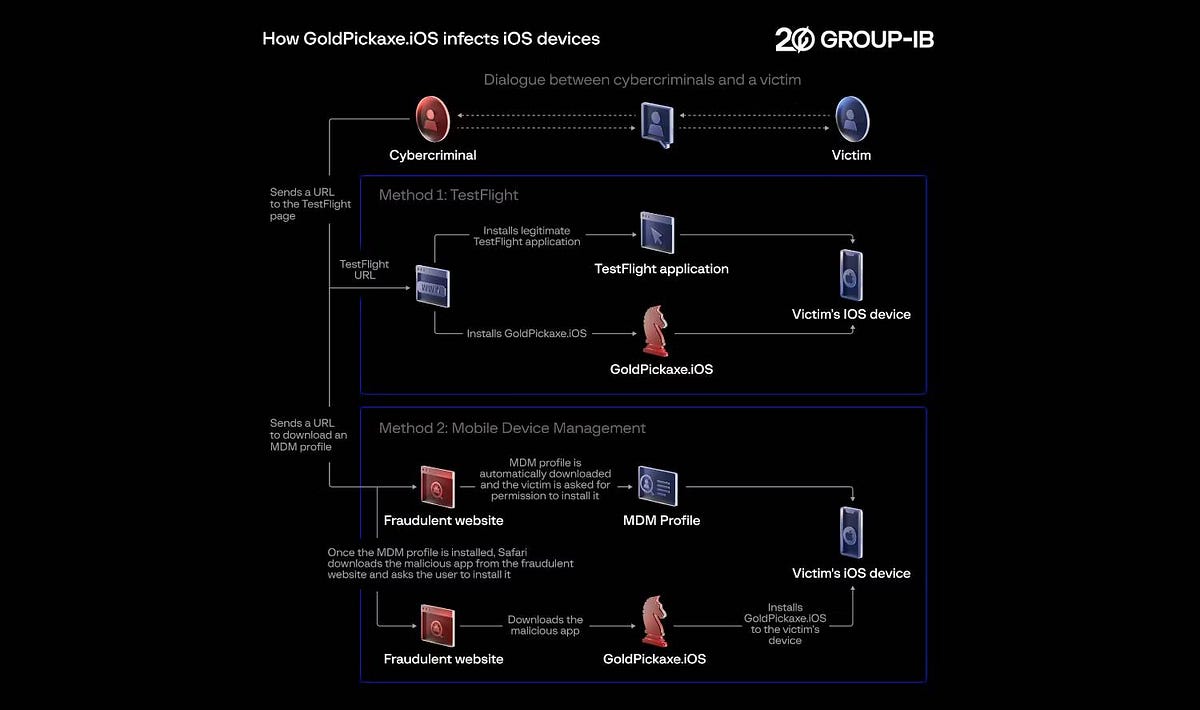

Una vez que la víctima descarga la aplicación infectada en su teléfono, inmediatamente comienza a recopilar datos sobre el usuario. Esto incluye explorar mensajes de texto, comprobar el tráfico web y buscar archivos. Como parte de la ingeniería social, se presiona a las víctimas para que instalen un perfil de administración de dispositivos móviles (MDM). Una vez instalado, el iniciador de malware Gold Pickaxe tendrá un control casi completo sobre el dispositivo, dando a MDM acceso a funciones como escaneo remoto, seguimiento de dispositivos, administración de aplicaciones y mucho más.

Sin embargo, no puede robar información bancaria inmediatamente y lo que diferencia a Gold Pickaxe de otras cepas de malware es su objetivo principal. Intentará obtener una imagen del rostro de la víctima, que podrá obtener por uno de dos medios.

La primera es pedirle directamente al usuario que escanee su rostro. Es por eso que Gold Pickaxe generalmente toma la forma de una aplicación respaldada por el gobierno, porque no es raro que estas aplicaciones soliciten un escaneo facial a través de la cámara del teléfono. Cuando un usuario registra su rostro a través de la aplicación, esta captura los datos y se los envía al estafador.

El segundo es robar indirectamente los datos faciales de la víctima. En algunas razas Gold Pickaxe, las fotografías se tomarán de forma intermitente a través de la cámara frontal con la esperanza de capturar su rostro. Si no puede hacer eso, puede enviar fotos guardadas en su teléfono para ver si contienen su cara.

Según el Grupo-IB:

GoldPickaxe.iOS es el primer troyano para iOS observado por Group-IB y combina las siguientes funciones: recopilación de datos biométricos de las víctimas, documentos de identidad, interceptación de SMS y autorización del movimiento de datos entre los dispositivos de las víctimas. Su hermano Android tiene más funcionalidad que su homólogo iOS, debido a más limitaciones y a la naturaleza cerrada de iOS.

Es importante señalar que el malware no obtiene datos biométricos faciales de servicios como Face ID y no explota ninguna vulnerabilidad en los sistemas operativos. En cambio, intenta capturar tu rostro a través de la cámara o dentro de tus archivos.

Estas son las funciones que realiza GoldPickaxe: Una vez instalada la aplicación maliciosa, opera de forma semiautónoma, manipulando funciones en segundo plano, que incluyen:

- Tome una foto del rostro de la víctima.

- Interceptar mensajes de texto entrantes.

- Solicitar documentos de identidad.

- Enrute el tráfico de la red a través del dispositivo infectado utilizando "MicroSocks".

- En dispositivos iOS crea un canal de comunicación web para recibir los siguientes comandos:

- Heartbeat: Comunicación con el servidor de mando y control (C2).

- init: envía información del dispositivo a C2.

- upload_idcard: Se pidió a la víctima que fotografiara su documento de identidad.

- Rostro: Se le pidió a la víctima que tomara un video de su rostro.

- Actualización: muestra un mensaje falso de "dispositivo en uso" para evitar el tiempo de inactividad.

- Álbum: sincroniza el historial de tu biblioteca de fotos (muévelas a la nube).

- again_upload: reintente transferir el video del rostro de la víctima a la nube.

- destruir: detiene la ejecución de la aplicación maliciosa.

¿Qué puede hacerte un estafador en la cara?

Puede parecer extraño que un estafador intente obtener una foto de su cara, pero hay muchas razones por las que un estafador podría buscar una.

Gold Pickaxe recopila datos faciales para ayudar a piratear datos bancarios. Algunos bancos no permiten a los usuarios enviar una gran suma de dinero sin una verificación de identificación facial, por lo que obtener los datos faciales de la víctima permite a los estafadores evitar esta restricción.

Sin embargo, esta no es de ninguna manera la única forma en que un estafador puede usar una foto de su rostro. Estamos viendo un aumento en Deepfakes convincentes Lo que permite a las personas crear una versión falsa de alguien que dice lo que quiere. Estos deepfakes pueden luego utilizarse para llevar a cabo más fraudes. También puede usar tu cara para crear contenido ofensivo o vergonzoso con el fin de amenazarte.

Finalmente, si alguien intenta robar su identidad, sus datos faciales son un buen punto de partida para un estafador. A través de él podrá obtener préstamos y crear documentos oficiales a su nombre. Un estafador necesitará un poco más de datos que un nombre y una cara para hacer esto, pero dado que Gold Pickaxe envía una gran cantidad de datos, es posible que un estafador recopile información clave.

Cómo mantenerse a salvo de ataques de escaneo facial

Aunque Gold Pickaxe suena intimidante, depende en gran medida de que alguien crea en el correo electrónico inicial y descargue la aplicación de un sitio web falso. Por lo tanto, no descargue siempre aplicaciones de fuentes sospechosas y aprenda cómo protegerse de los ataques de ingeniería social.

Al instalar una aplicación, asegúrese de leer todos los permisos. Si una aplicación que no necesita ver tu cara o tu entorno solicita permisos de cámara, trátala con precaución. También puedes instalar aplicación antivirus Para mantener estas aplicaciones maliciosas alejadas de su sistema. Además, en dispositivos Android, no descargue aplicaciones, especialmente aquellas que no conoce o en las que no confía o cuya fuente no puede investigar o examinar.

Y si le preocupa tener demasiadas fotografías de su rostro en línea, vea si puede activar más defensas en sus cuentas confidenciales en línea. Por ejemplo, si sus cuentas admiten la autenticación de dos factores (2FA), habilitarla agregará otra capa de defensa que un estafador debe atravesar antes de acceder a sus datos. Es realmente fácil de configurar y usar, y tenga cuidado con los enlaces sospechosos y archivos adjuntos. Puedes ver ahora Cómo detectar una estafa en línea con estas XNUMX señales de advertencia.