Los relojes inteligentes Bluetooth se han convertido en una parte integral de muchas tareas de nuestra vida diaria, ya que brindan fácil acceso a notificaciones, ayudan a realizar un seguimiento del estado físico e incluso a realizar llamadas telefónicas, todo desde la comodidad de la muñeca. A medida que estos dispositivos portátiles continúan evolucionando, es fundamental abordar algunas cuestiones de privacidad y protección de datos.

Quizás se pregunte si los relojes inteligentes son vulnerables a la piratería. De hecho, sí, los relojes inteligentes Bluetooth pueden ser pirateados, lo que podría poner en riesgo su información personal. Un pirata informático puede utilizar esta información para robar sus datos personales, como contraseñas, contactos e historial de llamadas. También se puede utilizar para espiarte o controlar tu teléfono o computadora asociada a él.

En este artículo, analizaremos cómo proteger su reloj inteligente Bluetooth contra piratería. Analizaremos los riesgos de los relojes inteligentes Bluetooth y le daremos algunos consejos que puede seguir para mantenerlos seguros. Verificar Razones por las que tu reloj inteligente puede ser un riesgo para la seguridad.

¿Cómo funcionan los relojes inteligentes Bluetooth?

Los relojes inteligentes Bluetooth se conectan a su teléfono inteligente a través de una tecnología llamada Bluetooth Low Energy (BLE) que usa la misma banda que el Bluetooth normal pero usa diferentes canales para transmitir datos. Para más detalles, utiliza 40 canales, de 2300 a 2.4835 MHz.

La principal diferencia entre Bluetooth normal y BLE es que consume mucha menos energía que el protocolo normal, como se puede ver por el nombre mismo. Los dispositivos basados en BLE, en este contexto su reloj inteligente, se comunican enviando paquetes de datos llamados balizas.

Estas señales anuncian la presencia de su reloj inteligente a los dispositivos dentro del alcance. El dispositivo que escucha esas señales, que en este caso es su teléfono inteligente, responde con un paquete de datos con una solicitud de ESCANEO. Luego, el reloj inteligente responde a la solicitud de SCAN con más datos.

La forma en que se organizan los datos entre su reloj inteligente y su teléfono inteligente está determinada por el Perfil de Atributo Global o GATT. GATT contiene una lista de características, propiedades y servicios del dispositivo que permiten que el dispositivo de escucha establezca la funcionalidad del dispositivo publicitario y cómo desencadenar diferentes acciones. Si un atacante puede interceptar las señales del dispositivo publicitario, también podrá inspeccionar la información del archivo GATT y luego hacer un mal uso estratégico de ella.

Amenazas y vulnerabilidades de seguridad comunes

Los relojes inteligentes Bluetooth están sujetos a muchas amenazas y vulnerabilidades. A continuación se muestran algunos ataques comunes:

- aplicaciones maliciosas: Los relojes inteligentes tienen que ver con el uso de aplicaciones a gran escala. Una aplicación en su reloj inteligente es responsable de determinar cómo funciona su reloj inteligente. Se ha creado una relación de dominación y esclavitud entre la aplicación y el reloj inteligente. Su reloj inteligente confía y ejecuta todos los comandos enviados por la aplicación de la consola. Si un atacante compromete la aplicación e inserta código malicioso en ella, podría alterar los datos y funciones del reloj inteligente.

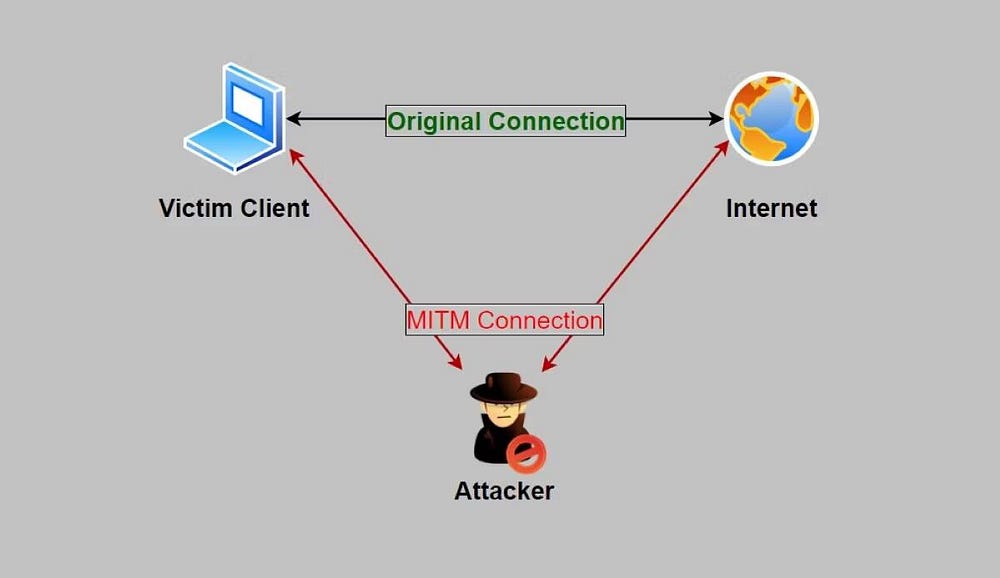

- Ataques de intermediario (MITM)Los relojes inteligentes baratos generalmente no implementan ningún tipo de cifrado en los datos intercambiados entre su teléfono y el reloj inteligente, lo que facilita que un atacante realice un ataque de intermediario (MITM), intercepte los datos e inspeccione el información.

- Además, una vez que un atacante puede descubrir cómo operar ciertas funciones en su reloj inteligente, puede enviar paquetes maliciosos a su reloj inteligente para manipularlo. Por ejemplo, un atacante puede cambiar fácilmente la fecha y hora de su reloj inteligente o, peor aún, forzar una actualización del firmware de su reloj inteligente.

- Vulnerabilidad de seguridad del firmwareFirmware: El firmware es una pieza de software inmodificable de bajo nivel que es responsable de garantizar que su reloj inteligente funcione correctamente. Controla todo en tu reloj inteligente. A veces, puede haber vulnerabilidades en el firmware que pueden aprovecharse para causar daños generalizados.

Cómo protegerse

Antes de comprar un reloj inteligente, asegúrese de realizar una investigación exhaustiva sobre su historial de vulnerabilidades e implementaciones de seguridad junto con sus otras funciones. Evite comprar relojes inteligentes de gama baja y, si lo hace, intente mantener el reloj inteligente desemparejado si sale de casa. Además de estas prácticas, aquí hay algunos pasos cruciales a seguir:

- Mantenga actualizado el firmware de sus dispositivos. Una vez que llegue una nueva actualización de firmware, asegúrese de instalarla.

- Asegúrese de no instalar aplicaciones desconocidas de sitios web sospechosos ni utilizar aplicaciones pirateadas, ya que las aplicaciones no verificadas pueden piratear su dispositivo.

- Si es posible, habilite el emparejamiento mediante PIN para que su reloj inteligente solo se empareje con sus dispositivos de confianza después de ingresar el PIN para mayor seguridad.

Verificar ¿Valen la pena los relojes inteligentes de lujo?

Ahora ya sabes cómo mantener seguro tu reloj inteligente Bluetooth

Los relojes inteligentes son excelentes dispositivos para aumentar su productividad, realizar un seguimiento de su salud o simplemente llevarlos como una declaración de moda. Sin embargo, sin garantizar que se implementen las prácticas adecuadas, su reloj inteligente puede ser víctima de atacantes. El principal problema de la mayoría de los relojes inteligentes es la falta de una capa de cifrado en el tráfico de datos. El cifrado de Bluetooth es crucial para mantener sus datos seguros. Puedes ver ahora ¿Qué es el cifrado de Bluetooth y cómo funciona?