La seguridad y el rendimiento son fundamentales en el mundo de TI, y adquirir conocimientos sobre las herramientas de Linux Directory Bursting puede ser fundamental para mejorar su seguridad y mejorar el rendimiento de sus sistemas. Estas herramientas son una forma poderosa de probar y encontrar vulnerabilidades en la seguridad de los sistemas y aplicaciones, lo que le permite tomar medidas para parchearlos.

En la fase de reconocimiento de cada aplicación web durante las pruebas de penetración, es necesario encontrar posibles pistas ocultas en la aplicación. Estas guías pueden contener información importante y hallazgos que pueden ayudarlo en gran medida a encontrar vulnerabilidades en la aplicación y mejorar su seguridad.

En este artículo, exploraremos una variedad de herramientas de Linux que se utilizan para la explosión de directorios. Le daremos detalles completos sobre cómo usar estas herramientas de manera efectiva para probar la seguridad de sus sistemas y aplicaciones. Aprenderá sobre métodos y tecnologías que pueden mejorar la seguridad y lograr un rendimiento superior. A continuación se muestran herramientas de bombardeo de directorios en Linux para enumerar directorios ocultos en una aplicación web. Verificar ¿Qué es un ataque de explosión a prueba y cómo funciona?

¿Qué es la evidencia de explosión?

Directory Burst, también conocido como "Blind Force Directory Attack", es una técnica utilizada en la piratería ética para descubrir directorios y archivos ocultos en un servidor o aplicación web. Implica intentar acceder sistemáticamente a diferentes directorios adivinando sus nombres o enumerando de una lista de directorios comunes y nombres de archivos.

La práctica de la explosión de directorios generalmente implica el uso de herramientas o scripts automatizados que envían solicitudes HTTP a un servidor web, que prueban diferentes directorios y nombres de archivos para encontrar recursos que no están vinculados o declarados explícitamente dentro de la ruta de navegación o el mapa del sitio web.

Hay cientos de herramientas gratuitas disponibles en línea para realizar el proceso de explosión de directorios. Aquí hay algunas herramientas gratuitas que puede usar para su próxima prueba de penetración. Verificar Métodos de enumeración de Linux para escalar privilegios.

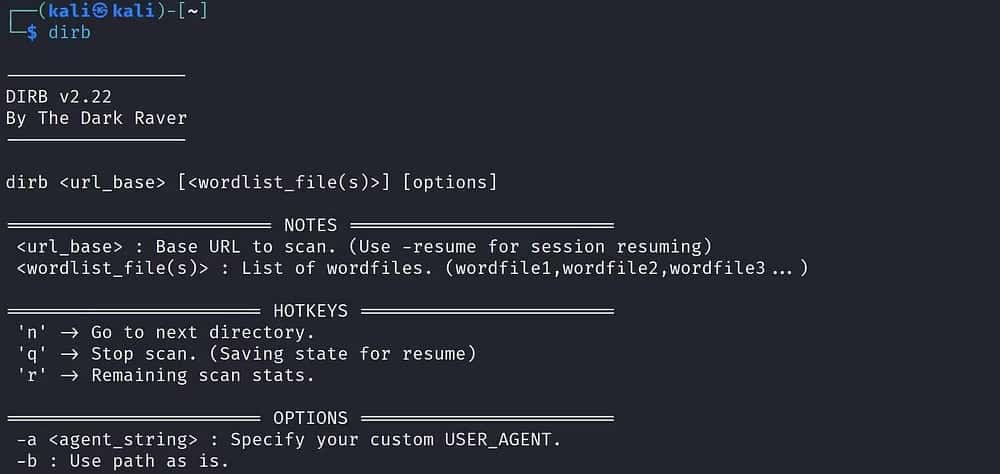

1.DIRB

DIRB es una popular herramienta de línea de comandos de Linux que se utiliza para verificar y eliminar directorios en aplicaciones web. Enumera posibles pistas de la lista de palabras contra la URL del sitio web.

DIRB viene preinstalado en Kali Linux. Sin embargo, si no lo tienes instalado, no te preocupes. Solo necesita un comando simple para instalarlo.

Para distribuciones basadas en Debian, haga lo siguiente:

sudo apt install dirb Para distribuciones de Linux no basadas en Debian, como Fedora y CentOS, ejecute:

sudo dnf install dirb En Arch Linux, ejecute:

yay -S dirb

Cómo usar DIRB para la explosión de directorios

La sintaxis para ejecutar la prueba bruta en una aplicación web es:

dirb [url] [path to wordlist] Por ejemplo, si quisiera realizar un ejercicio de explosión de directorios en https://example.com, este sería el comando:

dirb https://example.com wordlist.txt También puede ejecutar el comando sin especificar una lista de palabras. DIRB puede usar su archivo de lista de palabras predeterminado, common.txt, para escanear el sitio web.

dirb https://example.com 2. Dir Buster

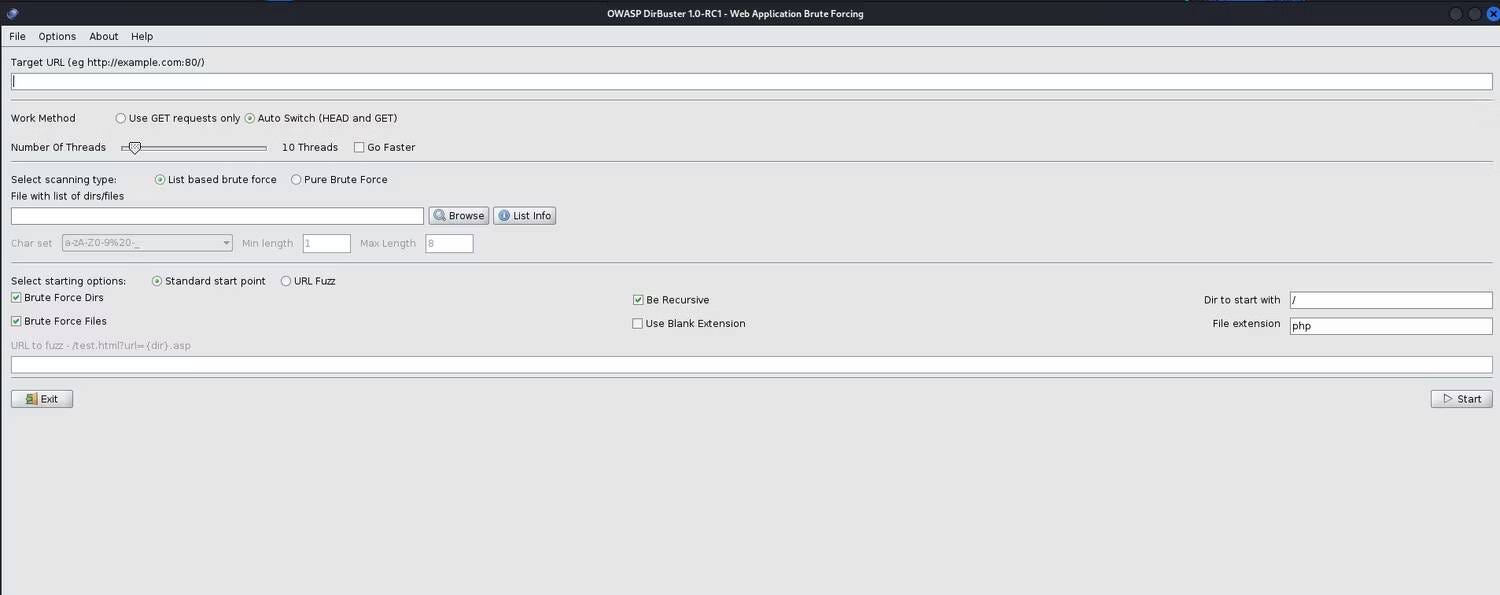

DirBuster es muy similar a DIRB. La principal diferencia es que DirBuster tiene una interfaz gráfica de usuario (GUI) a diferencia de DIRB, que es una herramienta de línea de comandos. DIRB le permite configurar escaneos de ataque de fuerza ciega de directorio a su gusto y filtrar los resultados por código de estado y otros parámetros interesantes.

También puede establecer la cantidad de subprocesos, la velocidad a la que desea que se ejecuten los análisis y los formatos de archivo específicos que desea que busque la aplicación.

Todo lo que tiene que hacer es ingresar la URL de destino que desea escanear, la lista de palabras que desea usar, los formatos de archivo, la cantidad de hilos (opcional) y hacer clic Empezar.

A medida que avanza el escaneo, DirBuster mostrará los directorios y archivos detectados en la interfaz. Puede ver el estado de cada solicitud (por ejemplo, 200 OK, 404 No encontrado) y la ruta de los elementos detectados. También puede guardar los resultados del escaneo en un archivo para su posterior análisis. Esto debería ayudar a documentar sus resultados.

DirBuster viene preinstalado en Kali Linux, pero puede fácilmente Instalar DirBuster en Ubuntu.

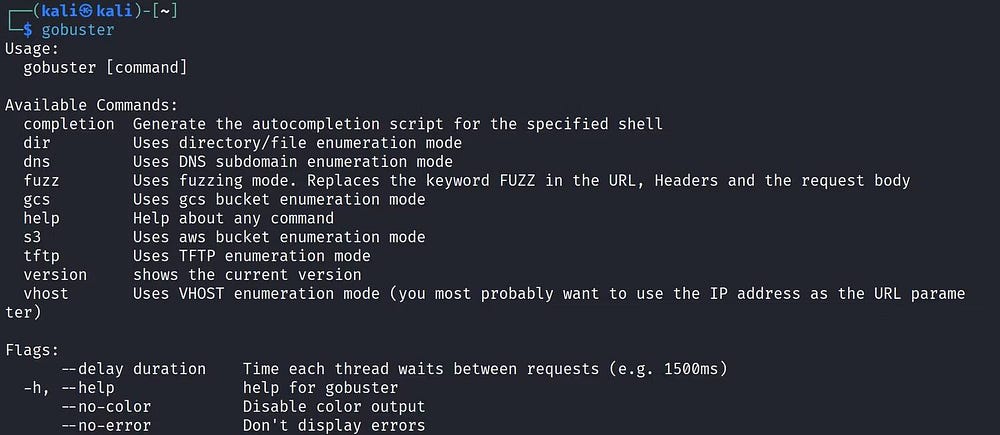

3. Gobuster

Gobuster es una herramienta de línea de comandos escrita en Go que se utiliza para fortalecer directorios y archivos en sitios web, contenedores Open Amazon S3, subdominios DNS, nombres de host virtuales en servidores web de destino, servidores TFTP, etc.

Para instalar Gobuster en distribuciones de Linux basadas en Debian como Kali, ejecute:

sudo apt install gobuster Para la familia RHEL de distribuciones de Linux, ejecute;

sudo dnf install gobuster En Arch Linux, ejecute:

yay -S gobuster Alternativamente, si tiene Go instalado, ejecute:

go install github.com/OJ/gobuster/v3@latest

Cómo usar Gobuster

La sintaxis para usar Gobuster para la explosión de directorios en aplicaciones web es:

gobuster dir -u [url] -w [path to wordlist] Por ejemplo, si quisiera implementar a ciegas un directorio en https://example.com, se vería así:

gobuster dir -u https://example.com -w /usr.share/wordlist/wordlist.txt 4. puf

ffuf es un clasificador web muy rápido y una herramienta de práctica de explosión de directorios escrita en Go. Es muy versátil y es particularmente conocido por su velocidad y facilidad de uso.

Dado que ffuf está escrito en Go, debe tener Go 1.16 o posterior instalado en su computadora con Linux. Comprueba qué versión de Go tienes con este comando:

go version Para instalar ffuf, ejecute este comando:

go install github.com/ffuf/ffuf/v2@latest O puedes clonar Github github y compilarlo usando este comando:

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build Cómo usar ffuf para un ataque de explosión de directorio

La fórmula básica para el efecto de fuerza ciega de la evidencia usando ffuf es:

ffuf -u [URL/FUZZ] -w [path to wordlist] Por ejemplo, para comprobar https://example.com sería así:

ffuf -u https://example.com/FUZZ -w wordlist.txt

Verificar ¿Qué son las pruebas de penetración como servicio (PTaaS) y las necesita?

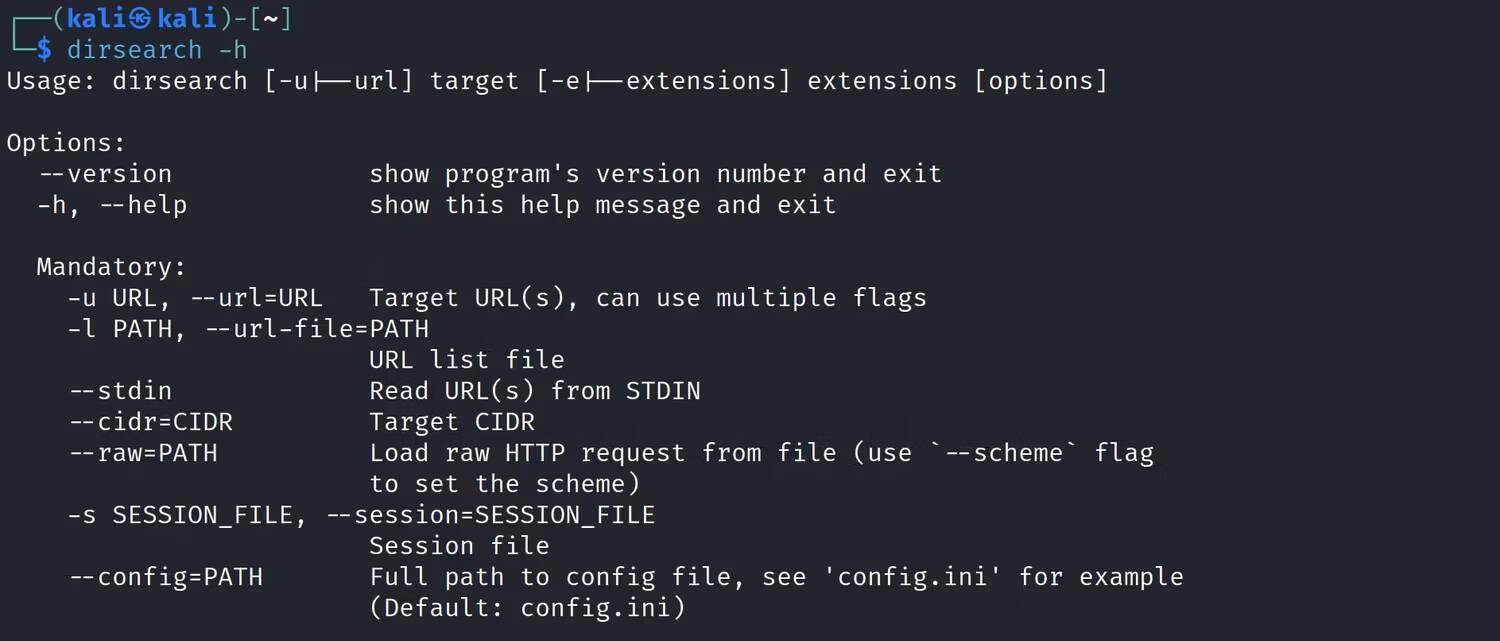

5. búsqueda

dirsearch es otra herramienta de línea de comando de fuerza ciega que se utiliza para enumerar directorios en una aplicación web. Es especialmente amado por su salida colorida a pesar de ser una herramienta basada en terminal.

Puede instalar dirsearch a través de PiP ejecutando:

pip install dirsearch O puede clonar el repositorio de GitHub ejecutando:

git clone https://github.com/maurosoria/dirsearch.git --depth 1

Cómo usar dirsarch

La sintaxis básica para usar dirsearch para un ataque de explosión de directorio es:

dirsearch -u [URL] Por ejemplo, para comprobar https://example.com sería así:

dirsearch -u https://example.com Utilice las herramientas para automatizar sus tareas de ciberseguridad

No hay duda de que estas herramientas le ahorrarán mucho tiempo que tendría que dedicar a adivinar manualmente estas pistas. En ciberseguridad, el tiempo es un gran activo, por eso todo profesional aprovecha las herramientas open source que mejoran su día a día.

Hay miles de herramientas gratuitas, especialmente en Linux, para que su trabajo sea más eficiente, ¡todo lo que tiene que hacer es explorar y elegir la que mejor se adapte a sus necesidades! Puedes ver ahora Hacking ético: ¿Cuáles son las fases de las pruebas de penetración?