انتقلت العديد من أجهزتنا الإلكترونية إلى التكنولوجيا اللاسلكية من أجل التواصل على مر السنين. بدلاً من الأسلاك الطويلة المُتشابكة من الماوس ولوحة المفاتيح وسماعات الأذن ومُكبرات الصوت ، أصبح لدينا عناصر لاسلكية سهلة الاستخدام ومُريحة تُتيح لنا الاستمتاع بالتكنولوجيا بشكل أفضل.

نظرًا لأنَّ العديد من هذه الأجهزة اللاسلكية تعتمد على تقنية Bluetooth ، فقد أضافت Bluetooth SIG (وكالة تقنية Bluetooth) مجموعة متنوعة من بروتوكولات الأمان مع الحفاظ على الملاءمة والموثوقية. تحقق من ما هي تقنية Bluetooth 5.1 الجديدة وكيف تختلف عن الإصدارات السابقة؟

ما يجعل أمان Bluetooth مُمكنًا هو طرق وخوارزميات التشفير الذكية التي تم توفيرها. استمر في القراءة إذا كنت مُهتمًا بكيفية تصميم أمان Bluetooth واستخدامه للتشفير.

أحدث إصدارات Bluetooth وخصوصية مُنخفضة الطاقة

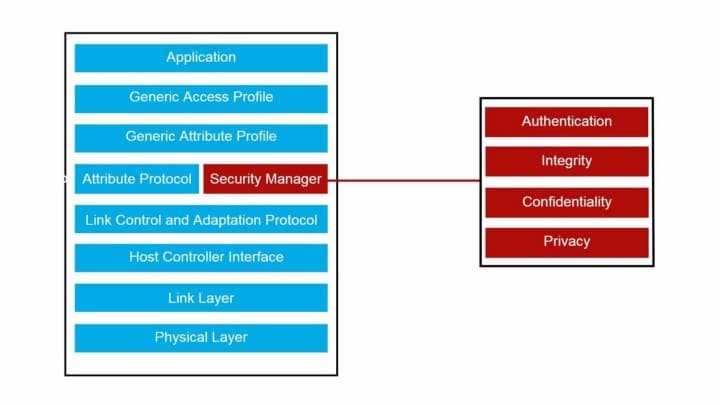

يهدف أمان Bluetooth إلى توفير بروتوكولات قياسية للأجهزة التي تدعم تقنية Bluetooth فيما يتعلق بالمُصادقة والسلامة والسرية والخصوصية ، وكلها تستخدم التشفير. لقد تم استخدامه منذ عام 1998 ولديه بالفعل العديد من التكرارات.

في عام 2010 ، مع تزايد الحاجة إلى تقنية لاسلكية قصيرة المدى أفضل ، طورت وكالة Bluetooth SIG إصدارًا جديدًا من تقنية Bluetooth — Bluetooth 4.0. يتمثل الاختلاف الأكثر أهمية بين الأجيال القديمة من Bluetooth و Bluetooth 4.0 في إضافة BLE (Bluetooth Low Energy).

لاحظ أنَّ مُصطلح “Low Energy” في BLE لا يعني بالضرورة أنَّ التقنية تستخدم طاقة أقل ؛ هذا يعني فقط أنها تعمل بشكل جيد مع الأجهزة مُنخفضة الطاقة مثل سماعات الأذن اللاسلكية ، والتي تحتوي على الحد الأدنى من سعة البطارية.

نظرًا لأنَّ معظم الأجهزة تعمل بتقنية Bluetooth 4.0 والإصدارات الأحدث ، فسنُناقش على وجه التحديد مجموعة تصميم هذه الإصدارات الأحدث. علاوة على ذلك ، عمل هذا الإصدار على حلِّ العديد من مُشكلات الأمان لأجيال Bluetooth السابقة.

تستخدم الإصدارات الحالية من Bluetooth حاليًا حزمة BLE المُوضحة أدناه:

نحن مُهتمون بجزء من الطبقة الرابعة من المُكدس المعروفة باسم Security Manager ، والتي تتعامل مع كل ما يتعلق بالمصادقة والأمان والسرية والخصوصية. أين تقوم Security Manager بتنفيذ البروتوكولات الخاصة بها من خلال الاقتران وربط الأجهزة. تحقق من ميزة Wi-Fi Direct: نقل الملفات من Windows بشكل لاسلكي وأسرع من Bluetooth.

طرق الاقتران التي تُوفرها BLE

يعتبر الاقتران جزءًا لا يتجزأ من إدارة أمان Bluetooth. أين يتم مصادقة الجهاز الذي تتصل به إذا كان هو الجهاز المقصود ثم يقوم بإنشاء مفتاح تشفير لكلا الجهازين لاستخدامه طوال الجلسة.

يُمكن أن تستخدم أجهزتك عدة طرق مصادقة للتأكد من أنك متصل بالجهاز المقصود. تشمل هذه الطرق ما يلي:

- يعمل فقط: الطريقة الأسرع والأقل أمانًا لتمرير مفاتيح التشفير لكلا الجهازين.

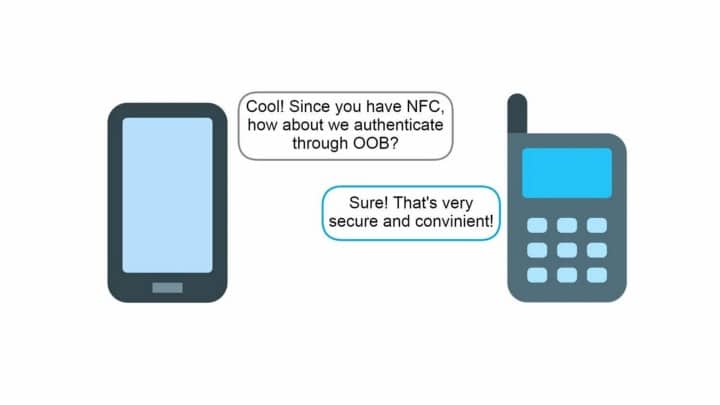

- OOB (الإدارة خارج النطاق): تستخدم طرق مصادقة أخرى (إلى جانب Bluetooth) لإرسال مفاتيح التشفير. من الأمثلة على ذلك الاتصال عبر NFC أو استخدام كاميرا جهازك لمسح رمز QR على شاشة الجهاز الآخر

- مفتاح المرور: يقوم المستخدم بمصادقة نفسه عن طريق إعطاء مفتاح المرور الصحيح عند مُطالبتك بذلك.

- المقارنة الرقمية: تعمل تمامًا مثل مفتاح المرور ، لكن الأجهزة ترسل مفاتيح المرور تلقائيًا. يحتاج المستخدم فقط إلى تأكيد ما إذا كان كلا الجهازين لهما نفس مفاتيح المرور.

خوارزميات مفتاح تشفير BLE

الآن بعد أن صادقت أجهزتك على هوية الجهاز المُتصل. ستقوم بعد ذلك بإرسال مفاتيح التشفير التي ستستخدمها أجهزتك لتشفير البيانات وفك تشفيرها طوال الجلسة.

تحتوي إدارة أمان Bluetooth على مراحل مختلفة تستخدم فيها خوارزميات مفتاح تشفير مختلفة للعمل بشكل صحيح. قد تكون خوارزميات مفاتيح التشفير الأكثر شيوعًا المستخدمة بواسطة أحدث إصدار من Bluetooth (4.0 وما فوق) ما يلي:

- المفتاح المٌتماثل: يستخدم هذا النوع من التشفير مفتاحًا واحدًا لفك تشفير التجزئة أو الأصفار.

- المفتاح غير المتماثل: يستخدم هذا النوع من التشفير ما يُعرف بالمفتاح العام والمفتاح الخاص. يتم استخدام المفتاح العام لتشفير البيانات ، بينما يقوم المفتاح الخاص بفك تشفير البيانات المُشفرة.

- تشفير المنحنى الإهليلجي (ECC): يستخدم معادلة منحنى بيضاوي لإنشاء مفاتيح أقصر بكثير من المفاتيح المتماثلة أو غير المتماثلة ولكنها آمنة بنفس القدر.

- معيار التشفير المتقدم (AES): عبارة عن تشفير كتلة متماثل يمتد بحجم 128 بت.

عملية الاقتران والترابط الخاصة بإدارة الأمان

تم تصميم طبقة إدارة الأمان للتعامل مع جميع الأشياء الأمنية داخل Bluetooth من خلال ما يعرف بعمليات الاقتران والربط. سيكون هناك دائمًا جهاز رئيسي وجهاز تابع في اتصال Bluetooth.

الجهاز المتبوع هو الجهاز الذي يبحث عن بث الأجهزة التي تدعم تقنية Bluetooth. في المقابل ، التابع هو جهاز يبث مكانه ليعلمه الجميع.

مثال على علاقة التابع والمتبوع سيكون هاتفك وسماعة أذن لاسلكية. هاتفك هو الجهاز المتبوع لأنه يقوم بالبحث عن أجهزة Bluetooth ، في حين أنَّ سماعة الأذن اللاسلكية الخاصة بك هي المتبوع لأنها هي التي تبث إشاراتها ليجدها هاتفك.

تتكون عملية الاقتران من أول مرحلتين من المراحل الثلاث لمراحل إدارة الأمان. تتضمن عملية الاقتران الاتصال الأولي للأجهزة التي تُحاول الاتصال.

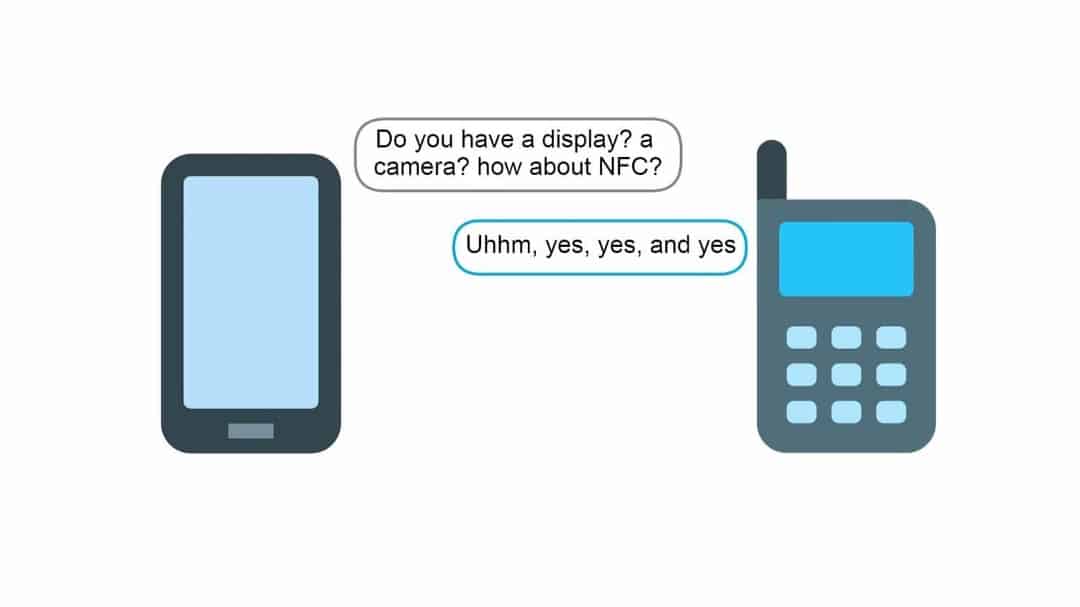

- بالنسبة للإقران الأولي ، ستشارك كل من الأجهزة المتبوعة والتابعة في قائمة القدرات التي يتميز بها كل جهاز وإصدار Bluetooth الذي يتم تشغيله. ستشمل هذه الإمكانات ما إذا كان الجهاز يحتوي على شاشة ولوحة مفاتيح وكاميرا و NFC أم لا.

- بعد السماح لبعضها بمعرفة قدراتها ، ستُقرر الأجهزة التابعة والمتبوعة بروتوكول الأمان وخوارزميات التشفير التي يجب استخدامها.

- يُعرف التشفير المشترك للإقران الأولي لكلا الجهازين باسم STK (مفتاح قصير المدى). كما يوحي الاسم ، سيكون STK هو مفتاح التشفير الذي ستستخدمه كل من الأجهزة المتبوعة والتابعة حتى تنتهي الجلسة.

- عندما يتم إقران كلا الجهازين بنجاح ، فإنها تستخدم STK لتشفير كل حزمة من البيانات التي تُشاركها. ومع تشفير البيانات ، لن يكون لدى أي شخص يُحاول مراقبة جلستك STK لفك تشفير البيانات.

- مشكلة STK هي أنها مناسبة لجلسة واحدة فقط. سيتعين على كلا الجهازين الاستمرار في الاقتران لإنشاء STK جديد لكل جلسة. لهذا السبب ، تم تطوير مرحلة اختيارية إضافية تُسمى الترابط.

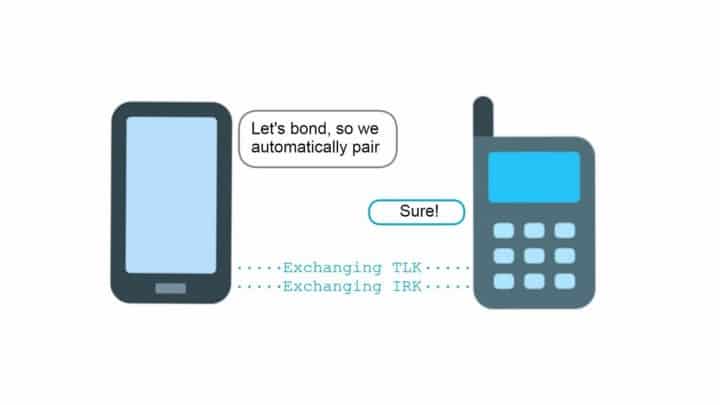

- مرحلة الترابط هي المرحلة الثالثة من إدارة أمان Bluetooth. إنها المطالبة الاختيارية التي تحصل عليها على جهازك والتي تسألك عما إذا كنت تثق في الجهاز المُقترن وترغب في الاتصال به عندما يرى الجهاز يبث.

- نظرًا لأنه تم إقران كلا الجهازين بالفعل (لهما اتصال آمن من خلال STK) ، فلن تتطلب عملية الإقتران مزيدًا من الفحوصات الأمنية. ما ستفعله هذه المرحلة هو إنشاء LTK (مفتاح طويل الأجل) و IRK (مفتاح حل الهوية). سيُستخدم كلا الجهازين بعد ذلك هذه المفاتيح لفك تشفير البيانات وتحديد جهازك تلقائيًا متى كانت Bluetooth قيد التشغيل.

- LTK هو مفتاح تشفير مُشابه لـ STK حيث تستخدمه الأجهزة لتشفير البيانات وفك تشفيرها. الفرق هو أنَّ LTK يتم إنشاؤه من خلال ECC بدلاً من AES-120 ويستخدم على المدى الطويل.

لفهم IRK ، دعنا نتحدث بإيجاز عن عنوان MAC لـ Bluetooth. تأتي جميع الأجهزة التي تدعم تقنية Bluetooth مُزوَّدة بـ NIC (وحدة التحكم في واجهة الشبكة). تأتي كل بطاقة NIC مع عنوان MAC فريد (التحكم في الوصول إلى الوسائط). لا يُمكنك تغيير عناوين MAC هذه لأنَّ العناوين المُقدمة مُشفرة بشكل ثابت في الأجهزة الفعلية لبطاقة واجهة الشبكة (NIC).

على الرغم من أنه يُمكنك انتحال عنوان MAC باستخدام تطبيق مُخصص ، إلا أنه ليس خيارًا قابلاً للتطبيق عندما تُريد أن يتم التعرف على جهازك بواسطة أجهزة مُرتبطة. مع وضع ذلك في الاعتبار ، أضافت Bluetooth SIG نظام IRK الذي يسمح بالتعرف على جهازك بواسطة أجهزة مرتبطة وأن يكون غير معروف لأجهزة Bluetooth غير المعروفة. تحقق من كيفية الحصول على صوت بجودة أفضل من سماعات Bluetooth مع LDAC.

التعمق في التفاصيل

Bluetooth عبارة عن مزيج مُعقَّد من التقنيات التي تُوفر مجموعة واسعة من توافق الأجهزة والراحة والموثوقية. تجعل طبيعة Bluetooth أمان هذه التقنية موضوعًا صعبًا إلى حد ما.

النقاط المذكورة أعلاه مُبسطة وتهدف إلى إعطاء فكرة عامة عن كيفية عمل تشفير وأمان Bluetooth. نأمل أن يكون هذا بمثابة بوابة للأشخاص المُهتمين بالأمان للبحث بشكل أعمق في الموضوع ومعرفة المزيد عن الأعمال الداخلية لـ Bluetooth . يُمكنك الإطلاع الآن على بعض الأسباب لاحتياج سيارتك القادمة إلى تقنية Bluetooth.