لا تتناسب دفاعات الأمن السيبراني الأساسية مع الهجمات المُتطورة التي يشنها مُجرمو الإنترنت ضد الأنظمة التكنولوجية. لقد ولت الأيام التي كانوا يُنفذون فيها كل هذه الإجراءات بأنفسهم. حيث ينشرون الآن أدوات مُتقدمة لاختراق أكثر الشبكات أمانًا عن بُعد.

يُمكن للترسانة التي تُحضرها إلى الحرب الإلكترونية المُستمرة أن تجعل فرصك في حماية تطبيقك أكثر نجاحًا أو تُشوهها. تُساعد أنظمة أتمتة الأمان على تسوية ساحة اللعب من خلال توفير أدوات مُراقبة وحلول مُتطورة للتهديدات لتأمين شبكتك. إليك كيفية الاستفادة منها لتحسين أمنك. تحقق من هل استخدام الذكاء الاصطناعي في الأمن السيبراني يجعل العالم أكثر أمانًا؟

ما هي أنظمة أتمتة الأمن؟

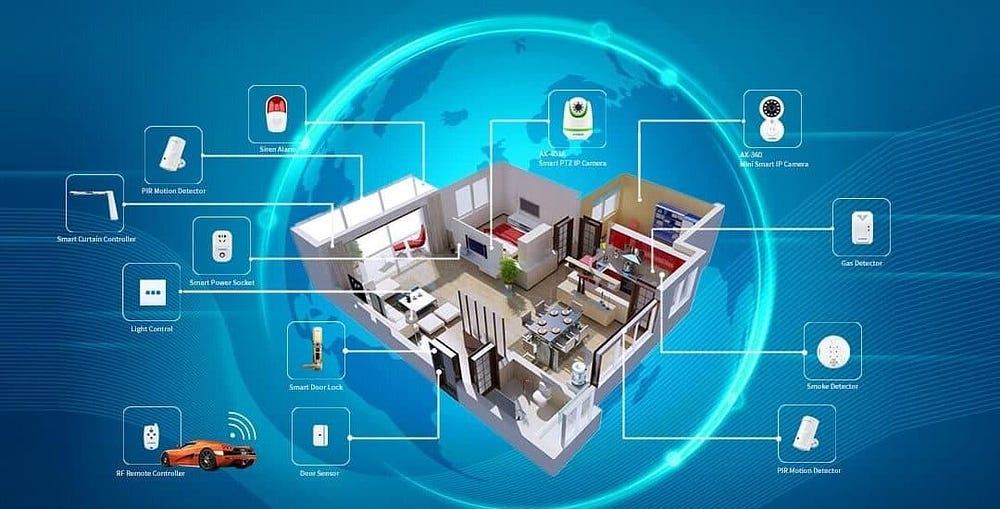

أنظمة أتمتة الأمان هي تطبيقات برمجية يُمكنك استخدامها لمراقبة التهديدات السيبرانية واكتشافها ومنعها تلقائيًا. الأمن الفعَّال بشكل مُستمر. نظرًا لعدم وجود أوقات مُخصصة للهجمات الإلكترونية ، فإنَّ أفضل رهان لك هو أن تكون دائمًا في حالة تأهب.

تُمكِّنك أنظمة أتمتة الأمن من مراقبة واكتشاف واحتواء ناقلات التهديدات التي قد تفوتك عادةً. لديها ذكاء اصطناعي مُتقدم مبني من مراقبة أنماط التهديد المُتنوعة السابقة. مدعومةً بتعلم الآلة ، تتعرف على سلوكيات التهديد المُختلفة وتُقيم علاقة السبب والنتيجة. تحقق من ما هو بروتوكول أتمتة المُحتوى الأمني (SCAP) ولماذا هو مُهم؟

كيف تعمل أنظمة أتمتة الأمن؟

يتضمن تنفيذ الأمن السيبراني أداء سلسلة من المهام ضد نقاط الضعف المُحتملة. نواقل التهديد غير مرئية عادةً. يتطلب تحديدها إجراء فحوصات أمنية مثل فحص الثغرات الأمنية واختبار الاختراق وإدارة التصحيح وما إلى ذلك. القيام بذلك يدويًا يستهلك الوقت والموارد. أكثر من ذلك ، من المُستحيل تنفيذها بشكل مُتواصل ، لذلك قد تفوتك بعض الجهات الفاعلة في التهديد.

هناك ثلاثة عناصر لأنظمة أتمتة الأمان: مصادر البيانات وأدوات التحليل والاستجابة.

مصادر البيانات

مصادر البيانات هي مناطق داخل نظامك بها معلومات حول الأنشطة الجارية مثل حركة بيانات الشبكة وسجلات الأمان وأسطح الهجوم. تقوم أنظمة الأمان بجمع البيانات باستمرار من هذه الأماكن وتسجيل جميع المُدخلات. تُحدد الدقة في جمع البيانات من المصادر وتيرة الأداء العالي. أي إغفال سيُؤثر على النتائج النهائية.

أدوات التحليلات

البيانات التي تجمعها الأنظمة التلقائية من المصادر هي في صيغ أولية. بغض النظر عن مصدر البيانات ، فهي ليست موثوقة أو دقيقة. يُثير تنفيذها في هذه الحالة مخاوف بشأن تكامل البيانات.

توجه الأنظمة البيانات إلى أدوات التحليل الخاصة بها من أجل الفرز والمعالجة. الهدف في هذه المرحلة هو اكتشاف نواقل التهديد باستخدام الذكاء الاصطناعي. يجب أن تُميز مُكوِّنات حركة البيانات الضارة عن الأخرى.

آلية الاستجابة

عندما تُحدد أدوات التحليلات متجهًا للتهديد من خلال تحليل مُختلف البيانات ، فإنها تُعلم آلية الاستجابة لبدء الإجراءات المُناسبة لمنع التهديد أو إدارته.

تتمثل الخطوة الأولى في إيقاف التهديد في مساراته ، حتى لا ينتشر عبر شبكتك. حيث تسد المنطقة المُصابة لمنع حركتها ثم تتحرك لاستئصالها. يُرسل النظام إشعارًا بالتهديد إليك بشأن التطوير ، حتى تتمكن من اتخاذ المزيد من الإجراءات لمواجهته بشكل فعَّال. تحقق من ما هي المعلومات المُتعلقة بالتهديدات وكيف تعمل؟

ما هي فوائد استخدام أنظمة أتمتة الأمن؟

يعد تنفيذ أنظمة أتمتة الأمان إجراءً أمنيًا استباقيًا يستبق الهجمات الإلكترونية بالمزايا التالية.

1. تقليل الخطأ البشري

يتطلب الإشراف على الأمن السيبراني يدويًا قدرًا كبيرًا من الاهتمام بالتفاصيل والتفكير النقدي والمرونة من بين سمات أخرى. إنَّ جلب هذه الصفات إلى الطاولة في جميع الأوقات هو مُهمة صعبة. البشر غير معصومين من الخطأ ، لذلك هناك فرصة كبيرة لارتكاب أخطاء بشرية حتمية حتى عندما تتوخى أقصى درجات الحذر. تُسبب هذه الأخطاء عدة هجمات.

يُدرك المُتسلل تمامًا الأدوار التي يلعبها البشر في تسهيل الهجمات الإلكترونية سواء عن قصد أو عن غير قصد. يستفيد من هذا الضعف عن طريق الاحتيال حيث يخدعك لاتخاذ إجراءات تسويقية (من الضروري أن تتخذ خطوات لتجنب عمليات التصيد الاحتيالي) والهندسة الاجتماعية حيث يضغط عليك للكشف عن معلومات حساسة.

تأخذ أنظمة أتمتة الأمان وظائف الأمان الأساسية عن عاتقك. فهي مُؤتمتة لإجراء فحوصات روتينية متكررة وصيانة دقيقة ، وتقليل المدخلات البشرية يُقلل الأخطاء بشكل كبير.

2. توفير مراقبة مُستمرة للتهديدات

إذا كنت تُراقب نظامك بشكل مُتواصل ، فستُلاحظ جميع نواقل التهديد التي يُمكن أن تعرض نظامك للخطر. لكن لا يُمكنك القيام بذلك طوال اليوم حتى لو كان تأمين نظامك هو أهم أولوياتك. إلى جانب مسؤولياتك الأخرى ، سوف تتعب.

أنظمة أتمتة الأمن هي عبارة عن أجهزة. ليس لديها مسؤوليات ولا تُعاني من الإرهاق. بمجرد أن تقوم ببرمجتها لمراقبة نظامك ، فإنها تقوم بالمُهمة دون تغيير القاعدة.

3. الحفاظ على معايير الامتثال

إذا كنت تعمل في صناعة منظمة ، فهناك بعض مُتطلبات الامتثال التي تحتاج إلى الوفاء بها. تعد الطريقة التي تجمع بها البيانات وتنفذها موضوعًا حساسًا يجب عليك تحديد أولوياته ، خاصةً إذا كانت أنشطتك تتضمن آخرين. إنَّ التعامل مع مثل هذه المشكلة الحرجة يدويًا أمر محفوف بالمخاطر لأنَّ التفاصيل المهمة يمكن أن تضيع من عقلك.

يزيد استخدام أنظمة أتمتة الأمان من مستويات الامتثال الخاصة بك. تم تصميم هذه الأنظمة بأحدث معايير الامتثال وتتبعها حرفياً نظرًا لقدراتها عالية الدقة. ومع ذلك ، يجب عليك تحديث مُتطلبات الامتثال الخاصة بك عبر جميع مناطق شبكتك حيث تعمل الأنظمة وفقًا لبرمجتها.

4. منع التعب عند التعامل مع التنبيهات

يُعد تلقي تنبيهات التهديدات المُتعددة والاستجابة لها يوميًا أمرًا مُرهقًا. بينما تًحاول التعامل مع التنبيه الذي يظهر ، يتدحرج المزيد. كيف تتعامل مع كل هذه الحوادث؟ أي منها تُعطي الأولوية مُقارنةً بالتنبيهات الأخرى؟ هذه الأسئلة وأكثر تُؤدي إلى الإرهاق.

لا يوجد شيء اسمه إجهاد التنبيه لأنظمة أتمتة الأمان. يُمكنها إدارة المئات من تنبيهات التهديد. نظرًا لخصائص الذكاء الاصطناعي الخاصة بها ، يُمكنها أيضًا تحديد حجم كل تنبيه وإعطاء الأولوية للتنبيه الأكثر ضررًا على الآخرين. وهذا ما يسمى بالفرز الإلكتروني ، ويسمح لك بنشر موارد الأمن السيبراني الخاصة بك بكفاءة. يُمكن أن يؤدي التأخير في حل الأزمات العاجلة إلى تدمير بياناتك الأكثر أهمية.

5. تعزيز صنع القرار مع الإبلاغ عن البيانات

يعتمد الأمن السيبراني الفعَّال على بيانات أداء دقيقة. تُنشئ أنظمة أتمتة الأمان بيانات حول الأنشطة في نظامك ، خاصةً فيما يتعلق بأمنه. تتضمن هذه البيانات حركة بيانات الشبكة الضارة وأسطح الهجوم المُعرضة للخطر والبرامج القديمة.

يمنحك تحليل البيانات المُبلغ عنها صورة واضحة لبيئتك الرقمية ويُساعدك على اتخاذ قرارات جيدة الصياغة في مصلحتك. على سبيل المثال ، يُرشدك تحديد أسطح الهجوم الضعيفة لتقويتها لتجنب الاستغلال. تحقق من هل يُمكن للأتمتة أن تُعوض الأشخاص؟ الأدوار الرئيسية التي يلعبها البشر في الأمن السيبراني.

تبسيط إجراءات الأمان باستخدام أنظمة أتمتة الأمان

أعادت التطورات التكنولوجية تحديد العديد من جوانب حياتنا بما في ذلك الأمن السيبراني. لماذا تقوم بمهام الأمان يدويًا عندما تكون هناك أنظمة يُمكنك استخدامها لتحقيق وظيفة أفضل؟ أنظمة أتمتة الأمان موجودة هنا لتسهيل عملك.

عادة ما تكون إجراءات تأمين أنظمة الكمبيوتر مُتكررة. شيء واحد جيد في الأنظمة التلقائية هو أداء نفس المهام بشكل مُتكرر. تدير أنظمة أتمتة الأمان واجباتك الأمنية بشكل تلقائي. يمنحك هذا مزيدًا من الوقت للتركيز على الأنشطة التي تحتاج إلى اهتمامك الكامل. يُمكنك الإطلاع الآن على ما هي إيجابيات وسلبيات حلول الأمان السحابي؟