روابط سريعة

مع تقدم التطورات التي تم الوصول إليها، يُواجه المستخدمون تحديات متزايدة فيما يتعلق بأمان المعلومات والخصوصية الشخصية. فما مدى حذرك بشأن كيفية استخدام وجهك على الإنترنت؟ إذا لم تكن حذرًا بالشكل اللازم، يجب أن تكون كذلك.

من بين التحديات المُختلفة، تبرز ظاهرة استغلال الوجه في عمليات الاحتيال كوسيلة للوصول إلى المعلومات الحساسة والمالية. يعتمد المُحتال على تقنيات مُتطورة لاستخدام صور الوجوه بطرق غير قانونية بهدف تنفيذ عمليات احتيالية مثل سرقة الهوية، والوصول غير المُصرح به إلى الحسابات، وغيرها من الأنشطة الغير مشروعة.

الآن هو الوقت المناسب للبدء، حيث توجد سلالة جديدة من البرامج الضارة للهواتف الذكية تُسمى Gold Pickaxe المُصمَّمة لجمع بيانات وجهك، كل ذلك بحيث يُمكن استخدامها كجزء من عملية احتيال. تحقق من ماذا يجب أن تفعل بعد الوقوع ضحية لعملية احتيال عبر الإنترنت؟

ما هو Gold Pickaxe؟

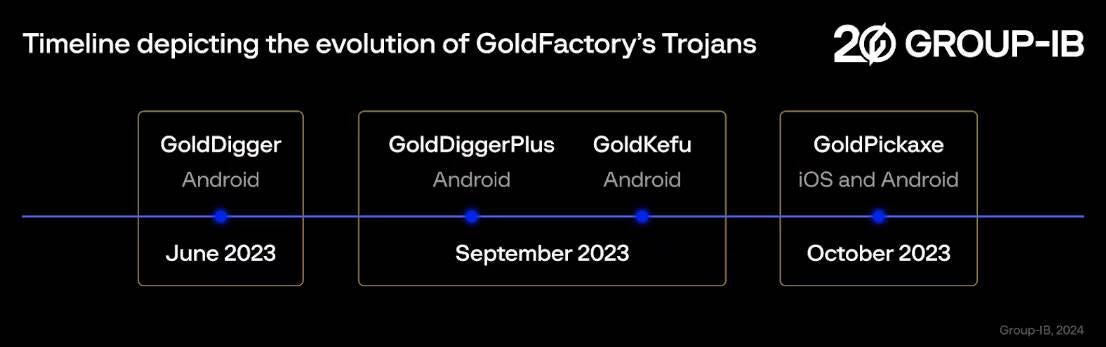

وفقًا لما أوردته Bleeping Computer، فإنَّ Gold Pickaxe هو تطبيق ضار للهاتف المحمول تم اكتشافه لأول مرة من قبل شركة الأمن Group-IB، ويُشكل جزءًا من حملة برمجيات خبيثة أكبر بكثير ومُستدامة تُسمى Gold Factory، ارتبطت هذه المجموعة أيضًا ببرامج ضارة أخرى مثل GoldDigger و GoldDiggerPlus و GoldKefu. عادةً ما يتم إخفاء Gold Pickaxe كتطبيق شرعي لخداع الأشخاص لتنزيله؛ فهو يُعتبر بمثابة هجمات طروادة لـ iOS أو هجمات طروادة لـ Android.

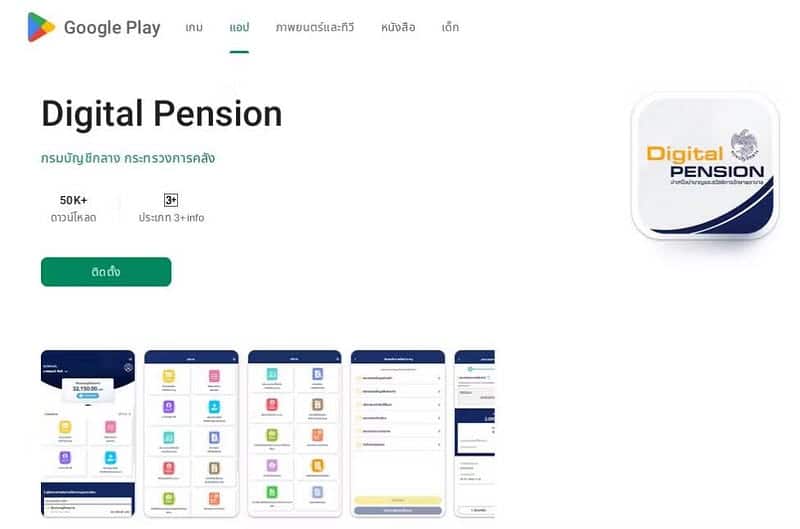

ولزيادة عدد الأشخاص الذين يقومون بتنزيل التطبيق، يُرسل مُشغِّل Gold Pickaxe رسائل بريد إلكتروني تستخدم الهندسة الاجتماعية تنتحل صفة مسؤولين حكوميين. عادةً ما يحث البريد الإلكتروني المُستخدم إلى تنزيل التطبيق المزيف. في المثال الذي تم الإبلاغ عنه، تم إخفاء التطبيق على هيئة مدير معاشات تقاعدية رقمي باستخدام صفحة تنتحل نفس تصميم متجر Play، وهو متجر تطبيقات Android الرسمي.

كيف يعمل Gold Pickaxe؟

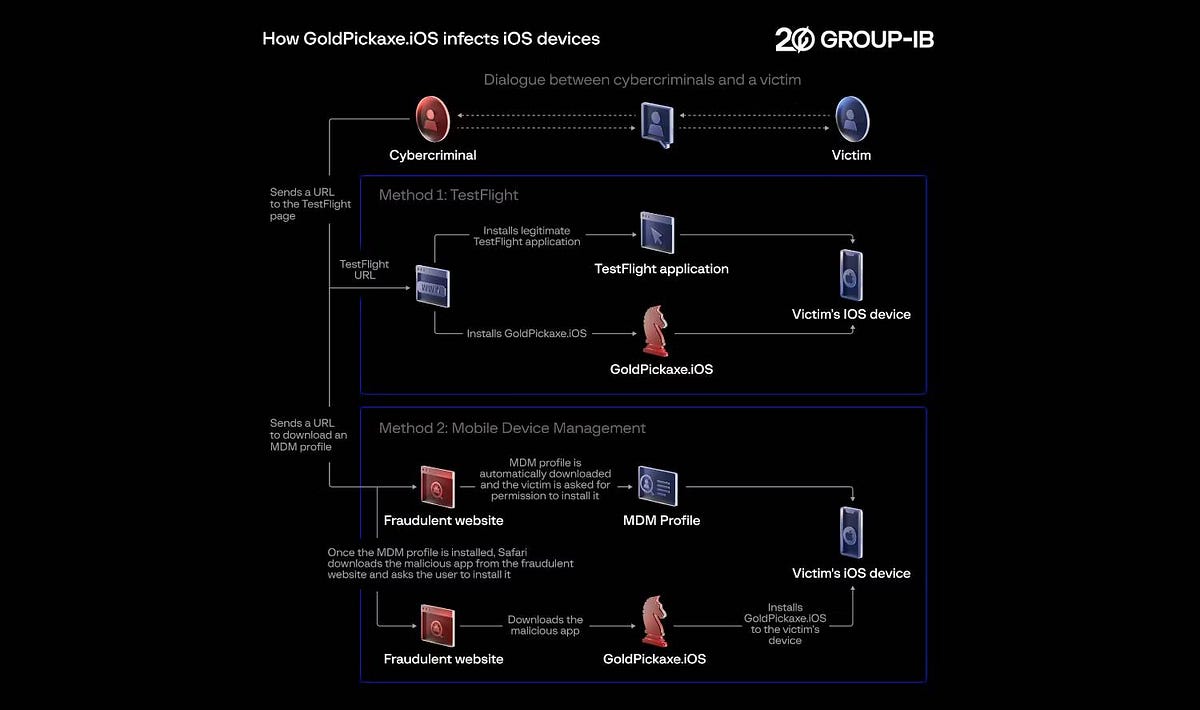

بمجرد قيام الضحية بتنزيل التطبيق المُصاب على هاتفه، يبدأ على الفور في جمع البيانات عن المُستخدم. يتضمن ذلك تصفح الرسائل النصية وفحص حركة بيانات الويب والبحث في الملفات. كجزء من الهندسة الاجتماعية، يتم دفع الضحايا لتثبيت ملف تعريف إدارة الأجهزة المحمولة (MDM). بمجرد التثبيت، سيتمتع مُشغِّل البرامج الضارة Gold Pickaxe بالتحكم الكامل تقريبًا في الجهاز، حيث يمنح MDM إمكانية الوصول إلى ميزات مثل المسح الضوئي عن بُعد وتتبع الجهاز وإدارة التطبيقات وغير ذلك الكثير.

ومع ذلك، لا يُمكنه سرقة المعلومات المصرفية على الفور، وما يُميز Gold Pickaxe عن سلالات البرامج الضارة الأخرى هو هدفه الرئيسي. وسيُحاول الحصول على صورة لوجه الضحية، وهو ما يُمكنه الحصول عليه من خلال إحدى الوسيلتين.

الأولى هي مُطالبة المستخدم مُباشرةً بمسح وجهه ضوئيًا. هذا هو السبب في أنَّ Gold Pickaxe عادة ما يتخذ شكل تطبيق مدعوم من الحكومة، لأنه ليس من غير المألوف أن تطلب هذه التطبيقات مسح الوجه من خلال كاميرا الهاتف. عندما يقوم المُستخدم بتسجيل وجهه من خلال التطبيق، فإنه يلتقط البيانات ويرسلها مرة أخرى إلى المُحتال.

والثانية هي عن طريق سرقة بيانات وجه الضحية بشكل غير مباشر. في بعض سلالات Gold Pickaxe، سيتم التقاط صور بشكل مُتقطع من خلال الكاميرا الأمامية على أمل أن تلتقط وجهك. إذا لم تتمكن من فعل ذلك، فيُمكنها إرسال الصور المحفوظة على هاتفك لمعرفة ما إذا كانت تحتوي على وجهك.

وفقًا للمجموعة-IB:

GoldPickaxe.iOS هو أول هجوم طروادة يستهدف نظام iOS تمت ملاحظته من قبل Group-IB ويجمع بين الوظائف التالية: جمع البيانات البيومترية للضحايا، ووثائق الهوية، واعتراض الرسائل القصيرة، وتفويض حركة البيانات عبر أجهزة الضحايا. يتمتع شقيقه Android بوظائف أكثر من نظيره iOS، وذلك بسبب المزيد من القيود والطبيعة المُغلقة لـ iOS.

من المهم ملاحظة أنَّ البرامج الضارة لا تحصل على بيانات الوجه البيومترية من خدمات مثل مُعرف الوجه ولا يستغل أي ثغرة أمنية على نظامي التشغيل. وبدلاً من ذلك، يُحاول تصوير وجهك من خلال الكاميرا أو داخل ملفاتك.

إليك الوظائف التي يُنفذها GoldPickaxe: بمجرد تثبيت التطبيق الضار، يعمل بشكل شبه مُستقل، حيث يتلاعب بالوظائف في الخلفية، بما في ذلك:

- التقاط صورة وجه الضحية.

- اعتراض الرسائل النصية الواردة.

- طلب وثائق الهوية.

- توجيه حركة بيانات الشبكة عبر الجهاز المُصاب باستخدام “MicroSocks”.

- على أجهزة iOS، يُنشئ قناة اتصال ويب لتلقي الأوامر التالية:

- Heartbeat: اتصال مع خادم التحكم والقيادة (C2).

- init: إرسال معلومات الجهاز إلى C2.

- upload_idcard: طلب من الضحية تصوير بطاقة الهوية الخاصة به.

- face: طلب من الضحية تصوير مقطع فيديو لوجهه.

- upgrade: عرض رسالة مُزيفة “الجهاز قيد الاستخدام” لمنع التوقف.

- album: مزامنة سجل مكتبة الصور (نقلها إلى سحابة).

- again_upload: إعادة محاولة نقل مقطع فيديو وجه الضحية إلى السحابة.

- destroy: إيقاف تشغيل التطبيق الضار.

ما الذي يُمكن أن يفعله المُحتال بوجهك؟

قد يبدو غريبًا أن يُحاول المحتال الحصول على صورة لوجهك، ولكن هناك الكثير من الأسباب التي تجعل المحتال يبحث عنها.

يقوم Gold Pickaxe بجمع بيانات الوجه للمُساعدة في اختراق التفاصيل المصرفية. لن تسمح بعض البنوك للمُستخدمين بإرسال مبلغ كبير من المال دون التحقق من مُعرِّف الوجه، لذا فإن الحصول على بيانات وجه الضحية يسمح للمُحتالين بتجنب هذا القيد.

ومع ذلك، فهذه ليست بأي حال من الأحوال الطريقة الوحيدة التي يمكن للمحتال من خلالها استخدام صورة لوجهك. نحن نشهد ارتفاعًا في عمليات التزييف العميق المُقنعة التي تسمح للأشخاص بعمل نسخة مزيفة من شخص يقول ما يُريده. يُمكن بعد ذلك استخدام هذه التزييفات العميقة لتنفيذ المزيد من عمليات الاحتيال. كما يُمكنه استخدام وجهك لإنشاء محتوى مُسيء أو مُحرج من أجل تهديدك.

أخيرًا، إذا حاول شخص ما سرقة هويتك، فإنَّ بيانات وجهك تعد مكانًا جيدًا لبدء المحتال. ومن خلالها، يُمكنه الحصول على قروض وإنشاء مستندات رسمية باسمك. سيحتاج المحتال إلى بيانات أكثر قليلًا من الاسم والوجه للقيام بذلك، ولكن نظرًا لكيفية إرسال Gold Pickaxe للكثير من البيانات، فمن المُمكن للمحتال أن يلتقط أجزاء رئيسية من المعلومات منه.

كيفية البقاء في مأمن من هجمات مسح الوجه ضوئيًا

على الرغم من أنَّ Gold Pickaxe يبدو مُخيفًا، إلا أنه يعتمد إلى حد كبير على تصديق شخص ما للبريد الإلكتروني الأولي وتنزيل التطبيق من موقع ويب مُزيف. وعلى هذا النحو، لا تقم دائمًا بتنزيل التطبيقات من مصادر مشبوهة، وتعلم كيفية حماية نفسك من هجمات الهندسة الاجتماعية.

عند تثبيت أحد التطبيقات، تأكد من قراءة جميع الأذونات. إذا طلب أحد التطبيقات التي لا تحتاج إلى رؤية وجهك أو مُحيطك الحصول على أذونات الكاميرا، فتعامل معه بحذر. يمكنك أيضًا تثبيت تطبيق مكافحة فيروسات لإبعاد هذه التطبيقات الضارة عن نظامك. أيضًا، على أجهزة Android، لا تقم بتنزيل التطبيقات، خاصة تلك التي لا تعرفها أو تثق بها أو لا يُمكنك البحث أو فحص مصدرها.

وإذا كنت قلقًا بسبب وجود الكثير من صور وجهك على الإنترنت، فانظر إذا كان بإمكانك تفعيل المزيد من الدفاعات على حساباتك الحساسة عبر الإنترنت. على سبيل المثال، إذا كانت حساباتك تدعم المصادقة الثنائية (2FA)، فإنَّ تمكينها سيُضيف طبقة أخرى من الدفاع يحتاج المحتال إلى اختراقها قبل الوصول إلى بياناتك، ومن السهل حقًا الإعداد والاستخدام وكن حذرًا من الروابط والمُرفقات المشبوهة. يُمكنك الإطلاع الآن على كيفية اكتشاف عملية احتيال عبر الإنترنت باستخدام علامات التحذير السبعة هذه.