se você quiser Mantenha a privacidade ao navegar na web Você pode usar a configuração Navegação anônima no Chrome وNavegação privada no Firefox وModo InPrivate no Microsoft Edge , Etc. Enquanto Isso irá prevenir outras pessoas Que usam seu computador para ver seu histórico de navegação, exceto que isso não impede o provedor de serviços de Internet de Monitore os sites que você visita. Você pode querer muito - por qualquer motivo - navegar na Internet com mais frequência Anonimamente Isso é exatamente o que o Tor Browser oferece.

Tor, que significa The Onion Router, fornece vários níveis de proteção para garantir que suas atividades online, localização e identidade sejam mantidas em sigilo.

Todos os dias, milhares de pessoas se voltam para Rede Tor para melhorar sua privacidade na internet. De usuários profissionais da Internet a pessoas que vivem sob ditadura, esses usuários usam a orientação cebola para manter seus hábitos de navegação em segredo.

Mas o que é "Tor" e como o Onion Router protege as pessoas de olhares indiscretos?

O que é “Tor”?

O termo “Tor” significa Projeto Tor , Que é uma organização sem fins lucrativos que recebe financiamento do governo dos EUA. O foco principal do Projeto Tor é a confidencialidade; Aumenta a capacidade das pessoas de navegar na Internet e falar sem censura governamental. Os produtos mais proeminentes do Tor Project são Rede Tor , Que mantém a privacidade por meio de algo chamado "roteamento cebola".

As pessoas interagem com a rede Tor por meio do navegador Tor. Esta é uma versão modificada do Firefox que permite que as pessoas usem a rede Tor. Você não precisa de extensões ou ferramentas especiais para navegar com o navegador Tor, para que qualquer pessoa possa usá-lo sem ter que saber como funciona.

Como funciona o Onion Router?

A Rede Tor usa o roteamento cebola para manter seus usuários privados, mas como isso funciona?

Para entender melhor como funciona o roteamento do onion, digamos que você queira enviar um item a alguém, mas não quer que ninguém saiba que foi você quem o enviou. Você nem quer que a transportadora saiba que você enviou um item especificamente para essa pessoa.

Envie itens com segurança usando camadas

Para conseguir isso, primeiro você precisa alugar três transportadores - vamos chamá-los de transportadores A, B e C. Você diz a cada um deles que eles receberão uma caixa e uma chave para destrancá-la. Quando ele pegar a caixa, ele deve abri-la com sua chave e tirar o item de dentro. O item será direcionado ao destino do correio.

Em seguida, você pode pegar o item que deseja enviar e processá-lo para o destinatário. Você pode colocar isso em um cofre, trancá-lo e digitar um endereço Carrier C nele. Você pode colocar o cofre em uma caixa maior, trancá-lo e digitar um endereço Transportadora B nele . Finalmente, você pode colocar a caixa de travamento duplo em uma maior e trancá-la.

Agora você tem uma boneca russa com uma caixa de segurança dentro de uma caixa trancada, que também está dentro de uma caixa trancada. Para maior clareza, vamos chamar o maior fundo Cofre A و Cofre B Tamanho médio e Cofre C menor. Para a última etapa, você envia uma chave Cofre A para Transportador A , uma chave Cofre B para Transportadora B , E uma chave Cofre C para Carrier C.

Então você dá Cofre A para Transportador A. Levante-se Transportador A Desbloqueie para revelar Cofre B , E é dirigido a Transportadora B. Transportador A Entrega isso para Transportadora B. Então , Transportadora B Abre Cofre B Detectar Cofre C , Direcionado à Carrier C.

Transportadora B Entregue para Carrier C. Carrier C Abre Cofre C Para revelar o elemento vetorial, que o entrega Carrier C Para o destinatário.

Como este método protege você

A melhor parte desse método é que nenhum vetor tem a história completa. Um mensageiro não pode concluir que você enviou um item ao destinatário.

- O Courier A sabe que você enviou um item, mas não sabe quem é o destinatário final.

- O Courier B sabe que é um cofre, mas não tem ideia de quem o enviou (você) ou para onde se dirige (o destinatário).

- O Courier C sabe qual item foi enviado e para quem foi enviado, mas não quem o enviou originalmente.

Como esse método o protege contra bisbilhoteiros?

Depois de usar esse método várias vezes, uma organização curiosa quer saber o que está acontecendo. Portanto, eles cultivam alguns mensageiros como espiões para re-saber quem está enviando as caixas e quem é o destinatário. Infelizmente, da próxima vez que você usar o método lockbox, os dois mensageiros serão espiões!

Não precisa entrar em pânico, este sistema é resistente a mensageiros bisbilhoteiros.

- Se o Courier A e o B forem espiões, eles saberão que você enviou uma ordem de entrega, mas não para quem está enviando.

- Da mesma forma, se as transportadoras B e C forem as espiãs, elas saberão o que há na caixa e quem é o destinatário, mas não quem a enviou.

- A combinação mais perigosa é se A e C forem os espiões. Eles sabem que você enviou uma caixa usando A e, em seguida, a envia para B. O correio C sabe que recebeu uma caixa de B e, portanto, conhece o destinatário final. No entanto, como A ou C não tem evidências concretas de que um cofre A recebido é o mesmo que um cofre C, apenas o Transportador B conhece essa informação.

Claro, em um cenário do mundo real, o terceiro caso é fácil de quebrar. A organização irá apenas para o esquisito que fica mandando caixas de correio nos correios.

Mas e se milhares de pessoas usassem esse mesmo método? Neste ponto, os espiões em A e C devem ser baseados no tempo. Se A entregar um cofre de você para B e B fornecer um cofre para C no dia seguinte, A e C serão suspeitos de estarem em sua rede. Um caso não é suficiente, então eles precisam descobrir se esse padrão se repete várias vezes antes de confirmá-lo.

O risco de enviar informações confidenciais

Há outro problema com o Courier C ser o espião. Lembre-se também de que o Courier C conhece o item que você está enviando. Isso significa que você nunca deve enviar nenhuma informação sobre você através do cofre, ou o Courier C pode coletar os detalhes.

A melhor maneira de evitar o vazamento de informações confidenciais é não confiar no Courier C em primeiro lugar. No entanto, você também pode pesquisar uma chave de criptografia com o destinatário, o que permite enviar mensagens criptografadas sem qualquer espionagem.

Como isso se relaciona com o roteamento da cebola

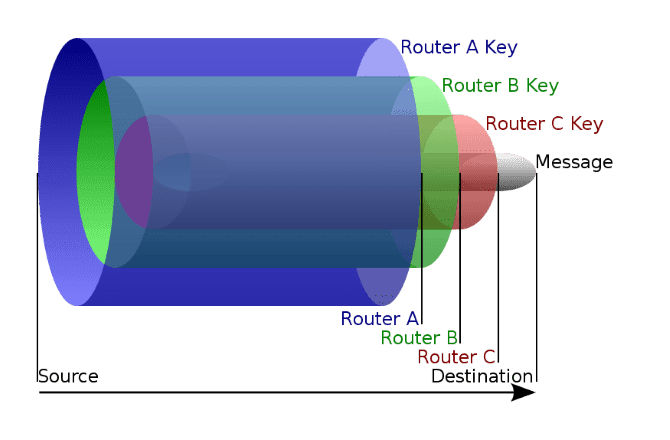

É assim que o roteador cebola funciona. Uma cebola é roteada quando um pacote de dados é protegido por três camadas de criptografia. São essas camadas que dão o nome à tecnologia Onion Routing - como camadas de cebola.

Quando um pacote é enviado pelo roteamento cebola, ele passa por três pontos; Nós de entrada, meio e saída. Estas são as três operadoras no exemplo acima. Cada nó sabe apenas como decodificar sua camada específica, que informa para onde enviar o pacote em seguida.

Você pode imaginar que o Tor possui todos os nós em sua rede, mas esse não é o caso! Ter uma empresa controlando todos os nós significa que ela não é privada. A empresa pode monitorar livremente os pacotes enquanto eles viajam, dando-lhes o jogo completo. Como tal, a rede Tor é administrada por voluntários de todo o mundo. Geralmente, são defensores da privacidade que desejam ajudar a impulsionar a rede Tor.

Quando você inicia o navegador Tor, ele seleciona aleatoriamente três desses servidores voluntários para que cada nó funcione. Ele fornece a cada servidor uma chave para descriptografar sua camada de criptografia, assim como as chaves para as caixas no exemplo acima. Em seguida, o navegador criptografa seus dados com três camadas de proteção e os passa por esses nós.

Fraquezas do roteamento da cebola

Existem organizações que odeiam o que o Tor faz. Esses grupos geralmente agem como voluntários e colocam servidores na rede Tor na esperança de analisar o tráfego. No entanto, semelhante ao exemplo acima, a rede Tor pode resistir a espiões até certo ponto.

Se os nós de entrada e saída forem propriedade da empresa espiã, eles podem monitorar sua atividade até certo ponto. Eles veem os dados enviados para o nó de entrada e, em seguida, alguns dados deixam o nó de saída para seu destino. Se a organização monitora o tempo gasto, ela pode teoricamente vincular o tráfego a você. Assim, embora seja extremamente difícil monitorar alguém na rede Tor, não é impossível.

Felizmente, para a organização fazer isso, ela precisa de sorte. No momento em que escrevo, mencionei Tor métrico Existem cerca de 5000 servidores em uso. O Navegador Tor escolherá aleatoriamente três deles na conexão, tornando difícil para a organização direcioná-lo especificamente.

Além disso, alguns usos Usuários VPN Antes de entrar em contato com o Tor. Dessa forma, qualquer espião na rede Tor rastreará o usuário até seu provedor de VPN. Se o usuário Usa uma VPN que respeita a privacidade , Os espiões estarão longe da sorte que procuravam.

Outro ponto mencionado acima é que você não pode confiar na Onion Routing para enviar informações privadas. Isso ocorre porque o Bus C (nó de saída) pode ver o que você está enviando. Se for um espião, pode usar a rede como meio de obter informações. Felizmente, existem maneiras de ficar protegido contra um nó de saída malicioso, como usar apenas HTTPS.

Como acessar a rede Tor

Chegar à rede Tor é fácil. Por favor visite Página de download do navegador Tor E instale-o em seu sistema. Em seguida, use-o como se fosse seu navegador normal. Você notará que as coisas carregam um pouco mais devagar. Isso ocorre porque seu tráfego passará pelos três nós; Muito parecido com o fato de que enviar um item por meio de três transportadoras é mais lento do que enviá-lo diretamente. No entanto, a navegação será muito segura e será difícil para as pessoas rastreá-lo.

Também é útil para aprender Principais dicas para usar o navegador Tor , Para obter o melhor da sua experiência de navegação.

Proteja sua privacidade na Internet

A Rede Tor é uma ótima ferramenta para quem deseja permanecer anônimo. Graças à técnica Boi cebola É muito difícil para alguém sair dos seus hábitos de navegação. O melhor é que acessar essa rede é tão fácil quanto usar o Firefox!

Se você quiser ficar mais seguro, certifique-se de obter um Serviço VPN gratuito para mais privacidade.