Engenharia social é um termo importante em um mundo Cíber segurança Mas você pode não estar ciente do que isso significa exatamente. Embora seja um tópico amplo, existem certos tipos de engenharia social que podemos examinar para descobrir mais.

Vamos dar uma olhada na engenharia social como um conceito para que você possa evitar ser vítima de uma de suas técnicas.

O que é engenharia social?

No campo da segurança, Engenharia social É um conjunto de truques e técnicas usados para enganar ou manipular o usuário para roubar informações privadas dele, ou fazê-lo ceder tais detalhes confidenciais. A engenharia social depende do aproveitamento da natureza humana, que geralmente é o elo mais fraco em um sistema robusto.

Engenharia social Ao contrário de muitos outros ataques de tecnologia, não tente invadir diretamente os sistemas de computador. Enquanto um hacker pode programar um aplicativo que tenta forçar alguém a inserir uma senha ou explorar um bug do aplicativo, a engenharia social depende apenas de enganar ou manipular as vítimas para fazer algo que o invasor deseja.

Como a engenharia social precede a era da internet (você pode pensar em táticas de vendas que pressionam você a comprar algo que você não quer), essa prática se tornou mais difundida online.

Mesmo com senhas fortes, aplicativos de segurança de primeira linha e dispositivos bloqueados financeiramente, uma pessoa fraudada ainda pode ser uma vulnerabilidade de segurança e ainda causar uma violação de segurança ou uma configuração de empresa própria.

Os principais elementos da engenharia social

A maioria dos usuários está familiarizada com os golpes flagrantes. À medida que a conscientização sobre esses golpes aumenta com o tempo, o fraudador que os dirige precisa mudar suas táticas regularmente para mantê-los viáveis.

Como resultado, esquemas específicos de engenharia social se adaptam com o tempo. No entanto, muitos desses golpes usam uma combinação dos seguintes:

- Táticas de intimidação: Se o enganador o faz temer que algo ruim aconteça, é mais provável que você o siga sem pensar criticamente. Por exemplo, ele pode fingir ser um membro do governo e exigir o pagamento de impostos sob ameaça de prisão.

- senso de urgência: Para pressioná-lo a agir antes de pensar, muitos golpes de engenharia social exigem ação imediata, para que você não “perca sua conta” ou algo semelhante.

- Fingir ser uma empresa legítima: Para convencê-lo de que não é um fraudador, o invasor usará itens de aparência autêntica em sua mensagem de e-mail ou em outra comunicação.

- Redação ambígua: Como os ataques de engenharia social geralmente atingem muitas pessoas ao mesmo tempo, a maioria deles não é sua. O texto geral e a falta de um motivo específico para comunicar são sinais de que você está lidando com uma pessoa falsa.

Tipos comuns de engenharia social

A seguir, vamos dar uma olhada em algumas das formas populares de engenharia social para ver como suas tecnologias funcionam.

Trollando

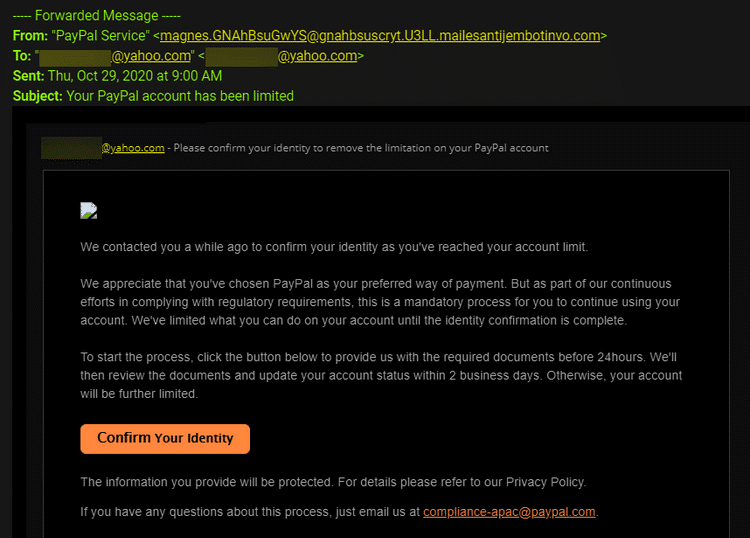

Você provavelmente está ciente da existência de phishing. É um dos tipos mais populares de engenharia social. Este é um ataque em que alguém afirma ser uma entidade legítima, geralmente por e-mail, e solicita informações confidenciais.

Muitas vezes é alegado que é do PayPal, Apple, seu banco ou outra empresa confiável e pede que você “confirme” seus dados ou analise uma transação suspeita.

Para se proteger contra phishing, você nunca deve clicar em links de e-mails e lembre-se de que empresas legítimas não solicitam informações confidenciais dessa forma. Além disso, certifique-se de estar ciente das várias Formas de phishing.

Fraude de telefone

Os golpes de telefone são mais antigos do que o phishing de e-mail, mas ainda são comuns. Nesses gráficos, alguém liga para você alegando, por exemplo, que é da sua administradora de cartão de crédito e pede que você confirme seus dados devido a atividade suspeita.

Ele também pode fingir estar representando uma empresa de tecnologia e que seu computador precisa ser "consertado de infecções de vírus".

Por telefone, um ladrão pode estabelecer mais um contato pessoal do que um e-mail. Mas se você prestar atenção, é fácil saber quando está falando com um fraudador.

Gosto

Embora não seja tão comum quanto as formas mencionadas acima, a isca é uma forma de engenharia social que ataca a curiosidade humana. Nesses ataques, o fraudador deixa um CD ou unidade USB infectado no local e espera que alguém o pegue. Se você inserir uma mídia em seu computador, poderá acabar exposto a malware se o conteúdo da unidade for reproduzido automaticamente.

Esse ataque é mais complexo, pois usa mídia física. No entanto, deixa claro que você não deve conectar uma unidade flash ou outro dispositivo ao computador se não confiar nele.

A porta de trás

Este ataque, ao contrário de outras opções, depende da presença real do boato. A utilização não autorizada refere-se ao processo de alcançar uma área segura usando outra pessoa (legítima).

Um exemplo comum disso é uma porta em um local de trabalho que exige que você digitalize um cartão-chave para entrar. Embora seja uma cortesia abrir a porta para alguém atrás de você, a maioria das empresas não quer que você o faça. A pessoa atrás de você pode tentar se infiltrar em uma área onde não deveria, usando sua gentileza.

Isso se aplica principalmente ao uso comercial, mas é bom lembrar que você também deve proteger o acesso físico ao seu computador. Qualquer pessoa pode se infiltrar em seu dispositivo sem esperar causar muitos danos.

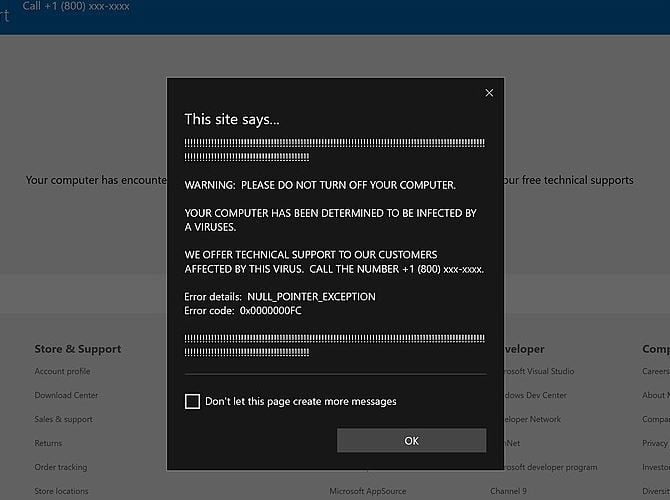

Scareware

Às vezes chamado de “software assustador”, é uma mistura entre phishing e malware. Nesses ataques, você é ameaçado com mensagens falsas, na esperança de pagar ao phisher ou fornecer informações confidenciais.

Uma forma comum de engano são os avisos de vírus falsos. Eles não são perigosos por si só, mas fazem você acreditar que são sinais reais de uma infecção no seu dispositivo. O fraudador espera que você seja vítima e lhe envie dinheiro para "limpar" a infecção ou baixar seu software, o que é realmente perigoso.

Outra técnica comum de intimidação são os e-mails de chantagem. Nesse caso, você recebe um e-mail de alguém que afirma ter comprometido seu conteúdo ou algo semelhante. Para que ele seja obrigado a pagar uma quantia para evitar que divulgue o vídeo ou a foto entre todos os seus amigos. Claro, ele realmente não tem essas informações; Ele só espera que você acredite nele.

Como se proteger da engenharia social

Como vimos, a engenharia social assume muitas formas e geralmente é difícil de detectar. Para se proteger desses ataques e similares, lembre-se do seguinte:

- Não confie nos e-mails. Os e-mails são um dos métodos mais fáceis de comunicação falsa. Portanto, você nunca deve clicar em um link em um e-mail, a menos que seja especificamente esperado. É sempre mais seguro visitar sites diretamente.

- Não aja sem pensar. Se você receber uma mensagem que explora suas emoções, é provável que tenha o objetivo de enganá-lo. Pare e pense quando se sentir particularmente ansioso ou curioso, pois é mais provável que você tome decisões precipitadas nessas situações.

- Sempre verifique as informações suspeitas. Se alguém alegar ser de uma empresa específica, peça informações que comprovem isso. Se ele responde com desculpas vagas, ele está mentindo.

Engenharia social, revelada

Mesmo que você nunca tenha sido vítima de uma exploração sofisticada ou que sua senha não tenha sido comprometida, ainda existe o risco de que as técnicas de engenharia social o enganem. Ao se familiarizar com esses truques comuns e pensar criticamente quando essas situações surgirem, você pode evitar o jogo do impostor.

Enquanto isso, a engenharia social não é a única maneira de explorar a psicologia humana online. Você pode ver A maioria dos golpes de fraude na Internet de todos os tempos.