روابط سريعة

كما غطينا في المقالات السابقة ، أصبحت البرمجيات الخبيثة المصدر الأول للأموال الضخمة. مع الفدية ، و keyloggers ، و أحصنة الطروادة البنكية ، و cryptojackers مما يجعل مطوريهم يحصلون على الكثير من الدخل ، فمن المهم أن يرمزوا بقواهم لتكون مقاومة قدر الإمكان. مع برامج مكافحة الفيروسات المجانية (وحتى الضرب!) المدفوعة ، فإنها قامت برفع مستوى الأمان.

يمتلك المتسللون خدعة واحدة في جعبتهم للتنسيق مع الأجنحة الأمنية. تعتمد برامج مكافحة الفيروسات على “التوقيعات” لاكتشاف ما إذا كان البرنامج خبيثًا أم لا. عند اكتشاف فيروس جديد ، يتم تسجيل توقيعه وإرساله إلى برنامج مكافحة الفيروسات الخاص بكل شخص آخر لمساعدتهم في اكتشافه. بطريقة ما ، يكون التوقيع هو بصمة الفيروس على سجل شركات الأمان؛ بمجرد أن يتم “القبض عليه” ، يتم إعلام الجميع بإطلاق هذا البرنامج المارق بمجرد ظهوره.

ولكن ماذا لو أمكن لمطوّر البرامج تغيير توقيع الفيروس؟ وبهذه الطريقة ، لن يتم اكتشافه حتى إذا كان لدى برنامج مكافحة الفيروسات سجل بصمة سابقة للبرامج الضارة. هذا يعني أنك لست بحاجة إلى التخلص من الشفرة بمجرد اكتشافها ؛ لأنه ببساطة يقوم بعمل تمويه جديد. هذا هو بالضبط ما تفعله البرمجيات الخبيثة متعددة الأشكال والمتحولة ، ومستقبلها مع الذكاء الاصطناعي قد يعني انتشار سلالات سيئة حول الإنترنت.

البرامج الضارة متعددة الأشكال

تحتوي البرمجيات الخبيثة متعددة الأشكال على “جوهر” دائمًا يفعل الشيء نفسه ، بغض النظر عن عدد المرات التي يتغير فيها. دائمًا ما ينفذ نفس الإجراءات ويهاجمها دائمًا بنفس الطريقة ، ولكنه يستمر في تحريك بقية رمزه للحفاظ على مساراته الجديدة. يمكن أن تكون البرمجيات الخبيثة متعددة الأشكال أسهل في التعرف عليها من إخوانها المتحولين ، حيث يمكن تشفير اللب لتحديد البرمجيات الخبيثة.

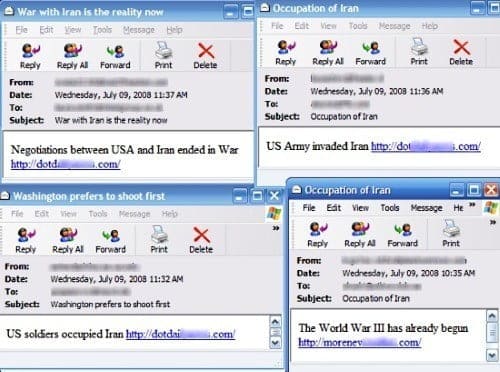

مثال على البرامج الضارة متعددة الأشكال في البرية هي دودة العاصفة. وصلت إلى المشهد في عام 2007 وحصلت على اسمها لأن أسلوبها الأصلي في الهجوم كان يرسل رسالة بريد إلكتروني تحمل موضوع “230 قتيلاً كمعارة العواصف في أوروبا”. بمجرد إصابة المصاب ، فإن حاسوبه سيولد بعد ذلك سلالة جديدة من البرامج الضارة كل ثلاثين دقيقة وإرسالها بتغير سطر الموضوع بمرور الوقت (كما هو موضح أعلاه) ، لكن القانون الأساسي للدودة بقي كما هو.

البرامج الضارة المتحولة

البرامج الضارة المتحولة هي أكثر شرا. في حين أن تلك متعدد الأشكال لديه نواة أساسية يمكن اكتشافها ، تحاول البرمجيات الخبيثة المتحولة أن تعيد تنظيم رمزها بالكامل مع كل عملية تكرار. يعيد تجميع نفس المنطق والوظائف التي كانت لديها من قبل لكنها تضيف عناصر مثل الشفرة الوهمية والوظائف المعاد تنظيمها لجعلها تبدو مختلفة عن أجيالها السابقة. هذا يجعل الأمر أكثر صعوبة على الأظافر للكشف عنها.

كيف يؤثر الذكاء الاصطناعى على هذا

بينما نتجه نحو عالم تتحسن فيه منظمة الذكاء الاصطناعى بشكل أفضل ، تجري معركة بين مطوري البرامج الضارة ومبرمجي الأمن. كلا الجانبين يستخدمون الذكاء الاصطناعى لتعزيز جانبهم من كفاحهم للتغلب على منافسيهم.

مع الذكاء الاصطناعى على رأس تعدد الأشكال والبرمجيات الخبيثة المتحولة ، مع إعادة هيكلة رمز سريع وفعال. وهذا يعني أن البرامج الضارة التي يصعب اكتشافها تنتشر بشكل أكبر وتتجنب المزيد من الفيروسات.

وبطبيعة الحال ، مع وصول الشركات الأمنية إلى برامج الذكاء الاصطناعى الراقية ، فإن المعركة تسير في كلا الاتجاهين. يمكن لمطوري برامج مكافحة الفيروسات برمجة اكتشاف سريع لا يعتمد على اكتشاف التوقيع. باستخدام AI التي تتخذ قرارات منطقية حول كيفية عمل البرامج الضارة ، لا تحتاج إلى الاعتماد على البصمات والتواقيع- إنها تحتاج فقط إلى تحديد العامل قيد التنفيذ والعزل عليه.

ماذا يمكن أن يفعله المستخدمون؟

قد يكون من المخيف قليلاً أن نسمع عن البرامج الضارة التي تتجنب الأمن ، ولكن لا يغير من حقيقة أن أفضل مضاد فيروسات هو حسك العام! لا تنزل ملفات مشبوهة أو تفتح رسائل بريد إلكتروني مريبة أو تنقر على روابط غريبة يرسلها أصدقاؤك على الشبكات الاجتماعية إليك. لا تستطيع البرامج الضارة المتحولة مهاجمتك إذا لم تعطها الفرصة أبدًا!

الفطائر القوية

مع انتشار برامج مكافحة الفيروسات عبر الإنترنت ، يحتاج مطورو البرامج الضارة إلى رفع مستوى لعبتهم لتجاوز الأمان. الآن أنت تعرف عن تشويه البرامج الضارة والتهديدات التي يقدمها.

هل تعتقد أن قانون التشبيه سيزداد سوءًا؟ أو هل ستفوز شركات الأمن بحرب AI؟ اسمحوا لنا أن نعرف أدناه.