U bent niet de enige als u zich zorgen maakt over de steeds groter wordende dreigingen van hacking en gegevensdiefstal. Hoewel prompts voor meervoudige authenticatie voldoende zijn om de meeste potentiële hackers af te weren, vinden er elke dag nog steeds duizenden inbreuken plaats.

YubiKey is een van de meest populaire oplossingen voor het authenticatieprobleem. Maar wat is YubiKey en hoe werkt hardware-authenticatie? Kun je je Linux-computer beveiligen met YubiKey? Verifiëren Beste LastPass Password Manager-alternatieven voor Android.

Waarom YubiKey gebruiken om apparaten te authenticeren?

Er zijn veel verschillende soorten authenticatie, waaronder wachtwoorden, sms-authenticatie en zelfs authenticatie-apps die u met uw telefoon kunt gebruiken. Een minder vaak voorkomend type is hardware-authenticatie, waarbij een klein extra apparaat wordt gebruikt om een authenticatiecode te verzenden wanneer daarom wordt gevraagd.

YubiKeys en andere hardware-authenticators hebben enkele voordelen ten opzichte van andere authenticatie-apps. Het is gemakkelijker te gebruiken, veiliger en het is bijna onmogelijk om authenticatie te verifiëren zonder toegang tot de daadwerkelijke YubiKey zelf.

Aan de slag met Yubikey

Met een paar simpele stappen kun je aan de slag met YubiKey. Als eerste stap moet u profiteren van de test die u hebt afgelegd Yubico Koop de beste YubiKey voor de specificaties van uw apparaat. Zodra je de juiste YubiKey bij de hand hebt, kun je deze gebruiken als authenticatie-apparaat voor websites en apps.

Je kunt het zelfs gebruiken voor sudo- en SSH-authenticatie op je Linux-computer. We leggen alles uit wat u moet weten over het kiezen van een sudo / SSH-compatibele YubiKey en het configureren ervan voor authenticatie.

Kies de juiste YubiKey voor uw systeem

Als je je YubiKey wilt gebruiken om je te authenticeren op je Linux-computer, zijn er een paar YubiKeys die opvallen als uitstekende opties. De YubiKey 5 en YubiKey 5 NFC zijn klassieke opties die goed werken met respectievelijk met USB-A en USB-C uitgeruste systemen.

Als je de YubiKey wilt gebruiken met je Linux-computer en Android-telefoon, moet je de YubiKey 5c NFC overwegen. Als je een Linux-computer en een iPhone hebt, moet je de YubiKey 5ci overwegen, omdat deze USB-C en Lightning ondersteunt.

Het is belangrijk op te merken dat de YubiHSM-reeks niet compatibel is met sudo-authenticatie. Legacy YubiKeys kunnen al dan niet compatibel zijn met sudo / SSH-authenticatie, afhankelijk van hun specifieke kenmerken.

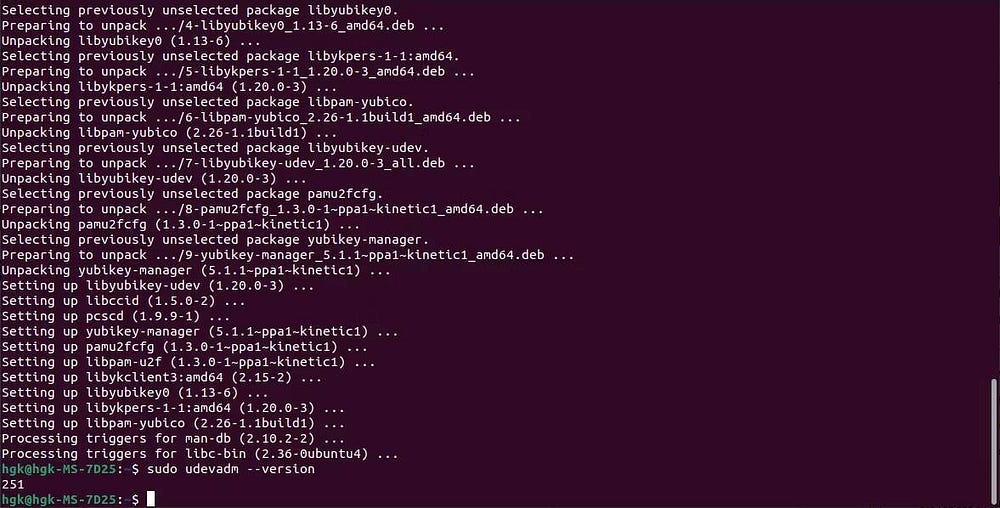

Voordat u begint met sudo- of SSH-authenticatie, moet u de YubiKey PPA installeren. Open Terminal en voer de volgende opdrachten in om uw pakketten bij te werken en YubiKey Authenticator en YubiKey Manager te installeren:

sudo add-apt-repository ppa:yubico/stable sudo apt-get update sudo apt install yubikey-manager libpam-yubico libpam-u2f

Vervolgens moet u controleren of uw systeem klaar is om met uw YubiKey te werken. Voer de volgende opdracht uit in de terminal om de versie te controleren udev jouw:

sudo udevadm --version Terminal retourneert een nummer. Als het nummer 244 of hoger is, is uw systeem YubiKey-compatibel. In dit geval kunt u doorgaan naar de volgende stap.

Anders moet u uw systeem configureren. Gebruik de volgende opdrachten om te controleren of: udev op uw computer is geïnstalleerd — en om het te installeren als dit niet het geval is:

dpkg -s libu2f-udev sudo apt install libu2f-udev

Controleer vervolgens of de U2F-interface van de YubiKey ontgrendeld is. Als u een YubiKey NEO of een YubiKey NEO-n heeft, plaatst u uw YubiKey-apparaat, opent u YubiKey Manager en gaat u naar Interfaces. Inschakelen U2F-interface En druk op sparen. Verifiëren Redenen waarom u Docker niet zonder sudo zou moeten implementeren.

Stel een YubiKey in voor sudo-authenticatie op Linux

sudo Het is een van de gevaarlijkste commando's in de Linux-omgeving. In de juiste handen biedt het een indrukwekkend bereik genoeg om de meeste klussen te klaren. In verkeerde handen kan het toegang verlenen op het rootniveau dat het biedt sudo Laat kwaadwillende gebruikers het systeem misbruiken of vernietigen.

De YubiKey is een uitstekend apparaat voor authenticatie sudo Omdat het bijna onmogelijk is om de authenticatie te kopiëren zonder toegang tot de YubiKey zelf. De meeste YubiKeys zijn compatibel met authenticatie sudo , inclusief Series 5 FIP's, Key Series, 4 Series FIP's, Bio Series, 5 Series en 4 Series.

لـ Yubico , is de eerste stap die u moet nemen het configureren van authenticatie sudo Het is om een regelbestand te maken. Als uw udev-versie 188 of hoger is, installeer dan de nieuwe U2F-regels van GitHub En kopieer het bestand 70-u2f.rules naar /etc/udev/rules d.

Als uw udev-versie lager is dan 188, installeer dan oude U2F-regels van GitHub En kopieer het 2 jaar oude bestand u70f.rules naar /etc/udev/rules d.

Als je udev-versie 244 of hoger is of als je de benodigde regelbestanden hebt gemaakt, ben je klaar om je YubiKey aan je account te koppelen.

Plaats uw YubiKey in uw computer, open Terminal en voer de volgende opdrachten in om uw YubiKey aan uw account te koppelen:

mkdir -p ~/.config/Yubicopamu2fcfg > ~/.config/Yubico/u2f_keys

Wacht even totdat het indicatielampje op de Yubi Switch begint te knipperen. Raak de knop op je Yubi Switch aan om de apparaatkoppeling te bevestigen.

Als u nog een YubiKey bij de hand heeft, moet u deze als back-upapparaat toevoegen door de volgende opdracht in te voeren en hetzelfde proces te voltooien:

pamu2fcfg -n >> ~/.config/Yubico/u2f_keys

Ten slotte moet u een opdracht configureren sudo YubiKey-authenticatie aanvragen. U moet beginnen met het invoeren van de volgende opdracht om het sudo-configuratiebestand te openen:

sudo vi /etc/pam.d/sudo

Zodra het configuratiebestand is geopend, plakt u de volgende regel onder het inclusief common-auth configureren sudo YubiKey-authenticatie aanvragen:

auth required pam_u2f.so

Sla het bestand op en sluit af door op Escape te drukken en te typen: wq en druk op Enter , maar laat Terminal open. U kunt de wijzigingen die u in een authenticatie hebt aangebracht niet ongedaan maken sudo Als Terminal gesloten is.

Open een andere terminal en voer de volgende opdracht uit met uw YubiKey losgekoppeld en voer vervolgens uw wachtwoord in:

sudo echo testing

Het authenticatieproces zal mislukken. Voer uw YubiKey in en voer de opdracht en het wachtwoord opnieuw in. Wanneer het YubiKey-indicatielampje begint te knipperen, raakt u de knop op uw YubiKey aan. Het moet worden goedgekeurd. Als dit gebeurt, is uw YubiKey helemaal klaar voor authenticatie sudo.

YubiKey instellen voor SSH-authenticatie

U kunt ook een YubiKey gebruiken voor SSH-authenticatie! Verschillende YubiKeys zijn SSH-compatibel, waaronder Series 5 FIPS, 5 Series, 4 FIPS Series en Series 4. Door YubiKey te gebruiken om uw verbindingen te verifiëren, kunt u elke SSH-login veiliger maken.

De beste manier om een YubiKey in te stellen is bepaald door een ervaren gebruiker op het web GitHub. Je hebt SSH 8.2 of later nodig en een YubiKey met firmware 5.2.3 of later. U kunt uw versie van OpenSSH controleren - en indien nodig bijwerken - met behulp van de volgende opdrachten:

ssh -V sudo apt update && sudo apt upgrade

Vervolgens moet je SSH configureren om je YubiKey te accepteren. Voer de volgende opdracht in om de vi-editor te openen en het configuratiebestand te wijzigen:

sudo vi /etc/ssh/sshd_config

Voeg de volgende regel toe aan het configuratiebestand om uw YubiKey te accepteren:

PubkeyAcceptedKeyTypes sk-ecdsa-sha2-nistp256@openssh.com,sk-ssh-ed25519-cert-v01@openssh.com

Sla het bestand op en sluit af door op te drukken Ontsnappen , en schrijf: wq en druk op Enter. Herstart ten slotte de SSH-service met het volgende commando zodat de nieuwe configuratie actief wordt:

sudo service ssh restart

Eindelijk bent u klaar om het sleutelpaar te genereren dat u gaat gebruiken voor SSH-authenticatie. Ga naar je SSH-directory en maak een nieuwe SSH-sleutel aan met de volgende opdrachten:

cd home/username/.ssh ssh-keygen -t ed25519-sk

Er worden twee bestanden in de map gemaakt ~ / .ssh /. Houd er rekening mee dat u mogelijk ecdsa-sk moet gebruiken in plaats van ed25519-sk als uw systeem niet compatibel is en de Terminal gevraagde sleutelregistratie is mislukt.

Vervolgens moet u de openbare sleutel aan uw server toevoegen met de volgende opdracht:

ssh-copy-id -i ~/.ssh/id_ed25519_sk.pub username@server

U moet uzelf ook toevoegen aan het sudoers-bestand om de machtigingen te behouden na het uitschakelen van root-login. Open het bestand en open het met visudo.

Opmerking: open het sudoers-bestand niet met een gewone teksteditor.

onder de lijn die naar verwijst Wortel ALL = (ALL: ALL) ALL , voeg de volgende regel toe:

username ALL=(ALL:ALL) ALL

Open het bestand /etc/ssh/ssd_config Voeg de volgende regels toe om root login en wachtwoord login uit te schakelen:

ChallengeResponseAuthentication noPermitRootLogin no

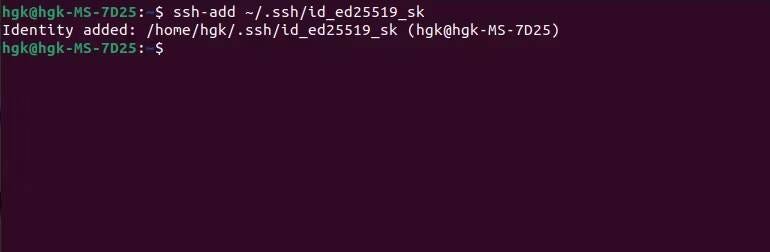

Voer ten slotte de volgende opdracht in om uw sleutel in uw SSH-proxy te laden voor de duur van de sessie:

ssh-add ~/.ssh/id_ed25519_sk

U kunt nu uw YubiKey gebruiken voor SSH-authenticatie. U moet uw YubiKey in uw computer steken wanneer daarom wordt gevraagd en op de knop klikken wanneer de indicator knippert. Met deze nieuwe authenticatiemethode wordt SSH-toegang tot uw externe server aanzienlijk veiliger. Verifiëren De complete gids voor het instellen van SSH op Linux en het testen van uw configuratie.

Andere mogelijke toepassingen voor YubiKey

Er is echt geen limiet aan hoe je YubiKey op je Linux-systeem kunt gebruiken. Als u uw computer veiliger wilt maken, overweeg dan om YubiKey te gebruiken voor schijfbeveiliging of wachtwoordloze codering. U kunt het zelfs gebruiken om e-mails en bestanden te ondertekenen als u dat wilt. Verifiëren Hoe een Linux-thuisserver te beveiligen.

Beveilig uw Linux-systeem met YubiKey

U hoeft niet te stoppen bij het gebruik van de YubiKey voor SSH-authenticatie en sudo. U kunt uw YubiKey ook gebruiken om de toegang tot veel van uw accounts op internet te verifiëren. Het beste is dat aan de slag gaan met YubiKey 2FA een eenvoudig proces is. U kunt nu bekijken Hoe Snort IDS op Linux te installeren en in te stellen om uw netwerk te beveiligen.