Le piratage éthique est le processus d'évaluation de la sécurité d'un système ou d'un réseau en simulant une attaque cybercriminelle. Les tests d'intrusion visent à identifier et à corriger les vulnérabilités d'un système ou d'un réseau avant qu'un attaquant malveillant ne puisse les exploiter.

Il n'existe pas de système sécurisé complètement à l'abri de diverses menaces. Les tests d'intrusion, en abrégé Pentesting, sont une procédure de test spécialisée qui consiste à examiner, évaluer et renforcer tous les éléments constitutifs d'un système d'information contre d'éventuelles cyberattaques. Les entreprises utilisent des programmes de primes de bogues pour détecter les failles de sécurité dans leurs systèmes. Un professionnel de la cybersécurité ou un hacker éthique est un testeur d'intrusion expert qui détecte légalement les failles organisationnelles à l'aide de systèmes de primes de bogues. Alors, comment fonctionne ce processus ? Vérifier Comparaison de la cybersécurité et du piratage éthique : quelle est la différence entre eux ?

1. Collecte et suivi des informations négatives

Dans la première phase des tests d'intrusion et d'identification des pannes, le testeur doit collecter des informations sur le système cible. Étant donné qu'il existe trop de méthodes d'attaque et de menace, les tests d'intrusion doivent être priorisés en fonction des informations recueillies pour déterminer le moyen le plus approprié d'accéder au système cible.

Cette étape consiste à extraire des détails précieux sur l'infrastructure, tels que les noms de domaine, les blocs de réseau, les routeurs et les adresses IP dans sa plage. En outre, toutes les informations pertinentes susceptibles de corroborer le succès de l'attaque, telles que les données et les numéros de téléphone des employés, doivent être collectées.

Les données obtenues à partir de sources ouvertes au cours de cette étape peuvent fournir des détails étonnamment importants. Pour y parvenir, un pirate éthique doit utiliser diverses sources, en mettant particulièrement l'accent sur le site Web et les plateformes de médias sociaux de l'organisation cible. En rassemblant avec précision ces informations, le testeur jette les bases d'un effort gratifiant grâce à une détection d'erreur réussie.

Cependant, la plupart des organisations imposent des règles différentes sur les tests d'intrusion afin d'obtenir des primes de bogues. Il est légalement nécessaire de ne pas déroger à ces règles.

2. Collecte et examen actifs d'informations

Les tests d'intrusion détectent les appareils actifs et inactifs fonctionnant dans la plage IP, généralement par sommation passive pendant la phase de récompense d'erreur. À l'aide des informations obtenues au cours de ce lot passif, le testeur d'intrusion doit décider du chemin - il doit hiérarchiser et identifier exactement les tests nécessaires.

Au cours de cette phase, le pirate est tenu d'obtenir des informations sur le système d'exploitation (OS), les ports ouverts, les services et leurs informations de version sur les systèmes en direct.

De plus, si l'organisation offrant la prime de bogue autorise légalement le testeur d'intrusion à surveiller le trafic réseau, des informations critiques sur l'infrastructure du système peuvent être collectées, du moins dans la mesure du possible. Cependant, la plupart des organisations ne sont pas disposées à accorder cette autorisation. Dans un tel cas, les tests d'intrusion ne doivent pas aller au-delà des règles. Vérifier Meilleurs outils de test d'intrusion pour les professionnels de la cybersécurité.

3. Étape d'analyse et de test

À ce stade, le testeur d'intrusion, après avoir su comment l'application cible réagit aux diverses tentatives de piratage, tente d'établir des connexions actives avec les systèmes qu'il trouve en cours d'exécution et tente des requêtes directes. En d'autres termes, c'est l'étape où le pirate éthique interagit avec le système cible en utilisant activement des services tels que FTP, Netcat et Telnet.

Bien qu'il échoue à ce stade, l'objectif principal ici est de tester les données obtenues lors des étapes de collecte d'informations et de prendre des notes à leur sujet.

4. Tentative de manipulation et d'exploitation

Le testeur d'intrusion combine toutes les données collectées lors des opérations précédentes avec un seul objectif : tenter d'accéder au système cible de la même manière que le ferait un véritable pirate malveillant. C'est pourquoi cette étape est si importante. Parce que pendant qu'un programme de primes aux bogues est conçu, un testeur d'intrusion doit penser comme un cybercriminel.

À ce stade, le testeur d'intrusion tente d'infiltrer le système, en utilisant le système d'exploitation exécuté sur le système cible, les ports ouverts, les services exécutés sur ces ports et les méthodes d'exploitation pouvant être appliquées à la lumière de leurs versions. Étant donné que les portails et les applications Web se composent de beaucoup de code et de nombreuses bibliothèques, il y a plus d'espace pour qu'un pirate informatique malveillant puisse les attaquer. À cet égard, un bon testeur d'intrusion doit envisager toutes les possibilités et mettre en œuvre tous les vecteurs d'attaque possibles autorisés dans les règles.

Cela nécessite une expertise et une expérience sérieuses pour pouvoir utiliser avec succès et de manière flexible les méthodes d'exploitation existantes, sans endommager le système et sans laisser de traces, pendant le processus de prise de contrôle du système. Ainsi, cette étape des tests d'intrusion est l'étape la plus critique. pour que les équipes interviennent Informatique médico-légale Lors d'une éventuelle attaque, le cyber-attaquant doit remonter les traces laissées.

5. Tentative d'escalader la franchise

Un système est seulement aussi fort que son maillon le plus faible. Si un pirate éthique accède à un système, il se connecte généralement au système en tant qu'utilisateur à faible puissance. À ce stade, le testeur d'intrusion doit disposer d'une autorité de niveau administrateur pour exploiter les vulnérabilités du système d'exploitation ou de l'environnement.

Ensuite, il devrait viser à prendre le contrôle d'autres machines de l'environnement réseau avec ces privilèges supplémentaires qu'il a acquis, et éventuellement les privilèges d'un utilisateur de niveau supérieur tel qu'un administrateur de domaine ou un administrateur de base de données.

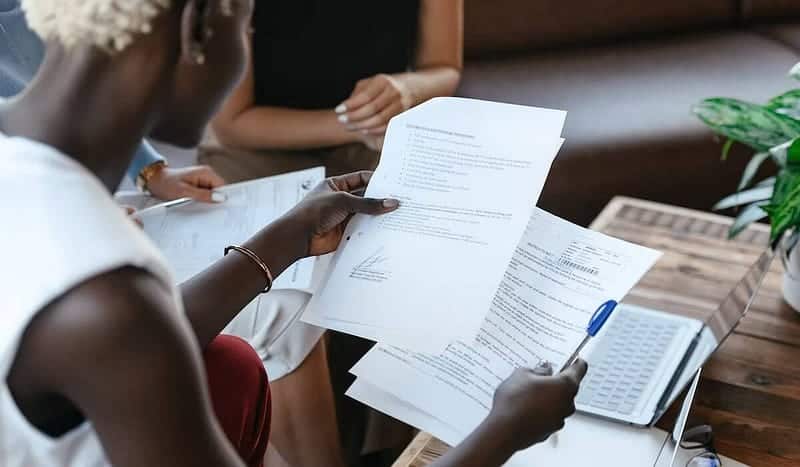

6. Rapports et présentation

Lorsque les étapes de test d'intrusion et de prime de bogue sont terminées, le testeur d'intrusion ou le chasseur de bogue est tenu de présenter les vulnérabilités de sécurité qu'il a découvertes dans le système cible, les mesures prises et comment il a pu exploiter ces vulnérabilités dans l'organisation d'une manière rapport détaillé. Cela devrait inclure des informations telles que des captures d'écran, des exemples de code, des étapes d'attaque et ce que la vulnérabilité pourrait causer.

Le rapport final devrait également inclure une proposition de solution sur la façon de combler chaque lacune de sécurité. La sensibilité et l'indépendance des tests d'intrusion doivent rester un mystère. Un pirate éthique ne doit jamais partager des informations confidentielles obtenues à ce stade et ne doit jamais abuser de ces informations en fournissant de fausses informations, car cela est généralement illégal. Vérifier Qu'est-ce que les tests d'intrusion en tant que service (PTaaS) et en avez-vous besoin ?

Pourquoi les tests d'intrusion sont-ils importants ?

L'objectif ultime des tests d'intrusion est de révéler le degré de sécurité de l'infrastructure du système du point de vue de l'attaquant et de combler toute faille de sécurité. En plus d'identifier les faiblesses de la posture de sécurité de l'organisation, il mesure également la pertinence de sa politique de sécurité, teste la sensibilisation des employés aux problèmes de sécurité et détermine dans quelle mesure les activités commerciales mettent en œuvre les principes de cybersécurité.

Les tests d'intrusion deviennent de plus en plus importants. Pour l'analyse de la sécurité des infrastructures d'entreprise et des applications personnelles, il est essentiel de s'appuyer sur des testeurs d'intrusion éthiques certifiés. Vous pouvez voir maintenant Comment pouvez-vous utiliser les tests d'intrusion de l'Internet des objets (IoT) pour protéger votre vie privée ?