Vous n'êtes pas seul si vous êtes préoccupé par les menaces croissantes de piratage et de vol de données. Bien que les invites d'authentification multifactorielle suffisent à éloigner la plupart des pirates potentiels, des milliers de violations se produisent encore chaque jour.

YubiKey est l'une des solutions les plus populaires au problème d'authentification. Mais qu'est-ce que YubiKey et comment fonctionne l'authentification matérielle ? Pouvez-vous sécuriser votre ordinateur Linux avec YubiKey ? Vérifier Meilleures alternatives au gestionnaire de mots de passe LastPass pour Android.

Pourquoi utiliser YubiKey pour authentifier les appareils ?

Il existe de nombreux types d'authentification différents, y compris les mots de passe, l'authentification par SMS et même les applications d'authentification que vous pouvez utiliser avec votre téléphone. Un type moins courant est l'authentification matérielle, qui consiste à utiliser un petit périphérique supplémentaire pour envoyer un code d'authentification lorsque vous y êtes invité.

YubiKeys et d'autres authentificateurs matériels présentent certains avantages par rapport aux autres applications d'authentification. Il est plus facile à utiliser, plus sécurisé et il est presque impossible de vérifier l'authentification sans avoir accès à la YubiKey elle-même.

Démarrer avec Yubikey

Vous pouvez démarrer avec YubiKey en quelques étapes simples. Dans un premier temps, vous devriez profiter du test que vous avez passé Yubico Achetez la meilleure YubiKey pour les spécifications de votre appareil. Une fois que vous avez la bonne YubiKey sous la main, vous pouvez l'utiliser comme dispositif d'authentification pour les sites Web et les applications.

Vous pouvez même l'utiliser pour l'authentification sudo et SSH sur votre ordinateur Linux. Nous vous expliquerons tout ce que vous devez savoir pour choisir une YubiKey compatible sudo/SSH et la configurer pour l'authentification.

Choisissez la bonne YubiKey pour votre système

Si vous souhaitez utiliser votre YubiKey pour vous authentifier sur votre ordinateur Linux, il existe quelques YubiKeys qui se distinguent comme d'excellentes options. La YubiKey 5 et la YubiKey 5 NFC sont des options classiques qui fonctionnent bien avec les systèmes équipés USB-A et USB-C, respectivement.

Si vous souhaitez utiliser la YubiKey avec votre ordinateur Linux et votre téléphone Android, vous devriez envisager la YubiKey 5c NFC. Si vous avez un ordinateur Linux et un iPhone, vous devriez envisager la YubiKey 5ci car elle prend en charge USB-C et Lightning.

Il est important de noter que la chaîne YubiHSM n'est pas compatible avec l'authentification sudo. Les anciennes YubiKeys peuvent ou non être compatibles avec l'authentification sudo/SSH en fonction de leurs caractéristiques spécifiques.

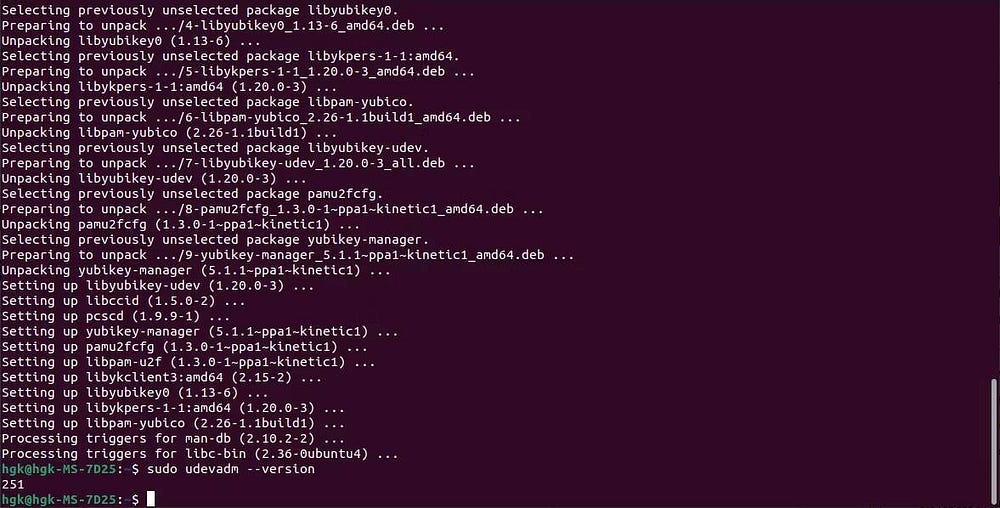

Avant de commencer avec l'authentification sudo ou SSH, vous devez installer le YubiKey PPA. Ouvrez Terminal et entrez les commandes suivantes pour mettre à jour vos packages et installer YubiKey Authenticator et YubiKey Manager :

sudo add-apt-repository ppa:yubico/stable sudo apt-get update sudo apt install yubikey-manager libpam-yubico libpam-u2f

Ensuite, vous devrez vérifier que votre système est prêt à fonctionner avec votre YubiKey. Exécutez la commande suivante dans le terminal pour vérifier la version udev „§ ط ط ط ط®طµ§µµ¨ ƒµ:

sudo udevadm --version Le terminal renverra un numéro. Si le nombre est 244 ou supérieur, votre système est compatible YubiKey. Vous pouvez passer à l'étape suivante dans ce cas.

Sinon, vous devrez configurer votre système. Vous devez utiliser les commandes suivantes pour vérifier si : udev est installé sur votre ordinateur — et pour l'installer si ce n'est pas le cas :

dpkg -s libu2f-udev sudo apt install libu2f-udev

Ensuite, vérifiez si l'interface U2F de la YubiKey est déverrouillée. Si vous avez une YubiKey NEO ou une YubiKey NEO-n, insérez votre appareil YubiKey, ouvrez YubiKey Manager et allez dans Interfaces. Activer Interface U2F Et presse Sauvegarder. Départ Raisons pour lesquelles vous ne devriez pas implémenter Docker sans sudo.

Configurer une YubiKey pour l'authentification sudo sous Linux

sudo C'est l'une des commandes les plus dangereuses de l'environnement Linux. Entre de bonnes mains, il offre un niveau de portée impressionnant suffisant pour accomplir la plupart des travaux. Entre de mauvaises mains, il peut autoriser l'accès au niveau racine qu'il fournit sudo Permettre aux utilisateurs malveillants d'exploiter ou de détruire le système.

La YubiKey est un excellent dispositif d'authentification sudo Parce qu'il est presque impossible de copier l'authentification sans accéder à la YubiKey elle-même. La plupart des YubiKeys sont compatibles avec l'authentification sudo , y compris les FIP de la série 5, la série Key, les FIP de la série 4, la série Bio, la série 5 et la série 4.

Selon Yubico , la première étape consiste à configurer l'authentification sudo Il s'agit de créer un fichier de règles. Si votre version udev est 188 ou supérieure, installez les nouvelles règles U2F à partir de GitHub Et copiez le fichier 70-u2f.rules dans /etc/udev/rules.d.

Si votre version d'udev est inférieure à 188, installez les anciennes règles U2F à partir de GitHub Et copiez le fichier u2f.rules vieux de 70 ans dans /etc/udev/rules.d.

Si votre version d'udev est 244 ou supérieure ou si vous avez créé les fichiers de règles nécessaires, vous êtes prêt à associer votre YubiKey à votre compte.

Insérez votre YubiKey dans votre ordinateur, ouvrez Terminal et entrez les commandes suivantes pour associer votre YubiKey à votre compte :

mkdir -p ~/.config/Yubicopamu2fcfg > ~/.config/Yubico/u2f_keys

Attendez quelques instants que le voyant lumineux du Yubi Switch commence à clignoter. Appuyez sur le bouton de votre Yubi Switch pour confirmer le lien de l'appareil.

Si vous avez une autre YubiKey sous la main, vous devez l'ajouter comme périphérique de secours en saisissant la commande suivante et en effectuant le même processus :

pamu2fcfg -n >> ~/.config/Yubico/u2f_keys

Enfin, vous devrez configurer une commande sudo Pour demander l'authentification YubiKey. Vous devez commencer par saisir la commande suivante pour ouvrir le fichier de configuration sudo :

sudo vi /etc/pam.d/sudo

Une fois le fichier de configuration ouvert, collez la ligne suivante sous le inclure l'authentification commune À configurer sudo Pour demander l'authentification YubiKey :

auth required pam_u2f.so

Enregistrez le fichier et quittez en appuyant sur Échap et en tapant : wq , Et appuyez sur Entrer , mais laissez Terminal ouvert. Vous ne pourrez pas annuler les modifications que vous avez apportées à une authentification sudo Si le terminal est fermé.

Ouvrez un autre Terminal et lancez la commande suivante avec votre YubiKey débranchée, puis saisissez votre mot de passe :

sudo echo testing

Le processus d'authentification échouera. Entrez votre YubiKey et ressaisissez la commande et le mot de passe. Lorsque le voyant YubiKey commence à clignoter, appuyez sur le bouton de votre YubiKey. Il doit être approuvé. Si cela se produit, votre YubiKey est configurée pour s'authentifier sudo.

Comment configurer YubiKey pour l'authentification SSH

Vous pouvez également utiliser une YubiKey pour l'authentification SSH ! Plusieurs YubiKeys sont compatibles SSH, y compris la série 5 FIPS, la série 5, la série 4 FIPS et la série 4. L'utilisation de YubiKey pour authentifier vos connexions vous permettra de sécuriser chaque connexion SSH.

La meilleure façon de configurer une YubiKey a été déterminée par un utilisateur expérimenté sur le Web GitHub. Vous aurez besoin de SSH 8.2 ou version ultérieure et d'une YubiKey avec le firmware 5.2.3 ou version ultérieure. Vous pouvez vérifier votre version d'OpenSSH et la mettre à jour si nécessaire à l'aide des commandes suivantes :

ssh -V sudo apt update && sudo apt upgrade

Ensuite, vous devrez configurer SSH pour accepter votre YubiKey. Entrez la commande suivante pour ouvrir l'éditeur vi et modifier le fichier de configuration :

sudo vi /etc/ssh/sshd_config

Ajoutez la ligne suivante au fichier de configuration pour que votre YubiKey soit acceptée :

PubkeyAcceptedKeyTypes sk-ecdsa-sha2-nistp256@openssh.com,sk-ssh-ed25519-cert-v01@openssh.com

Enregistrez le fichier et quittez en appuyant sur Échapper , et écrire: wq , Et appuyez sur Entrer. Enfin, redémarrez le service SSH avec la commande suivante afin que la nouvelle configuration devienne active :

sudo service ssh restart

Enfin, vous êtes prêt à générer la paire de clés que vous utiliserez pour l'authentification SSH. Accédez à votre répertoire SSH et créez une nouvelle clé SSH avec les commandes suivantes :

cd home/username/.ssh ssh-keygen -t ed25519-sk

Deux fichiers seront créés dans le répertoire ~ / .ssh /. Notez que vous devrez peut-être utiliser ecdsa-sk au lieu de ed25519-sk si votre système n'est pas compatible et que l'enregistrement de la clé à l'invite du terminal a échoué.

Ensuite, vous devrez ajouter la clé publique à votre serveur avec la commande suivante :

ssh-copy-id -i ~/.ssh/id_ed25519_sk.pub username@server

Vous devez également vous ajouter au fichier sudoers afin de conserver les autorisations après la désactivation de la connexion root. Accédez au fichier et ouvrez-le avec visudo.

Remarque : N'ouvrez pas le fichier sudoers avec un éditeur de texte standard.

sous la ligne qui pointe vers Racine TOUT = (TOUT : TOUT) TOUT , ajoutez la ligne suivante :

username ALL=(ALL:ALL) ALL

Ouvrez le dossier /etc/ssh/ssd_config Ajoutez les lignes suivantes pour désactiver la connexion root et la connexion par mot de passe :

ChallengeResponseAuthentication noPermitRootLogin no

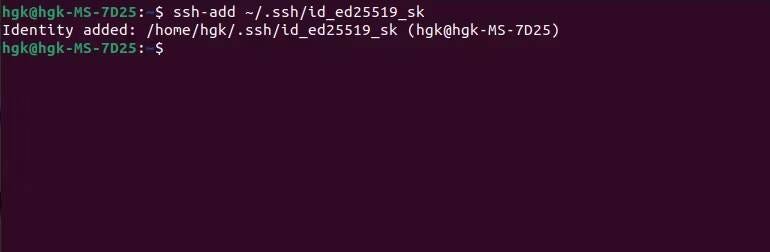

Enfin, entrez la commande suivante pour charger votre clé dans votre proxy SSH pendant la durée de la session :

ssh-add ~/.ssh/id_ed25519_sk

Vous pouvez maintenant utiliser votre YubiKey pour l'authentification SSH. Vous devrez insérer votre YubiKey dans votre ordinateur lorsque vous y serez invité et cliquer sur le bouton lorsque l'indicateur clignote. Avec cette nouvelle méthode d'authentification, l'accès SSH à votre serveur distant sera nettement plus sécurisé. Vérifier Guide complet sur la façon de configurer SSH sur Linux et de tester votre configuration.

Autres utilisations possibles de YubiKey

Il n'y a vraiment aucune limite à la façon dont vous pouvez utiliser YubiKey sur votre système Linux. Si vous souhaitez rendre votre ordinateur plus sécurisé, envisagez d'utiliser YubiKey pour la protection du disque ou le cryptage sans mot de passe. Vous pouvez même l'utiliser pour signer des e-mails et des fichiers si vous le souhaitez. Vérifier Comment sécuriser un serveur domestique Linux.

Sécurisez votre système Linux avec YubiKey

Vous n'avez pas à arrêter d'utiliser YubiKey pour l'authentification SSH et sudo. Vous pouvez également utiliser votre YubiKey pour authentifier l'accès à plusieurs de vos comptes sur le Web. La meilleure partie est que commencer avec YubiKey 2FA est un processus simple. Vous pouvez voir maintenant Comment installer et configurer Snort IDS sur Linux pour sécuriser votre réseau.