يُعتبر الأمان والأداء أمورًا حاسمة في عالم تكنولوجيا المعلومات ، واكتساب المعرفة حول أدوات Linux لانفجار الدليل (Directory Bursting) يُمكن أن يكون محوريًا لتعزيز أمانك وتحسين أداء أنظمتك. تُعد هذه الأدوات وسيلة قوية لاختبار أمان الأنظمة والتطبيقات واكتشاف الضعف فيها، مما يُمكِّنك من اتخاذ الإجراءات اللازمة لتصحيحها.

في مرحلة الاستطلاع لكل تطبيق ويب خلال اختبار الاختراق ، من الضروري العثور على أدلة مُحتملة مخفية في التطبيق. قد تحتوي هذه الأدلة على معلومات ونتائج مُهمة من شأنها أن تساعدك بشكل كبير في العثور على الثغرات الأمنية في التطبيق وتحسين أمانه.

في هذا المقال ، سنستكشف مجموعة متنوعة من أدوات Linux التي تُستخدم لانفجار الدليل. سنُقدم لك تفاصيل شاملة حول كيفية استخدام هذه الأدوات بفعالية لاختبار أمان الأنظمة والتطبيقات الخاصة بك. ستتعرف على الأساليب والتقنيات التي يُمكن أن تساهم في تحسين الأمان وتحقيق أداء ممتاز. فيما يلي أدوات لتفجير الدليل على نظام Linux لتعداد الأدلة المخفية في تطبيق ويب. تحقق من ما هو هجوم انفجار الدليل وكيف يعمل؟

ما هو انفجار الدليل؟

انفجار الدليل ، المعروف أيضًا باسم “هجوم القوة العمياء للدليل” ، هو تقنية تُستخدم في القرصنة الأخلاقية لاكتشاف الدلائل والملفات المخفية على خادم أو تطبيق ويب. إنه ينطوي على محاولة منهجية للوصول إلى أدلة مُختلفة عن طريق تخمين أسمائها أو التعداد من خلال قائمة من الدلائل الشائعة وأسماء الملفات.

عادةً ما تتضمن مُمارسة انفجار الدليل استخدام أدوات آلية أو نصوص برمجية تُرسل طلبات HTTP إلى خادم ويب ، والتي تعمل على تجربة أدلة وأسماء ملفات مختلفة للعثور على الموارد التي لم يتم ربطها أو الإعلان عنها بشكل صريح ضمن مسار التنقل في موقع الويب أو خريطة موقع الويب.

هناك المئات من الأدوات المجانية المُتاحة على الإنترنت لتنفيذ عملية انفجار الدليل. إليك بعض الأدوات المجانية التي يُمكنك استخدامها في اختبار الاختراق التالي. تحقق من طرق تعداد Linux لتصعيد الصلاحيات.

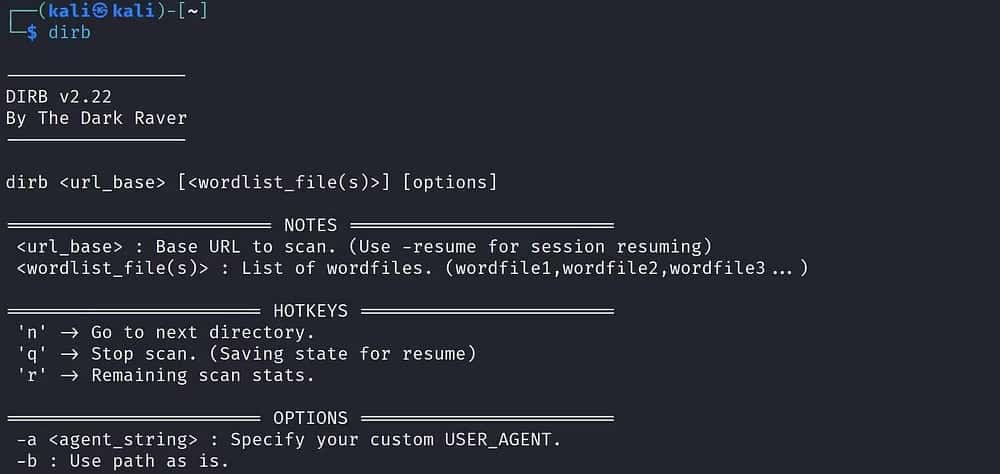

1. DIRB

DIRB هي أداة سطر أوامر شائعة في نظام Linux تُستخدم لفحص الدلائل وإزالتها على تطبيقات الويب. حيث تُعدد الدلائل المُحتملة من قائمة الكلمات بالمُقارنة مع عنوان URL لموقع الويب.

تأتي DIRB مُثبتةً بالفعل على Kali Linux. ومع ذلك ، إذا لم تكن مُثبتةً لديك ، فلا داعي للقلق. أنت فقط بحاجة إلى أمر بسيط لتثبيتها.

للتوزيعات القائمة على Debian ، قم بتنفيذ:

sudo apt install dirb بالنسبة إلى توزيعات Linux التي ليست مُستندة إلى Debian مثل Fedora و CentOS ، نفّذ:

sudo dnf install dirb على Arch Linux ، قم بتنفيذ:

yay -S dirb

كيفية استخدام DIRB من أجل انفجار الدليل

صيغة تنفيذ الدليل الغاشم على تطبيق ويب هي:

dirb [url] [path to wordlist] على سبيل المثال ، إذا كنت تُريد تنفيذ مُمارسة انفجار الدليل على https://example.com ، فسيكون هذا هو الأمر:

dirb https://example.com wordlist.txt يُمكنك أيضًا تشغيل الأمر بدون تحديد قائمة كلمات. قد تستخدم DIRB ملف قائمة الكلمات الافتراضي الخاص بها ، common.txt ، لفحص موقع الويب.

dirb https://example.com 2. DirBuster

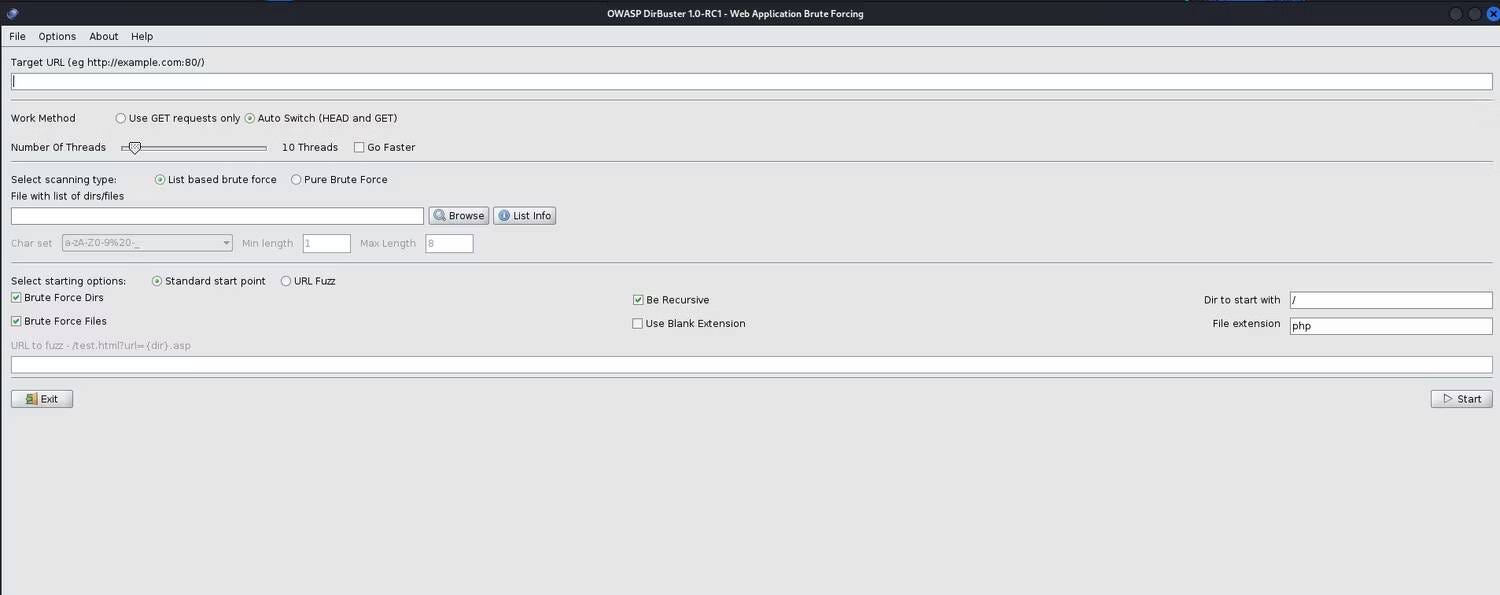

DirBuster مُشابهة جدًا لـ DIRB. الاختلاف الرئيسي هو أنَّ DirBuster لديها واجهة مستخدم رسومية (GUI) على عكس DIRB والتي هي أداة سطر أوامر. تُتيح لك DIRB تكوين عمليات فحص هجوم القوة العمياء للدليل حسب ذوقك وتصفية النتائج حسب رمز الحالة والمعلمات الأخرى المثيرة للاهتمام.

يُمكنك أيضًا تعيين عدد سلاسل الرسائل التي تُحدد السرعة التي تريد تشغيل عمليات الفحص بها ، وتنسيقات الملفات المُحددة التي تُريد أن يبحث عنها التطبيق.

كل ما عليك فعله هو إدخال عنوان URL الهدف الذي تريد فحصه ، وقائمة الكلمات التي تُريد استخدامها ، وتنسيقات الملفات ، وعدد سلاسل الرسائل (اختياري) ، ثم انقر فوق ابدأ.

مع تقدم الفحص ، ستعرض DirBuster الأدلة والملفات المُكتشفة في الواجهة. يُمكنك رؤية حالة كل طلب (على سبيل المثال ، 200 موافق ، 404 غير موجود) ومسار العناصر المُكتشفة. يُمكنك أيضًا حفظ نتائج الفحص في ملف لمزيد من التحليل. هذا من شأنه أن يُساعد في توثيق نتائجك.

تأتي DirBuster مُثبتةً على Kali Linux ، ولكن يُمكنك بسهولة تثبيت DirBuster على Ubuntu.

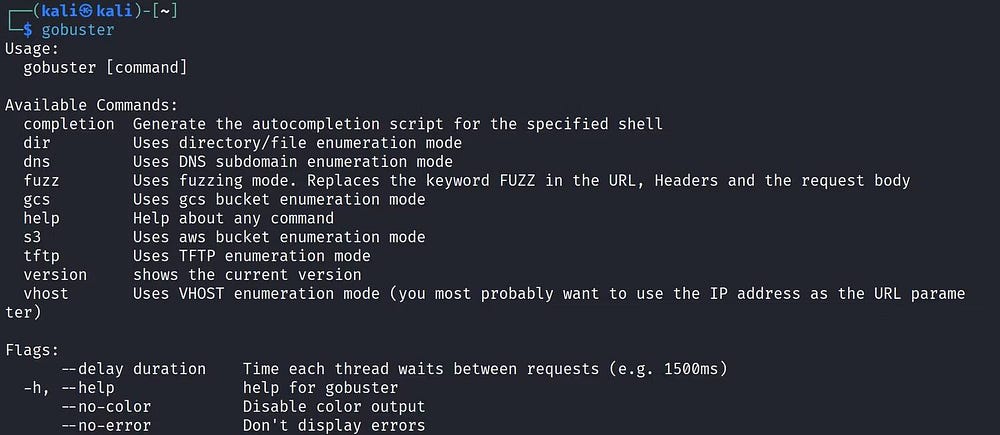

3. Gobuster

Gobuster هي أداة سطر أوامر مكتوبة بلغة Go تُستخدم لتقوية الدلائل والملفات في مواقع الويب ، وحاويات Open Amazon S3 ، ونطاقات DNS الفرعية ، وأسماء المُضيف الافتراضي على خوادم الويب المُستهدفة ، وخوادم TFTP ، وما إلى ذلك.

لتثبيت Gobuster على توزيعات Linux المُستندة إلى Debian مثل Kali ، قم بتنفيذ:

sudo apt install gobuster بالنسبة لعائلة RHEL لتوزيعات Linux ، قم بتنفيذ؛

sudo dnf install gobuster على Arch Linux ، قم بتنفيذ:

yay -S gobuster بدلاً من ذلك ، إذا كان لديك Go مُثبتًا ، فقم بتنفيذ:

go install github.com/OJ/gobuster/v3@latest

كيفية استخدام Gobuster

بناء جملة استخدام Gobuster لانفجار الدليل في تطبيقات الويب هو:

gobuster dir -u [url] -w [path to wordlist] على سبيل المثال ، إذا كنت تُريد تنفيذ القوة العمياء للدليل على https://example.com ، فسيبدو الأمر كما يلي:

gobuster dir -u https://example.com -w /usr.share/wordlist/wordlist.txt 4. ffuf

ffuf هي أداة فزر ويب سريعة جدًا وأداة لمُمارسة انفجار الدليل مكتوبة بلغة Go. إنها مُتعددة الاستخدامات ومعروفة بشكل خاص بسرعتها وسهولة استخدامها.

نظرًا لأنَّ ffuf مكتوبة بلغة Go ، فأنت بحاجة إلى تثبيت Go 1.16 أو إصدار أحدث على كمبيوتر Linux الخاص بك. تحقق من إصدار Go لديك باستخدام هذا الأمر:

go version لتثبيت ffuf ، قم بتنفيذ هذا الأمر:

go install github.com/ffuf/ffuf/v2@latest أو يُمكنك استنساخ Github جيثب وتجميعه باستخدام هذا الأمر:

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build كيفية استخدام ffuf من أجل هجوم انفجار الدليل

الصيغة الأساسية لتأثير القوة العمياء للدليل باستخدام ffuf هي:

ffuf -u [URL/FUZZ] -w [path to wordlist] على سبيل المثال ، لفحص https://example.com ، سيكون الأمر كما يلي:

ffuf -u https://example.com/FUZZ -w wordlist.txt

تحقق من ما هو اختبار الاختراق كخدمة (PTaaS) وهل تحتاجه؟

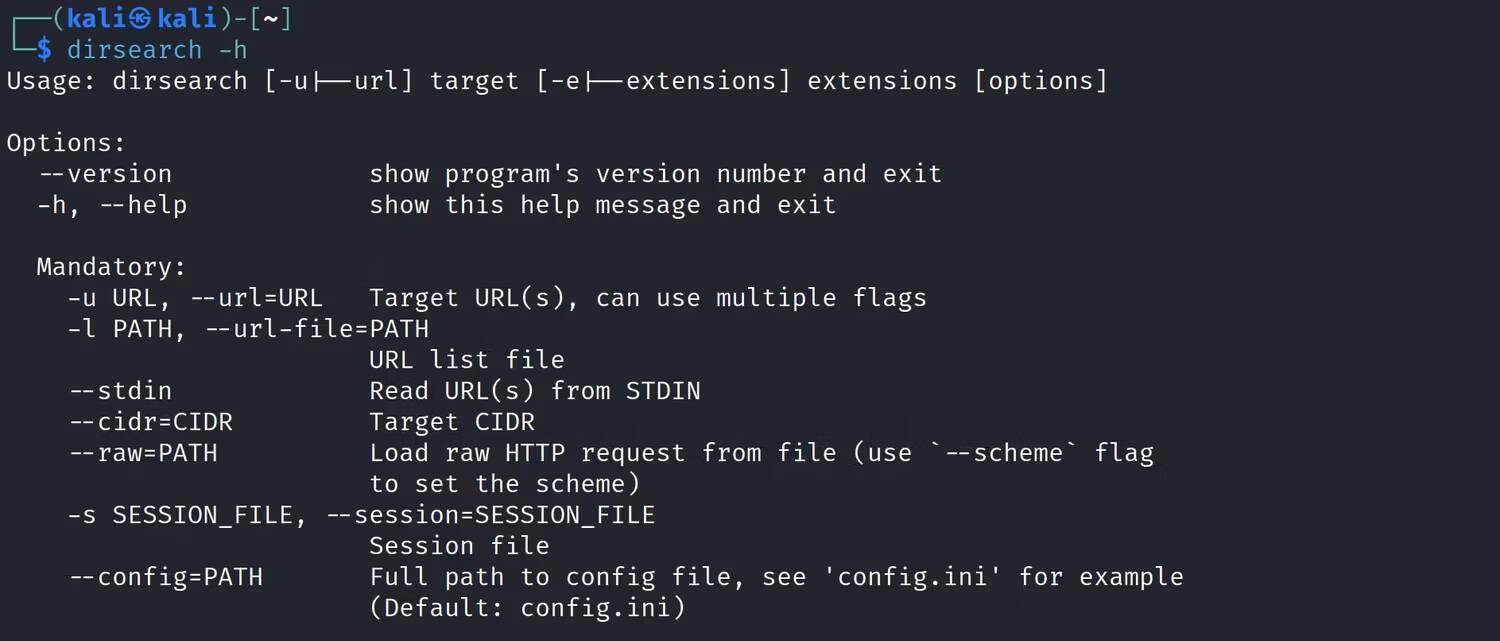

5. dirsearch

dirsearch هي أداة سطر أوامر أخرى لتأثير القوة العمياء تُستخدم لتعداد الأدلة على تطبيق ويب. إنها محبوبة بشكل خاص بسبب إنتاجها المُلون على الرغم من كونها أداة قائمةً على Terminal.

يُمكنك تثبيت dirsearch عبر PiP عن طريق تنفيذ:

pip install dirsearch أو يُمكنك استنساخ مستودع GitHub عن طريق تنفيذ:

git clone https://github.com/maurosoria/dirsearch.git --depth 1

كيفية استخدام dirsearch

الصيغة الأساسية لاستخدام dirsearch لهجوم انفجار الدليل هي:

dirsearch -u [URL] على سبيل المثال ، لفحص https://example.com ، سيكون الأمر كما يلي:

dirsearch -u https://example.com استخدم الأدوات لأتمتة مهامك في الأمن السيبراني

ليس هناك شك في أن هذه الأدوات ستُوفر لك الكثير من الوقت الذي كنت ستقضيه يدويًا في محاولة تخمين هذه الأدلة. في الأمن السيبراني ، يعد الوقت رصيدًا كبيرًا ، ولهذا السبب يستفيد كل مُحترف من الأدوات مفتوحة المصدر التي تعمل على تحسين عملياته اليومية.

هناك الآلاف من الأدوات المجانية خاصة على Linux لجعل عملك أكثر كفاءة ، كل ما عليك فعله هو استكشاف واختيار ما يُناسبك! يُمكنك الإطلاع الآن على القرصنة الأخلاقية: ما هي مراحل اختبار الاختراق؟