если хотите Сохраняйте конфиденциальность при просмотре веб-страниц Ваш, вы можете использовать режим Просмотр в режиме инкогнито в Chrome , وПриватный просмотр Firefox , وРежим InPrivate в Microsoft Edge , и так далее. В то время как Это помешает другим людям кто использует ваш компьютер от просмотра вашей истории просмотров, но это не мешает вашему интернет-провайдеру Следите за посещаемыми вами веб-сайтами. Вы можете очень захотеть - по любой причине - больше путешествовать по Интернету. Анонимно И это именно то, что предлагает Tor Browser.

Tor, что означает луковый маршрутизатор, предлагает несколько уровней защиты, чтобы гарантировать конфиденциальность ваших действий в Интернете, местоположения и личности.

Каждый день тысячи людей обращаются к Сеть Tor для улучшения их конфиденциальности в интернете. От профессиональных пользователей сети до людей, живущих в условиях диктатуры, эти пользователи используют луковую маршрутизацию, чтобы сохранить в секрете свои привычки просмотра.

Но что такое Tor и как луковый маршрутизатор защищает людей от посторонних глаз?

Что такое «Тор»?

Термин «Tor» означает Tor Project Это некоммерческая организация, получающая финансирование от правительства США. Основная цель проекта Tor - конфиденциальность; Это расширяет возможности людей пользоваться Интернетом и говорить без государственной цензуры. Наиболее известные продукты Tor Project: Сеть Tor. , который поддерживает конфиденциальность с помощью так называемой «луковой маршрутизации».

Люди взаимодействуют с сетью Tor через браузер Tor. Это модифицированная версия Firefox, которая позволяет людям использовать сеть Tor. Вам не нужны какие-либо специальные надстройки или инструменты для просмотра с помощью Tor Browser, чтобы любой мог использовать его, не зная, как он работает.

Как работает луковый маршрутизатор?

Tor использует луковую маршрутизацию, чтобы сохранить конфиденциальность своих пользователей, но как это работает?

Чтобы лучше понять, как работает луковая маршрутизация, допустим, вы хотите отправить кому-то элемент, но не хотите, чтобы кто-то узнал, что это вы его отправили. Вы даже не хотите, чтобы оператор связи знал, что вы специально отправили товар этому человеку.

Безопасная отправка элементов со слоями

Для этого вы сначала нанимаете трех перевозчиков - назовем их перевозчиками A, B и C. Вы говорите каждому из них, что они получат сундук и ключ для его открытия. Когда он доберется до сундука, он должен открыть его своим ключом и вынуть предмет внутри. Товар будет отправлен курьером.

Затем вы можете взять предмет, который хотите отправить, и передать его получателю. Вы можете положить это в сейф, заблокировать и ввести адрес. C. перевозчик на нем. Вы можете поместить сейф в ящик большего размера, заблокировать его и написать адрес. B. перевозчик на нем . Наконец, вы можете поместить ящик с двойным замком в ящик большего размера и заблокировать его.

Теперь вы поместили матрешку с сейфом внутрь ящика с замком, который также находится внутри ящика с замком. Для наглядности назовем самый большой сундук Ящик A , و Ящик B средний размер, и Ящик C самый маленький. Для последнего шага вы отправляете ключ Ящик A мне A. перевозчик , ключ Ящик B мне B. перевозчик ключ Ящик C мне C. перевозчик.

Тогда вы даете Ящик A мне A. перевозчик. вставать A. перевозчик Разблокируйте его, чтобы обнаружить Ящик B , который адресован B. перевозчик. A. перевозчик передать это B. перевозчик. Потом , B. перевозчик Открывается Ящик B Обнаружить Ящик C , направлен C. перевозчик.

B. перевозчик передать это C. перевозчик. C. перевозчик Открывается Ящик C Для обнаружения направленного элемента, который его доставляет C. перевозчик для получателя.

Как этот метод вас защищает?

Самое приятное в этом методе то, что ни один вектор не имеет полной истории. Курьер не может сделать вывод, что вы отправили товар получателю.

- Оператор связи A знает, что вы отправили предмет, но не знает, кто его конечный получатель.

- Перевозчик B знает, что это сейф, но не знает, кто (вы) его отправил или куда он идет (получатель).

- Оператор C знает, какой элемент был отправлен и кому он был отправлен, но не знает, кто его отправил изначально.

Как этот метод защищает вас от шпионов?

После многократного использования этого метода любопытная организация хочет знать, что происходит. Поэтому они ставят курьеров в качестве шпионов, чтобы снова узнать, кто отправляет ящики, а кто их получает. К сожалению, в следующий раз, когда вы воспользуетесь методом сейфа, два перевозчика будут шпионами!

Не нужно паниковать, эта система устойчива против навязчивых курьеров.

- Если операторы A и B являются шпионами, они знают, что вы отправили заказ на доставку, но не знают, кому вы его отправляете.

- Точно так же, если перевозчики B и C являются шпионами, они знают, что в коробке и кто получатель, но не знают, кто его послал.

- Наиболее опасная комбинация - если A и C - шпионы. Они знают, что вы отправили коробку с A, а затем они отправляют ее B. Перевозчик C знает, что получил коробку от B, поэтому они знают конечного получателя. Однако, поскольку ни A, ни C не имеют конкретных доказательств того, что полученный сейф A совпадает с сейфом C, с которым работали, только перевозчик B знает эту информацию.

Конечно, в реальном сценарии третий случай легко сломать. Организация пойдет только на чудака, который продолжает рассылать почтовые ящики на почте.

Но что, если бы тысячи людей использовали тот же метод? На этом этапе шпионы в A и C должны полагаться на время. Если A доставит сейф от вас B, а B доставит сейф C на следующий день, A и C будут заподозрены в вашей цепочке. Одного случая недостаточно, поэтому они должны увидеть, повторяется ли шаблон несколько раз, прежде чем его можно будет подтвердить.

Риск отправки конфиденциальной информации

Есть еще одна проблема, когда оператор C является шпионом. Также помните, что оператор C идентифицирует отправляемый вами товар. Это означает, что вы не должны отправлять какую-либо информацию о себе через систему локальных ящиков, в противном случае оператор C может собрать данные.

Лучший способ предотвратить утечку конфиденциальной информации - это вообще не доверять оператору C. Однако вы также можете искать ключ шифрования у получателя, что позволяет отправлять зашифрованные сообщения без какого-либо шпионажа.

Как это связано с луковой маршрутизацией

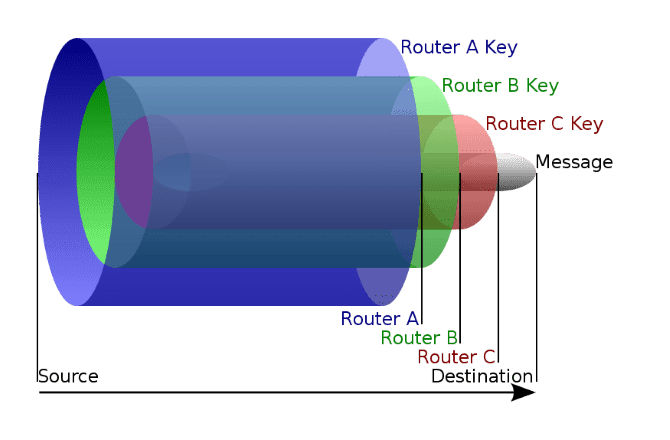

Вот как работает луковая маршрутизация. Луковицы маршрутизируются, когда пакет данных защищен тремя уровнями шифрования. Именно эти слои дали название Onion Routing - как слои лука.

Когда пакет отправляется через луковую маршрутизацию, он проходит через три точки; Входной, средний и выходной узел. Это три оператора связи в приведенном выше примере. Каждый узел знает только, как декодировать свой конкретный уровень, который сообщает, куда отправлять пакет дальше.

Вы можете представить, что Tor владеет всеми узлами в своей сети, но на самом деле это не так! Наличие одной компании, которая контролирует все узлы, означает, что они не являются частными. Компания может беспрепятственно отслеживать посылки в пути, предоставляя им всю игру. Таким образом, сеть Tor управляется добровольцами со всего мира. Обычно это защитники конфиденциальности, которые хотят способствовать развитию сети Tor.

Когда Tor Browser запущен, он случайным образом выбирает три из этих добровольных серверов для работы на каждом узле. Он дает каждому серверу ключ для расшифровки его собственного уровня шифрования, как и ключи для ящиков в приведенном выше примере. Затем браузер шифрует свои данные с помощью трех уровней защиты и передает их через эти узлы.

Слабые стороны луковой маршрутизации

Есть организации, которые ненавидят то, что делает Tor. Эти группы часто действуют как добровольцы и размещают серверы в сети Tor в надежде проанализировать трафик. Однако, как и в примере выше, сеть Tor может до некоторой степени противостоять шпионам.

Если два узла входа и выхода принадлежат шпионской организации, они могут до некоторой степени контролировать вашу активность. Они видят данные, отправленные на узел входа, а затем некоторые данные покидают узел выхода по назначению. Если организация отслеживает время, которое требуется, она теоретически может подключить к вам трафик. Таким образом, хотя отслеживать кого-либо в сети Tor чрезвычайно сложно, это возможно.

К счастью, для этого нужна удача. На момент написания статьи сообщалось Тор Метрика Что используется около 5000 серверов. При подключении Tor Browser случайным образом выберет три из них, что затрудняет нацеливание организации на вас.

Кроме того, он использует некоторые Пользователи VPN Прежде чем связываться с Tor. Таким образом, любой шпион в сети Tor будет отслеживать пользователя до своего провайдера VPN. Если пользователь Использует VPN, уважающую конфиденциальность , шпионы будут далеко от удачи, которую они ищут.

Другой момент, о котором говорилось выше, заключается в том, что вы не можете доверять Onion Routing для отправки частной информации. Это потому, что оператор C (выходной узел) может видеть, что вы отправляете. Если он шпион, он может использовать сеть как способ сбора информации. К счастью, есть способы защитить себя от вредоносного выходного узла, например, используя только HTTPS.

Как получить доступ к сети Tor

Получить доступ к сети Tor очень просто. визит Страница загрузки браузера Tor и установите его в своей системе. Затем используйте его, как если бы это был обычный браузер. Вы заметите, что все будет загружаться немного медленнее. Это потому, что ваш трафик будет проходить через три узла; Примерно так же, как отправка товара через трех носителей происходит медленнее, чем отправка напрямую. Однако просмотр будет очень безопасным, и людям будет сложно отслеживать вас.

Также полезно узнать Лучшие советы по использованию Tor Browser , чтобы вы могли получить максимум удовольствия от просмотра.

Обеспечение конфиденциальности в Интернете

Сеть Tor - отличный инструмент для всех, кто хочет оставаться анонимным. Благодаря технологии луковая маршрутизация Кому-то очень сложно передать ваши привычки просмотра. Лучше всего то, что получить доступ к этой сети так же просто, как использовать Firefox!

Если вы хотите оставаться в большей безопасности, убедитесь, что Бесплатный VPN-сервис для большей конфиденциальности.