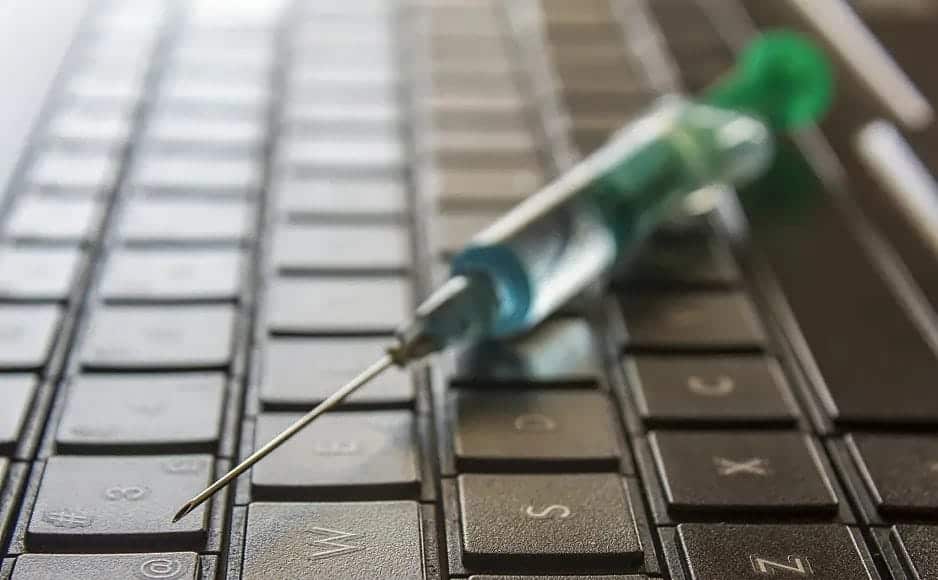

Может быть шокирующим осознание того, что вектор атаки, вызывающий доступ к вашим данным, работал в вашей сети прямо перед вами. Он сыграл свою роль, внедрив то, что казалось эффективным средством защиты, но злоумышленнику все равно удалось их обойти. Как это было возможно?

Он мог распространиться, вставив вредоносный код в ваши законные операции. Как работает внедрение вредоносного ПО в процессы и как его предотвратить? Проверять Как работает программирование инъекций? Каковы их типы и как их предотвратить?

Что такое внедрение вредоносных программ в процессы?

Внедрение кода — это процесс, посредством которого злоумышленник встраивает вредоносный код в законный процесс непосредственно в сеть. Будучи распространенным среди атак вредоносных программ, он позволяет онлайн-акторам заражать системы наиболее простым способом. Передовая технология кибератаки, злоумышленник вставляет вредоносное ПО в ваши действующие процессы и пользуется привилегиями этих процессов.

Как работает внедрение вредоносных программ в процессы?

Наиболее эффективными типами атак являются те, которые могут работать в фоновом режиме, не вызывая подозрений. Обычно вы можете обнаружить угрозу вредоносного ПО, идентифицируя и сканируя все процессы в вашей сети. Но обнаружить внедрение кода не так просто, потому что вредоносный код прячется в тени ваших законных операций.

Поскольку вы внесли свои разрешенные операции в белый список, системы обнаружения и защиты сертифицируют их как допустимые без каких-либо указаний на то, что что-то не так. Внедряемые процессы также обходят проверку жесткого диска, поскольку вредоносный код выполняется в памяти законного процесса.

Злоумышленник использует маскировку, чтобы получить доступ ко всем аспектам вашей сети, к которым могут получить доступ законные процессы, скрывающиеся под ней. Это включает в себя некоторые административные привилегии, которые вы не предоставите почти никому.

Хотя внедрение вредоносных программ в процессы может легко остаться незамеченным, передовые системы безопасности могут их обнаружить. Таким образом, киберпреступник ставит задачу, выполняя их самым передовым способом, который эти системы будут игнорировать. Он использует основные процессы Windows, такие как cmd.exe, msbuild.exe, explorer.exe и т. д., для запуска таких атак.

Методы внедрения вредоносных программ в процессы

Существуют разные методы для разных целей внедрения вредоносных программ в процессы. Поскольку субъекты киберугроз хорошо знакомы с различными системами и их нишей безопасности, они используют наиболее подходящие технологии, чтобы повысить вероятность успеха. Давайте посмотрим на некоторые из них.

1. Внедрение DLL

Внедрение DLL — это метод, используемый для запуска кода в адресном пространстве другого процесса, заставляя его загружать DLL. Внешние программы часто используют инъекции DLL, чтобы влиять на поведение исполняемого процесса так, как его разработчик не ожидал или не планировал, заставляя его вести себя так, как он не планировал и не ожидал.

Атака внедряет код с намерением обойти исходный код в вашей системе и управлять им удаленно.

Внедрение DLL, совместимое со многими приложениями, позволяет приложениям многократно использовать код без потери достоверности. Чтобы внедрение DLL было успешным, вредоносная программа должна иметь данные плохого файла DLL в вашей сети.

2. Внедрение мобильной реализации

Portable Execution (PE) — это метод внедрения процесса, при котором злоумышленник заражает действительный активный процесс в вашей сети вредоносным PE-образом. Это проще, чем другие методы внедрения процессов, потому что не требует навыков программирования оболочки. Злоумышленники могут легко написать PE-код на базовом C++.

Внедрение мобильной реализации без уловок. Вредоносному ПО не нужно записывать свои данные на какой-либо диск перед началом внедрения.

3. Процесс кавитации

Отверстие процесса — это метод внедрения вредоносного ПО в процесс, при котором вместо использования существующего легитимного процесса злоумышленник создает новый процесс, но заражает его вредоносным кодом. Злоумышленник разрабатывает новый процесс как svchost.exe или блокнот. Таким образом, вы не сочтете это подозрительным, даже если заметите его в своем списке процессов.

Новый вредоносный процесс запускается не сразу. Злоумышленник переводит его в неактивное состояние, связывает с легитимным процессом и создает для него место в системной памяти. Проверять Что такое процесс svchost.exe, безопасен ли он или его нужно останавливать?

Как вы можете предотвратить внедрение вредоносных программ в процессы?

Внедрение вредоносных программ в процессы может разрушить всю вашу сеть, поскольку злоумышленник может иметь самый высокий уровень доступа. Вы значительно облегчите его работу, если внедряемые операции будут касаться ваших наиболее ценных активов. Это атака, которую вы должны попытаться предотвратить, если вы не готовы потерять контроль над своей системой.

Вот некоторые из наиболее эффективных способов предотвращения инъекций.

1. Примите белый список

Внесение в белый список — это процесс внесения в список группы приложений, которые могут получить доступ к вашей сети, на основе вашей предполагаемой оценки безопасности. Вы, должно быть, считали элементы в своем белом списке безвредными, и если входящий трафик не попадает в зону действия вашего белого списка, он не сможет пройти.

Чтобы предотвратить вход в процесс с помощью белого списка, вы также должны добавить пользовательский ввод в свой белый список. Должен быть набор входных данных, которым разрешено проходить ваши проверки безопасности. Поэтому, если злоумышленник сделает какой-либо вход за пределы вашей юрисдикции, система заблокирует его.

2. Мониторинг операций

Поскольку внедрение в процесс может обойти некоторые проверки безопасности, вы можете изменить его, обратив пристальное внимание на поведение процесса. Для этого необходимо сначала определить ожидаемую производительность конкретного процесса, а затем сравнить ее с текущей производительностью.

Наличие вредоносного кода в процессе вызовет некоторые изменения, как бы мало этих кодов ни было в процессе. Обычно вы можете игнорировать эти изменения, потому что они незначительны. Но когда вы стремитесь обнаружить различия между ожидаемой производительностью и текущей производительностью, наблюдая за процессом, вы заметите аномалии.

3. Зашифровать вывод

Злоумышленники часто используют межсайтовые сценарии (XSS) для внедрения опасного кода в процесс внедрения. Эти коды превращаются в сценарии, которые выполняются в фоновом режиме вашей сети без вашего ведома. Вы можете предотвратить это, проверив и очистив все подозрительные записи. В свою очередь, он будет отображаться в виде данных, а не вредоносного кода, как предполагалось.

Кодирование вывода лучше всего работает с кодированием HTML — технологией, позволяющей кодировать переменный вывод. Вы можете указать некоторые специальные символы и заменить их суррогатами. Проверять Как защитить себя от кейлоггера в Windows.

Предотвратите внедрение вредоносного ПО в операции с помощью интеллектуальной системы безопасности

Внедрение процесса создает размытие, которое скрывает вредоносный код в действительно работающем процессе. То, что вы видите, не то, что вы получаете. Злоумышленник понимает эффективность этой техники и постоянно использует ее для эксплуатации пользователей.

Чтобы бороться с внедрением вредоносных программ в процессы, вам нужно перехитрить злоумышленника, размыв свою защиту. Реализуйте меры безопасности, которые будут незаметны на поверхности. Они подумают, что играют с вами, но сами того не подозревая, вы играете с ними. Вы можете просмотреть сейчас Что такое проверка входных данных и почему это важно?