Любой, у кого есть телефон, который может принимать звонки и сообщения, уязвим для атаки с предлогом. Злоумышленник, использующий этот метод, может связаться с вами под ложным предлогом, например, представившись сотрудником технического отдела вашей сервисной компании или другой командой, имеющей доступ к вашим паролям, чтобы манипулировать вами и получить от вас некоторую информацию. Затем злоумышленник может продать или использовать эти данные не по назначению, поэтому вы должны активно защищать свою информацию.

Так что же такое претекстинг? Как вы можете защитить себя?

Что такое мошеннический аргумент?

Происходит мошенническая аргументация, которая является формой Социальная инженерия Когда злоумышленник использует обманные средства, чтобы попытаться получить доступ к системе, сети или другой информации. Создавая ложный сценарий, известный как алиби, злоумышленник притворяется опытным человеком, например, сотрудником ИТ, менеджером по персоналу или даже государственным агентом. Эта атака может происходить как онлайн, так и офлайн.

Когда злоумышленник пытается собрать информацию о человеке под ложным предлогом и использует фиктивные причины или обманные средства для получения доступа к финансовым документам, записям телефонных звонков или любой личной информации. Сбор информации осуществляется с помощью электронных средств, телефона, Интернета и электронных баз данных. Простейшим из этих способов является звонок потерпевшему по телефону или получение информации от его родственников или работающих с ним у работодателя, при этом мошенник внушает тому, кто собирает от него информацию, что он честный и бесспорный человек. Эти методы широко используются полицией, следователями по уголовным делам и агентами страховых компаний, а также имитаторами.

Мошенническая аргументация началась в Соединенном Королевстве в начале XNUMX-х годов, когда журналисты, ищущие сенсационные истории о знаменитостях, использовали крайние меры, чтобы шпионить за ними. Конкуренция между новостными брендами была жесткой, что побуждало журналистов изобретать новые способы получения частной информации.

Во-первых, это было так же просто, как взломать голосовую почту целевой знаменитости. Голосовая почта поставляется с PIN-кодом по умолчанию, который многие пользователи не удосужились изменить, и журналисты этим воспользовались. Но если PIN-код по умолчанию был изменен, некоторые журналисты доходили до того, что звонили своим жертвам и представлялись техническим персоналом из телефонной компании. Где они попытаются получить PIN-коды голосовой почты и получить доступ к информации, которая там скрыта.

В целом, сценарии алиби обычно кажутся требующими большой срочности или сочувствия от потенциальной жертвы. Злоумышленник может использовать электронную почту, телефонные звонки или текстовые сообщения, чтобы связаться со своими целями. Проверять Что такое атака переполнения буфера и как ее предотвратить?

Элементы фишинговой атаки

В сценарии мошеннического спора есть два основных компонента: «персонаж», которого играет злоумышленник, и «разумная позиция», предназначенная для того, чтобы обмануть цель, заставив ее поверить в то, что персонаж имеет право на требуемую информацию.

Представьте, что вы пытаетесь обработать транзакцию, а она не выполняется. Вы не получили заказанную пиццу, или интернет-магазин был закрыт. Все разочарования! Но это еще не все. Через несколько минут из-за необъяснимой ошибки вы обнаруживаете, что ваш счет был списан.

Вскоре после этого звонит злоумышленник и становится персонажем, притворяющимся агентом по обслуживанию клиентов из вашего банка. Поскольку вы ожидаете звонка, вы можете спокойно предоставить информацию о своей кредитной карте.

Как работает мошеннический аргумент?

Мошенническая афера с аргументами использует уязвимости в проверке личности. Во время голосовых транзакций фактическая идентификация почти невозможна, поэтому организации прибегают к другим методам идентификации своих клиентов.

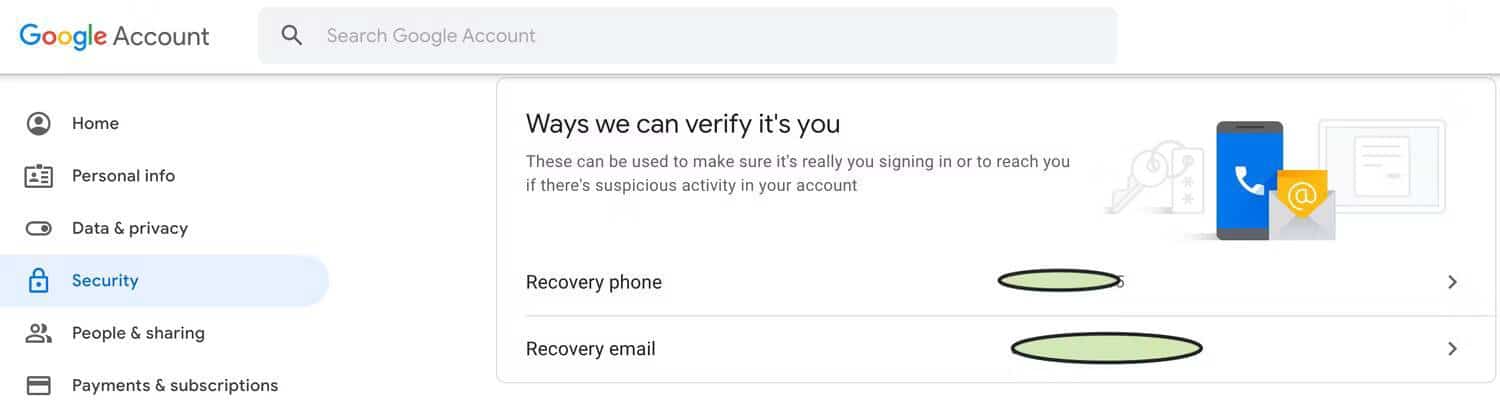

Эти методы включают запрос подтверждения даты рождения, ближайших родственников, номера потомства, контактного адреса, девичьей фамилии матери или номера счета. Большую часть этой информации можно получить в Интернете из учетных записей жертвы в социальных сетях. Мошенник использует эту информацию, чтобы «установить» свою личность.

Мошенник использует вашу личную информацию, которую он собрал, чтобы заставить вас раскрыть более конфиденциальную информацию, которую они могут использовать. Получение этой личной информации требует тщательного исследования, поскольку чем точнее будут получены данные, тем более ценной информацией вы будете вынуждены поделиться.

У мошенника также есть прямые источники информации помимо социальных сетей. Он может выдать себя за номер телефона или доменное имя электронной почты организации, которую он представляет, чтобы повысить доверие к правдоподобной позиции, занятой целью. Проверять Как установить шпионское ПО на смартфон жертвы.

Известные методы мошеннического мошенничества с аргументами

Существует множество методов фишинга, которые мошенники и злоумышленники используют для получения доступа к конфиденциальной информации.

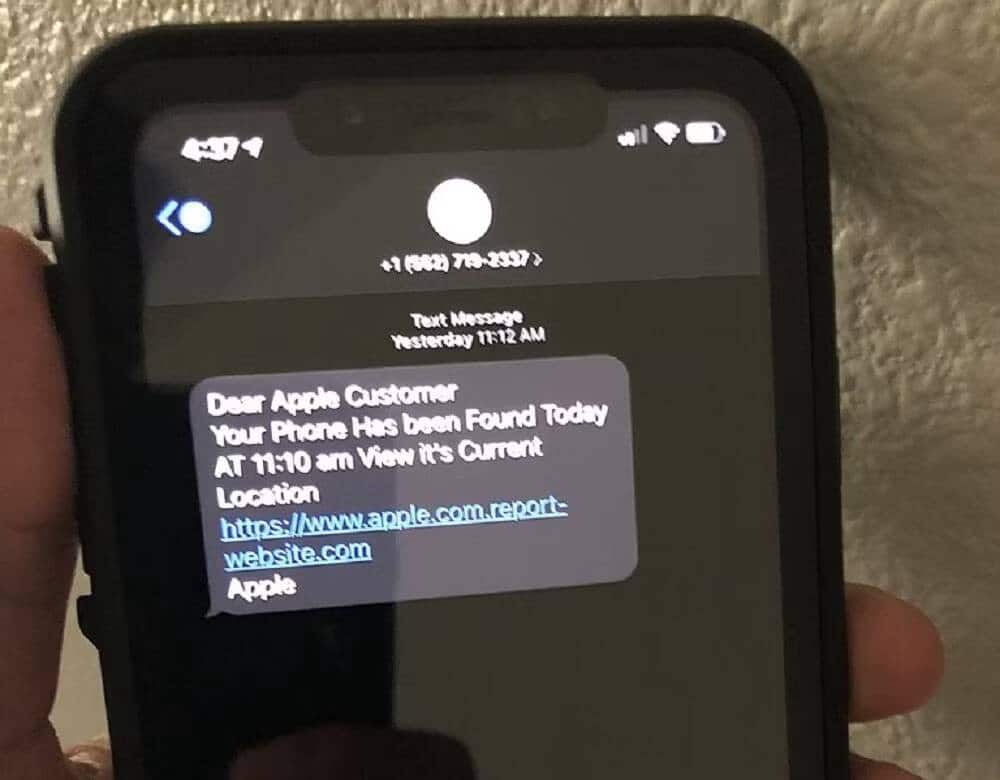

1. Фишинг и SMS-мошенничество

Эти технологии очень похожи. Фишинговые атаки предполагают использование телефонных звонков, чтобы убедить жертву предоставить информацию, необходимую мошеннику. С другой стороны, мошенничество с текстовыми сообщениями использует текстовые сообщения, чтобы убедить жертву предоставить информацию.

У фишинга больше шансов на успех, потому что цель с большей вероятностью проигнорирует текстовые сообщения, чем прямые звонки от явно важных лиц.

2. Приманка

Приманка включает в себя использование крупного вознаграждения для сбора информации, а также может включать подделку надежного источника.

Как следует из названия, мошенничество с травлей или травлей использует ложное обещание, чтобы пробудить жадность или любопытство жертвы. Мошенник заманивает пользователя в ловушку, где он крадет его личную информацию или внедряет вредоносное ПО в свои системы.

Мошенник может выдать себя за юриста, утверждающего, что у вас есть наследство от дальнего родственника, и вам потребуются ваши финансовые данные для обработки транзакции. Также мишенью может стать высокопоставленный сотрудник компании.

Еще один распространенный маневр — бросить конверт с флешкой с логотипом компании и сообщением о срочной работе над проектом. На флэш-накопитель будет загружено вредоносное ПО, которое хакер сможет использовать для получения доступа к серверам компании.

3. Программное обеспечение для отпугивания

В этом методе хакер использует запугивание как тактику. Ярким примером этого является всплывающее окно на небезопасном веб-сайте, сообщающее о наличии вируса на вашем устройстве, а затем предлагающее загрузить антивирусное приложение, которое на самом деле является вредоносным ПО. Средства запугивания также можно распространять с помощью электронных писем и ссылок в текстовых сообщениях. Проверять Что такое бэкдор-вирус? Как защититься от бэкдор-атак.

Как защитить себя от мошеннических атак

Фишинговые атаки настолько распространены, что полностью остановить их практически невозможно. Тем не менее, можно предпринять шаги, чтобы значительно уменьшить его.

Первым шагом является анализ электронной почты. Глядя на доменное имя электронной почты, можно понять, является ли оно фишингом или подлинным. Однако фишинговые атаки могут выдавать себя за домены электронной почты, поэтому они выглядят почти идентично оригиналу, что делает их очень трудными для обнаружения.

Но с развитием сложной технологии искусственного интеллекта анализ электронной почты стал более доступным. ИИ теперь может обнаруживать шаблоны фишинга и искать признаки мошенничества. Он может идентифицировать аномалии трафика и поддельные отображаемые имена электронной почты, а также фразы и сценарии, которые часто используются при фишинговых атаках.

Обучение пользователей, конечно же, необходимо. Никто не должен спрашивать ваш банковский пароль, PIN-код кредитной карты или серийный номер. Вы должны немедленно сообщить о запросе любого из них в соответствующие органы. Кроме того, напоминания вашей семье, друзьям и сотрудникам о том, чтобы они не переходили по неизвестным ссылкам и не посещали небезопасные веб-сайты, может быть достаточным, чтобы предотвратить проникновение вредоносных программ на серверы вашей компании. Проверять Основные советы по обнаружению поддельных товаров при совершении покупок в Интернете.

Не становитесь жертвой раздражающих мошеннических аргументов

Не стать жертвой мошеннических аргументов может быть непросто, но есть простые шаги, которые вы можете предпринять, чтобы не стать жертвой. Не переходите по ссылкам на незащищенных веб-сайтах и никому не сообщайте свои данные для входа. На онлайн-платформе вашего банка есть проверенные линии обслуживания клиентов. Всякий раз, когда вам звонит агент по обслуживанию клиентов, убедитесь, что номера указаны на официальной линии. Вы можете просмотреть сейчас Советы по безопасности, основанные на поведении, которым вы должны следовать, чтобы оставаться в безопасности в Интернете.