Этический взлом — это процесс оценки безопасности системы или сети путем имитации атаки киберпреступника. Тестирование на проникновение направлено на выявление и устранение уязвимостей в системе или сети до того, как злоумышленник сможет их использовать.

Не существует такой вещи, как безопасная система, полностью невосприимчивая к различным угрозам. Тестирование на проникновение, сокращенно Pentesting, представляет собой специализированную процедуру тестирования, которая влечет за собой изучение, оценку и защиту всех строительных блоков информационной системы от потенциальных кибератак. Компании используют программы Bug Bounty для обнаружения недостатков безопасности в своих системах. Специалист по кибербезопасности или этический хакер — это эксперт по тестированию на проникновение, который на законных основаниях выявляет организационные недостатки, используя системы вознаграждения за обнаружение ошибок. Так как же работает этот процесс? Проверять Сравнение кибербезопасности и этического взлома: в чем между ними разница?

1. Сбор и отслеживание негативной информации

На первом этапе тестирования на проникновение и выявления неисправностей тестер должен собрать информацию о целевой системе. Поскольку существует слишком много методов атак и угроз, тестирование на проникновение должно быть приоритетным на основе собранной информации, чтобы определить наиболее подходящий способ доступа к целевой системе.

Этот шаг включает в себя извлечение ценных сведений об инфраструктуре, таких как доменные имена, сетевые блоки, маршрутизаторы и IP-адреса в пределах ее диапазона. Кроме того, необходимо собрать любую соответствующую информацию, которая может подтвердить успех атаки, такую как данные сотрудников и номера телефонов.

Данные, полученные на этом этапе из открытых источников, могут дать удивительно важные детали. Для этого этичный хакер должен использовать различные источники, уделяя особое внимание веб-сайту целевой организации и платформам социальных сетей. Тщательно собирая эту информацию, тестер закладывает основу для полезной работы за счет успешного обнаружения ошибок.

Тем не менее, большинство организаций устанавливают разные правила тестирования на проникновение, чтобы получить вознаграждение за обнаружение ошибок. По закону необходимо не отступать от этих правил.

2. Активный сбор и проверка информации

Тестирование на проникновение обнаруживает активные и неактивные устройства, работающие в пределах диапазона IP-адресов, обычно путем пассивного суммирования на этапе вознаграждения за ошибку. С помощью информации, полученной во время этого пассивного пакета, специалист по тестированию на проникновение должен выбрать путь — ему нужно расставить приоритеты и точно определить, какие тесты необходимы.

На этом этапе хакер обязан получить информацию об операционной системе (ОС), открытых портах, службах и информацию об их версиях на работающих системах.

Кроме того, если организация, предлагающая вознаграждение за обнаружение ошибок, на законных основаниях разрешает тестировщику на проникновение отслеживать сетевой трафик, может быть собрана важная информация об инфраструктуре системы, по крайней мере, насколько это возможно. Однако большинство организаций не желают предоставлять такое разрешение. В таком случае тестирование на проникновение не должно выходить за рамки правил. Проверять Лучшие инструменты тестирования на проникновение для профессионалов в области кибербезопасности.

3. Этап анализа и тестирования

В этот момент тестер на проникновение, узнав, как целевое приложение реагирует на различные попытки взлома, пытается установить активные соединения с системами, которые он считает работающими, и пытается выполнять прямые запросы. Другими словами, это этап, на котором этичный хакер взаимодействует с целевой системой, активно используя такие службы, как FTP, Netcat и Telnet.

Хотя на данном этапе это не удается, основная цель здесь — проверить данные, полученные на этапах сбора информации, и сделать по ним заметки.

4. Попытка манипулировать и эксплуатировать

Тестер проникновения объединяет все данные, собранные в предыдущих операциях, с одной целью: попытаться получить доступ к целевой системе так же, как это сделал бы настоящий злонамеренный хакер. Вот почему этот шаг так важен. Потому что, хотя программа вознаграждения за обнаружение ошибок разработана, пентестер должен думать как киберпреступник.

На этом этапе тестер проникновения пытается проникнуть в систему, используя операционную систему, работающую в целевой системе, открытые порты, службы, работающие на этих портах, и методы эксплойта, которые можно применять в свете их версий. Поскольку порталы и веб-приложения состоят из большого количества кода и множества библиотек, у злонамеренного хакера больше возможностей для их атаки. В связи с этим хороший пентестер должен учитывать все возможности и реализовывать все возможные векторы атак, разрешенные в правилах.

Требуются серьезные знания и опыт, чтобы иметь возможность успешно и гибко использовать существующие методы эксплойта, не нанося вреда системе и не оставляя следов в процессе захвата системы. Таким образом, этот этап тестирования на проникновение является наиболее важным шагом. для команд, чтобы вмешаться Криминалистические вычисления Во время потенциальной атаки кибер-злоумышленник должен проследить оставленные следы.

5. Попытка повысить привилегию

Система настолько сильна, насколько сильно ее самое слабое звено. Если этичный хакер получает доступ к системе, он обычно входит в систему как маломощный пользователь. На этом этапе пентестер должен иметь права администратора для использования уязвимостей в операционной системе или среде.

Затем он должен стремиться захватить другие машины в сетевой среде с этими дополнительными привилегиями, которые он приобрел, и, в конечном итоге, привилегиями пользователя более высокого уровня, такого как администратор домена или администратор базы данных.

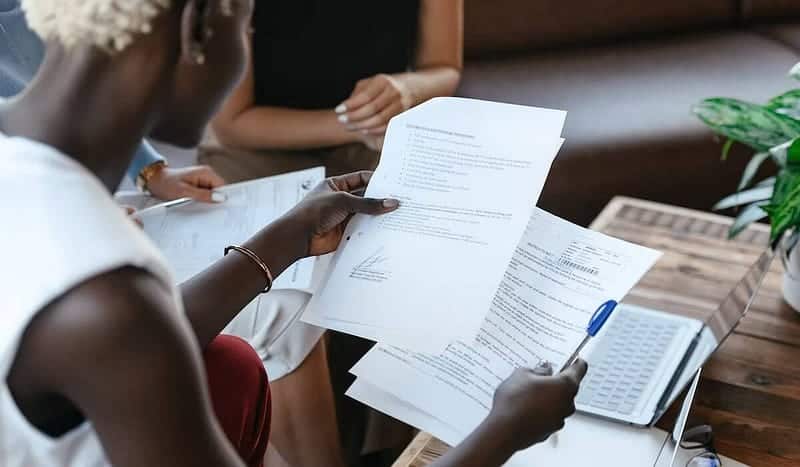

6. Отчетность и презентация

Когда этапы тестирования на проникновение и вознаграждения за ошибки завершены, тестер на проникновение или охотник за ошибками должен представить уязвимости безопасности, которые он обнаружил в целевой системе, предпринятые шаги и то, как он смог использовать эти уязвимости в организации в Детальный отчет. Это должно включать в себя такую информацию, как снимки экрана, примеры кода, этапы атаки и то, что может вызвать уязвимость.

Окончательный отчет также должен включать предложение по устранению каждого пробела в безопасности. Чувствительность и независимость тестов на проникновение должны оставаться загадкой. Этический хакер никогда не должен делиться конфиденциальной информацией, полученной на этом этапе, и никогда не должен злоупотреблять этой информацией, предоставляя ложную информацию, поскольку это, как правило, незаконно. Проверять Что такое тестирование на проникновение как услуга (PTaaS) и нужно ли оно вам?

Почему тестирование на проникновение важно?

Конечная цель тестирования на проникновение — выявить, насколько безопасна системная инфраструктура с точки зрения злоумышленника, и закрыть любые бреши в системе безопасности. Помимо выявления слабых сторон в системе безопасности организации, он также измеряет соответствие ее политике безопасности, проверяет осведомленность сотрудников о проблемах безопасности и определяет, в какой степени бизнес-деятельность реализует принципы кибербезопасности.

Тесты на проникновение становятся все более и более важными. Для анализа безопасности в корпоративной инфраструктуре и личных приложениях очень важно иметь поддержку сертифицированных этических тестеров на проникновение. Вы можете просмотреть сейчас Как вы можете использовать тестирование на проникновение Интернета вещей (IoT) для защиты вашей конфиденциальности?