Компьютеры стали неотъемлемой частью повседневной жизни. Компьютерные системы хранят почти всю важную личную информацию и важные данные инфраструктуры, такие как государственные архивы и банковские счета. Вся эта информация представляет ценность, особенно для киберпреступников. Традиционная кража физических объектов превратилась в кражу данных. Но как зародилась киберпреступность? Какие исторические угрозы остаются? Проверять Как поставить и достичь целей в области кибербезопасности.

Ранние примеры киберпреступности

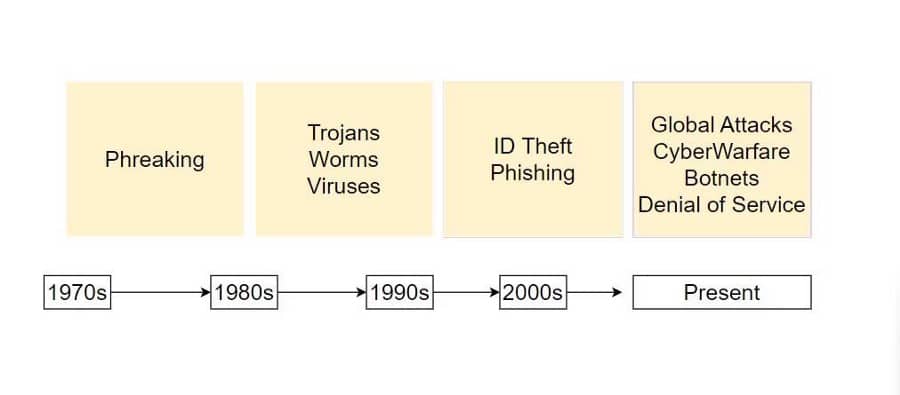

В XNUMX-х годах первые примеры кибератак были через телефоны. Цель здесь состояла в том, чтобы сделать международные телефонные звонки; Злоумышленник активно использовал обратный инжиниринг, т. е. воссоздание тонов, используемых для этих звонков, чтобы совершать бесплатные телефонные звонки в любую точку мира.

Компьютерные черви появились в конце XNUMX-х годов. Первый червь назывался «червь Морриса» в честь его разработчика Роберта Морриса. Они не были созданы для какой-либо злонамеренной цели. Вместо этого они были разработаны для измерения размера Интернета. Однако огромные финансовые потери, произошедшие в результате его использования, составили десятки миллиардов долларов. Моррис случайно становится одним из самых известных хакеров.

В 1989 году злоумышленник осуществил первую атаку программы-вымогателя, что еще больше усложнило дело. Это было в сфере здравоохранения. Злоумышленник утверждал, что обладает информацией, связанной со СПИДом, и отправил десятки тысяч дискет в десятки стран. Жертв программ-вымогателей попросили отправить 189 долларов на почтовый ящик в Панаме, чтобы расшифровать их системы. Сегодня программы-вымогатели остаются серьезной угрозой. Проверять Что такое поддельные программы-вымогатели и стоит ли об этом беспокоиться?

Как развивалась киберпреступность по сей день?

В XNUMX-х годах широкое распространение получили веб-браузеры и технологии электронной почты. Это были отличные инструменты для обычных людей — и для киберпреступников, потому что можно было охватить большую аудиторию за очень короткое время. Киберпреступники теперь могут использовать Интернет вместо переноса вредоносного ПО, которое они разработали с помощью гибких дисков. В этот период резко участились фишинговые атаки и попытки обмана людей. Из-за отсутствия серьезных мер безопасности и законов многие киберпреступники нелегально заработали большие деньги.

Сайты социальных сетей и более простое онлайн-общение приветствовали новое тысячелетие, и кража личных данных через онлайн-сервисы набирает обороты. Сайты социальных сетей — это всего лишь базы данных, содержащие информацию миллионов пользователей. Кибератаки становятся системными, когда хакеры идентифицируют цели и жертвы и начинают создавать подходящие векторы атак.

Разработчики и технологические компании ежедневно объявляют о тысячах новых технологий, обновлений, программного обеспечения, оборудования и приложений. Это означает, что кибербезопасность стала более сложной. Лучшим примером этого являются ботнеты. Который может контролировать тысячи устройств, уязвимых для вредоносных программ. Представьте себе атаки большого количества подключенных к Интернету устройств на уязвимый веб-сайт, например распределенную атаку типа «отказ в обслуживании» (DDoS).

Черви, трояны, фишинг, кража идентификационных данных, программы-вымогатели и DDoS-атаки: все они остаются основными угрозами безопасности наших данных. Проверять Экономичные способы внедрения кибербезопасности в рамках бюджета.

Связь между ИТ-инженерией и Интернетом вещей

Информационная безопасность просто означает защиту данных от несанкционированного доступа. Каждая компания должна защищать свои данные, клиентов и зарегистрированных пользователей. Вот почему крупные компании нанимают профессионалов для повышения безопасности своей информации.

Основная цель инженеров по ИТ-безопасности — применить принципы безопасности к различным сетям и системам. Благодаря Интернету вещей (IoT) киберпреступники могут атаковать все, что подключено к Интернету, а не только веб-сайты и приложения, уязвимые для кибератак. Холодильники, духовки и даже кондиционеры в вашем доме теперь тоже нуждаются в защите. Поскольку каждое из этих устройств может иметь свой собственный IP-адрес, оно также может иметь потенциальные уязвимости в системе безопасности.

И если вы думаете, что устройство, не подключающееся к сети в Интернете, безопасно, вы ошибаетесь. Средства связи, такие как USB, можно использовать для атаки на устройства, не подключенные напрямую к Интернету. Корпоративным сетям особенно нужны ИТ-специалисты, обладающие квалификацией для выявления любых потенциальных уязвимостей безопасности в Интернете вещей.

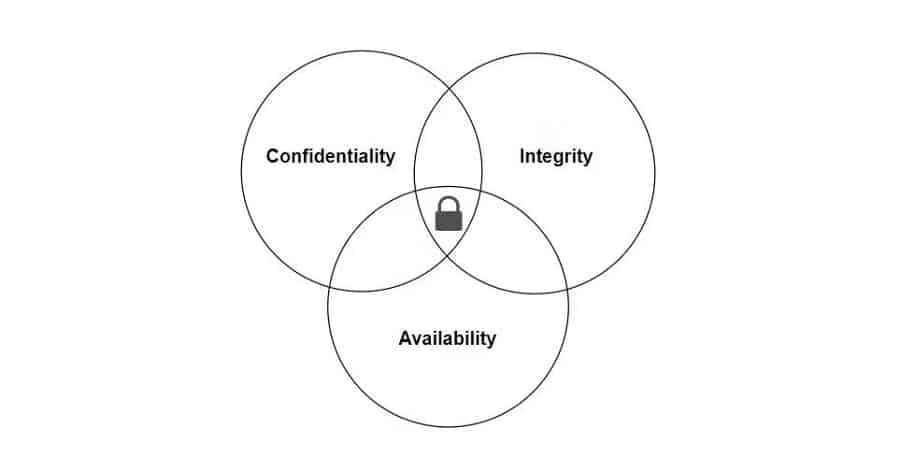

Команды безопасности должны принять принципы конфиденциальности, целостности и доступности и интегрировать эти принципы и требования в системы после успешных результатов тестирования. Таким образом, это имеет решающее значение для разработчиков, производителей и ИТ-инженеров.

Разработчики, производители и ИТ-команды могут казаться независимыми друг от друга, но на самом деле они являются частью неразрывной системы. Проверка информации должна следовать определенной системе для каждой транзакции, поэтому необходима регулярная, заранее определенная сеть, чтобы обеспечить согласованность между командой тестирования, ИТ-инженерами и разработчиками. Многое нужно решить заранее. Вы должны разработать продукт, который будет иметь эти конкретные требования, в соответствии с тремя подходами ЦРУ, а именно конфиденциальность, целостность и простота использования. Так в чем его значение? Проверять Что такое триада ЦРУ в кибербезопасности?

Значение триады ЦРУ

Одним из основных принципов, лежащих в основе информационной безопасности, является триада ЦРУ. Вы можете думать об этом как о фиксированных статьях конституции. ИТ-специалист думает в соответствии с принципами, изложенными в триаде ЦРУ.

- конфиденциальностьЯвляется ли информация конфиденциальной? Необходимо использовать различные методы шифрования, чтобы предотвратить возможность использования данных при несанкционированном доступе.

- честностьНадлежащее хранение информации так же важно, как и сохранение ее конфиденциальности. Необходимо принимать меры против данных, которые изменяются несанкционированным образом.

- Доступность: Разумеется, данные должны быть доступны и всем, кто действительно нуждается в них! Важно иметь доступ не только к информации о программном обеспечении, но и к информации об оборудовании.

Защитите себя от киберпреступности

В результате растущих технологических разработок киберпреступность сегодня растет все более быстрыми темпами. Чтобы защитить себя от киберпреступников, необходимо быть в курсе последних событий и знать о важности ваших паролей и данных. Если у вас нет профессиональных знаний по этой теме, заручитесь поддержкой экспертов и примите во внимание данные рекомендации по безопасности данных.

Большинство используемых вами устройств содержат важную и конфиденциальную информацию о вас. Вы не хотите, чтобы какие-либо личные данные попали в чужие руки. Даже если на устройствах его нет, это потенциально может привести к физическому повреждению. Вот почему важно знать, как развивается киберпреступность и каковы ее траектории; Таким образом, вы можете предпринять некоторые шаги, чтобы защитить себя. Вы можете просмотреть сейчас Лучшие онлайн-курсы для начала карьеры в области кибербезопасности.