Согласно последним сообщениям, недавно исследователями из некоторых известных университетов было проведено совместное исследование, которое ясно показывает, что шаблон разблокировки Android можно легко взломать с помощью этого простого метода.

Взломайте любой графический ключ Android с помощью этого простого метода

Сонар (технология распространения звука) работает путем излучения акустических сигналов под водой, следовательно, это волны, которые распространяются в морской среде, и когда они ударяются о объект, они отражаются обратно, а затем возвращаются в исходную точку. Обычно подводная лодка или корабль просто интерпретируют сигналы и хранят записи дна только для того, чтобы распознавать потенциальные опасности.

Технология быстро развивалась во время Первой мировой войны и с годами совершенствовалась. Спустя столетие группа исследователей из Ланкастерского университета (Великобритания) и Линкопинга (Швеция) рассказала о взломе телефона Android с помощью кода разблокировки.

Для этого им сначала пришлось превратить телефон в гидролокатор. В этом нет ничего удивительного, если учесть, что смартфон излучает не звуковые волны, а радиоволны.

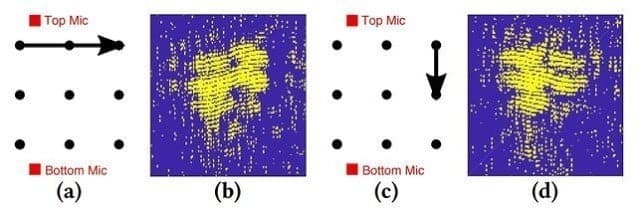

Таким образом, чтобы решить эту «проблему», исследователи посылают звуки (не слышимые для человека) через динамики и собирают (через микрофон) эхо, которое возникает, когда кто-то рисует на экране шаблон разблокировки. Данные отправляются на внешний сервер, где они настраиваются на машинное обучение (автообучение), и через несколько минут система возвращает пароль для входа в устройство Android.

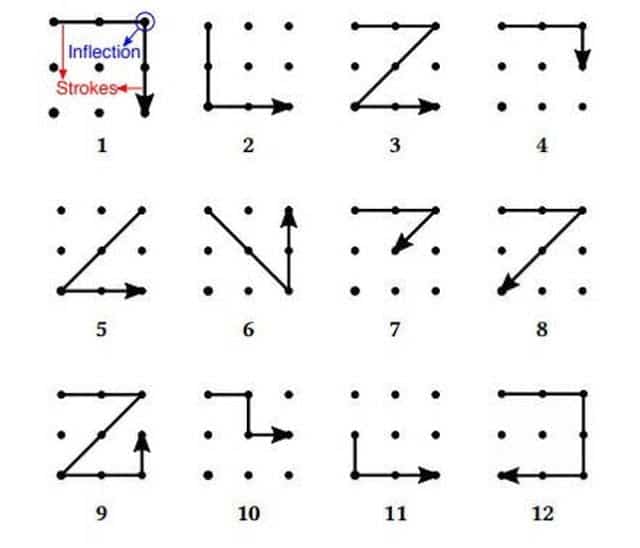

В шаблоне разблокировки 400000 12 возможных комбинаций. Исследователи из обоих университетов основывались на предыдущем исследовании, которое подтвердило, что после ввода всего 20 партий 12% Android-устройств, имеющихся в настоящее время на рынке, можно взломать. Отсюда они разработали и обучили sonarSnoop (название, которое они дали программе), имея четыре попытки угадать одну из этих XNUMX комбинаций. Для этого злоумышленник должен войти в телефон жертвы, как минимум, получить доступ к громкой связи и микрофону.

Только в августе прошлого года количество приложений, допускающих DDoS-атаки на другие устройства по всему миру, увеличилось более чем на 300 приложений на полках Google Play Store. В мае 2017 года группа независимых исследователей опубликовала, что в Play Store есть целых 234 приложения, требующих ввода в микрофон вашего телефона.

При проведении исследования «мы предположили, что вредоносная программа, которая считается хорошим приложением, была загружена на смартфон жертвы», - сообщил один из авторов исследования, опубликованного на arxiv.org.

Вредоносное ПО не обязано блокировать телефон, замедлять его работу или показывать постоянную рекламу, вам просто нужно получить доступ к микрофону и динамику. «Это не редкость для установленного и используемого приложения, более вероятно, что пользователь не заметит атаку», - говорит он.

После удара по интеллектуальному устройству динамики начинают издавать звуки с частотой от 18 до 20 кГц, в результате чего эхо нарастает каждый раз, когда жертва создает узор, а затем отражается от звуковых волн и создает эффект сонара.

По словам Bing, это не мгновенная технология, потому что «злоумышленник должен отслеживать серию блокирующих процессов». Даже если для построения графика требуется всего несколько секунд, анализ данных занимает гораздо больше времени: именно здесь начинается автоматическое обучение.

Последствия для Интернета вещей

«Это происходит после того, как данные сохранены и отправлены на удаленный сервер, управляемый злоумышленником», - продолжает исследователь. Здесь программное обеспечение обучается и улучшается перед лицом будущих атак.

Когда его спросили, пробовали ли они уже свой метод разблокировки сотовых телефонов, защищенных кодом разблокировки, Пэн ответил отрицательно. Вот почему он еще не тестировал его ни на одном iPhone от Apple. Впрочем, об айфонах технологического гиганта Apple не может быть и речи: год назад другой китайской команде исследователей удалось взломать их с помощью ультразвука.

Ибрагим Этхем Багчи, Утц Рёдиг и Джефф Ван - трое других исследователей, которые подписались на работу с Пенгом. Помимо того факта, что его метод осуществим и работает для обнаружения шаблонов разблокировки, эффекты вызывают еще большее беспокойство.

Сегодня нетрудно представить себе умные колонки, такие как Google Home или Amazon Echo, которые постоянно подключены к сети или через Интернет вещей, встроены в телевизоры, духовки, микроволновые печи, холодильники, часы работы и множество повседневных вещей.

«Если злоумышленник контролирует аудиосистему этих устройств, он может использовать их для наблюдения за пользователями (движения, позы, жесты и т. Д.). Следовательно, это будет иметь некоторые последствия для безопасности, которые необходимо учитывать », - заключает исследователь из Ланкастерского университета.

Ну что ты об этом думаешь? Просто поделитесь своими мнениями и мыслями в разделе комментариев ниже.