Muitos de nossos dispositivos eletrônicos migraram para a tecnologia sem fio para se comunicar ao longo dos anos. Em vez de fios longos e emaranhados de nosso mouse, teclado, fones de ouvido e alto-falantes, temos elementos sem fio fáceis de usar e convenientes que nos permitem aproveitar melhor a tecnologia.

Como muitos desses dispositivos sem fio contam com a tecnologia Bluetooth, a Bluetooth SIG (Bluetooth Technology Agency) adicionou uma variedade de protocolos de segurança, mantendo a conveniência e a confiabilidade. Verificar O que é a nova tecnologia Bluetooth 5.1 e como ela difere das versões anteriores?

O que torna a segurança Bluetooth possível são os métodos e algoritmos de criptografia inteligentes que foram fornecidos. Continue lendo se estiver interessado em saber como a segurança Bluetooth é projetada e usada para criptografia.

Bluetooth mais recente e privacidade de baixa energia

O Bluetooth Security visa fornecer protocolos padrão para dispositivos habilitados para Bluetooth em relação à autenticação, segurança, confidencialidade e privacidade, todos os quais usam criptografia. Está em uso desde 1998 e já tem muitas iterações.

Em 2010, com a crescente necessidade de uma melhor tecnologia sem fio de curto alcance, a Bluetooth SIG desenvolveu uma nova versão do Bluetooth — 4.0 Bluetooth. A diferença mais significativa entre as gerações mais antigas de Bluetooth e Bluetooth 4.0 é a adição de BLE (Bluetooth Low Energy).

Observe que o termo "baixa energia" em BLE não significa necessariamente que a tecnologia usa menos energia; Significa apenas que eles funcionam bem com dispositivos de baixa potência, como fones de ouvido sem fio, que têm capacidade mínima de bateria.

Como a maioria dos dispositivos está executando o Bluetooth 4.0 e posterior, discutiremos especificamente a combinação de design dessas versões mais recentes. Além disso, esta versão resolveu vários problemas de segurança das gerações anteriores do Bluetooth.

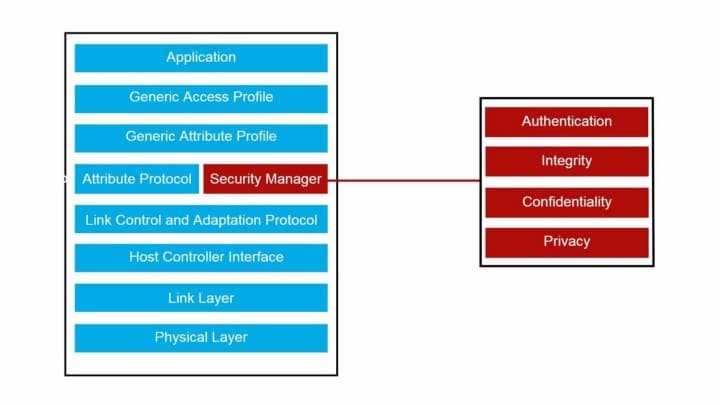

As versões atuais do Bluetooth atualmente usam o pacote BLE descrito abaixo:

Estamos interessados em uma parte da quarta camada da pilha conhecida como Security Manager, que trata de tudo relacionado à autenticação, segurança, confidencialidade e privacidade. Onde o Security Manager implementa seus próprios protocolos emparelhando e conectando dispositivos. Verificar Recurso Wi-Fi Direct: Transfira arquivos do Windows sem fio e mais rápido que o Bluetooth.

Métodos de emparelhamento fornecidos pelo BLE

O emparelhamento é parte integrante do gerenciamento da segurança do Bluetooth. Onde ele autentica o dispositivo ao qual você está se conectando se for o dispositivo pretendido e, em seguida, gera uma chave de criptografia para ambos os dispositivos usarem durante a sessão.

Seus dispositivos podem usar vários métodos de autenticação para garantir que você esteja conectado ao dispositivo pretendido. Esses métodos incluem:

- Ele apenas funciona: A maneira mais rápida e menos segura de passar chaves de criptografia para ambos os dispositivos.

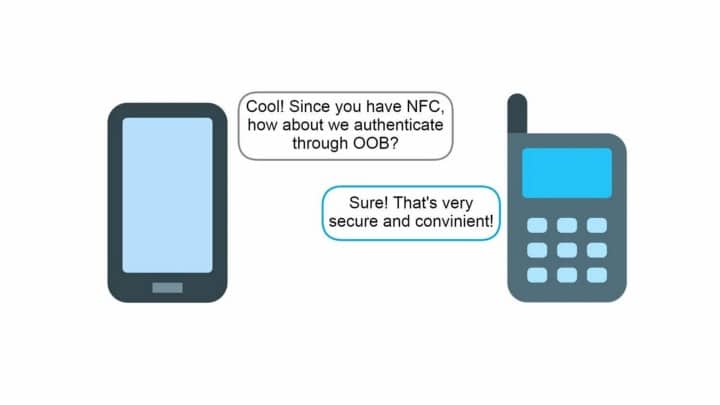

- OOB (Gerenciamento fora de banda): usa outros métodos de autenticação (além do Bluetooth) para enviar chaves de criptografia. Os exemplos incluem a conexão via NFC ou o uso da câmera do seu dispositivo para escanear um código QR na tela do outro dispositivo

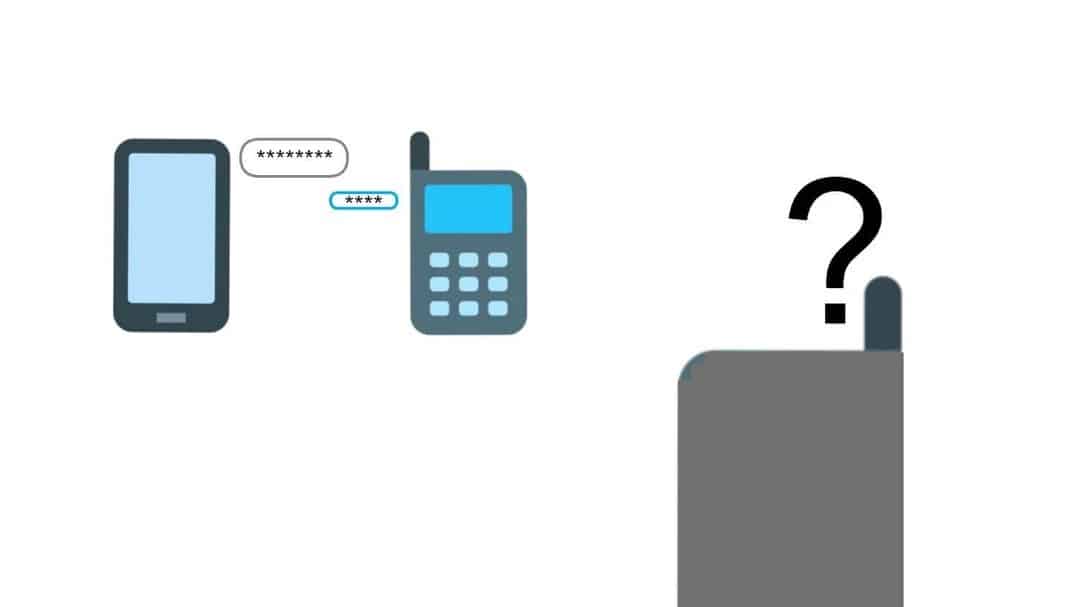

- chave de acesso: o usuário se autentica fornecendo a senha correta quando solicitado.

- comparação digital: Funciona como uma chave de acesso, mas os dispositivos enviam chaves de acesso automaticamente. O usuário só precisa confirmar se ambos os dispositivos possuem as mesmas chaves de acesso.

Algoritmos de chave de criptografia BLE

Agora que seus dispositivos autenticaram a identidade do dispositivo conectado. Em seguida, ele enviará as chaves de criptografia que seus dispositivos usarão para criptografar e descriptografar dados durante a sessão.

O gerenciamento de segurança do Bluetooth tem vários estágios nos quais diferentes algoritmos de chave de criptografia são usados para funcionar corretamente. Os algoritmos de chave de criptografia mais comuns usados pela versão mais recente do Bluetooth (4.0 e superior) podem ser os seguintes:

- chave simétrica: esse tipo de criptografia usa uma única chave para descriptografar hashes ou zeros.

- chave assimétrica: esse tipo de criptografia usa o que é conhecido como chave pública e chave privada. A chave pública é usada para criptografar os dados, enquanto a chave privada descriptografa os dados criptografados.

- codificação de curva elíptica (ECC): usa uma equação de curva elíptica para criar chaves muito mais curtas que chaves simétricas ou assimétricas, mas igualmente seguras.

- Padrão de criptografia avançada (AES): é uma cifra de bloco simétrica que abrange 128 bits.

Associação de gerenciamento de segurança e processo de vinculação

A camada de gerenciamento de segurança foi projetada para lidar com todas as coisas de segurança dentro do Bluetooth por meio do que é conhecido como processos de emparelhamento e vinculação. Sempre haverá um dispositivo mestre e um dispositivo escravo na conexão Bluetooth.

O dispositivo seguido é o dispositivo que procura por streaming de dispositivos habilitados para Bluetooth. Em contraste, um seguidor é um dispositivo que transmite sua localização para que todos saibam.

Um exemplo de relacionamento seguidor-seguidor seria seu telefone e um fone de ouvido sem fio. Seu telefone é o dispositivo seguido porque procura dispositivos Bluetooth, enquanto seu fone de ouvido sem fio é o seguido porque é aquele que transmite seus sinais para o telefone encontrar.

O processo de associação consiste nos dois primeiros dos três estágios do gerenciamento de segurança. O processo de emparelhamento envolve a conexão inicial dos dispositivos que tentam se conectar.

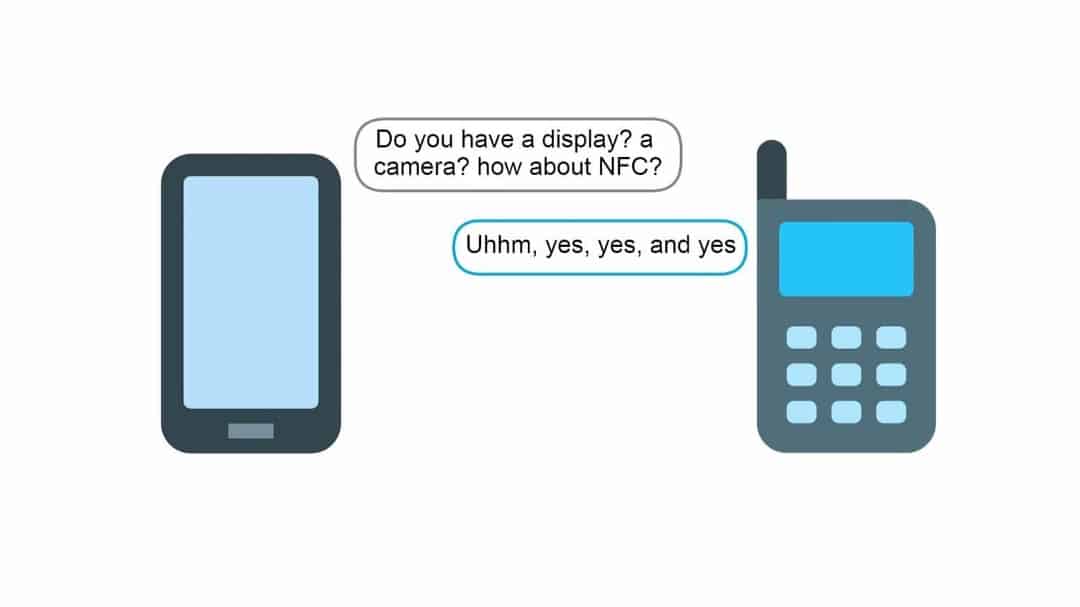

- Para o emparelhamento inicial, os dispositivos subordinados e dependentes compartilharão uma lista de recursos que cada dispositivo possui e a versão do Bluetooth em execução. Esses recursos incluirão se o dispositivo possui ou não uma tela, teclado, câmera e NFC.

- Depois de informar alguns deles sobre suas capacidades, os dispositivos dependentes e dependentes decidirão qual protocolo de segurança e algoritmos de criptografia usar.

- A criptografia combinada do emparelhamento inicial de ambos os dispositivos é conhecida como STK (Short Range Key). Como o nome sugere, STK será a chave de criptografia que os dispositivos escravo e escravo usarão até que a sessão termine.

- Quando ambos os dispositivos são emparelhados com sucesso, eles usam STK para criptografar todos os pacotes de dados que compartilham. E com a criptografia de dados, ninguém tentando monitorar sua sessão terá um STK para descriptografar os dados.

- O problema com o STK é que ele só é adequado para uma sessão. Ambos os dispositivos terão que manter o emparelhamento para criar um novo STK para cada sessão. Por esta razão, foi desenvolvida uma etapa adicional opcional chamada colagem.

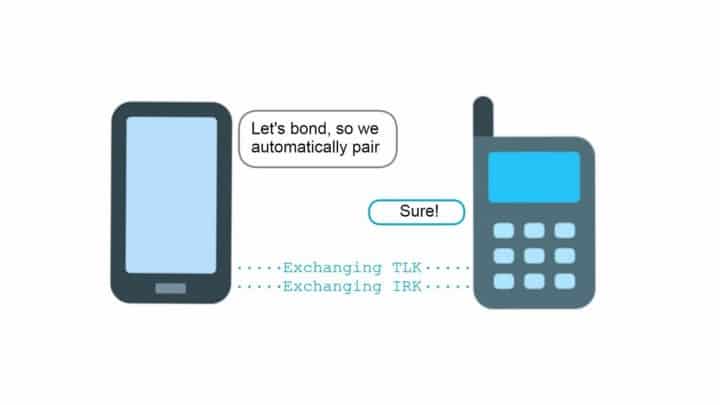

- O estágio de ligação é o terceiro estágio do gerenciamento de segurança do Bluetooth. É o prompt opcional que você recebe no seu dispositivo que pergunta se você confia no dispositivo emparelhado e deseja chamá-lo quando ele vir a transmissão do dispositivo.

- Como ambos os dispositivos já estão emparelhados (eles têm uma conexão segura por meio do STK), o processo de emparelhamento não exigirá mais verificações de segurança. O que esta etapa fará é gerar LTK (Chave de Longo Prazo) e IRK (Chave de Resolução de Identidade). Ambos os dispositivos usarão essas chaves para descriptografar os dados e identificar automaticamente seu dispositivo quando o Bluetooth estiver ativado.

- LTK é uma chave de criptografia semelhante ao STK que os dispositivos usam para criptografar e descriptografar dados. A diferença é que o LTK é gerado por meio de ECC em vez de AES-120 e é usado a longo prazo.

Para entender o IRK, vamos falar brevemente sobre o endereço MAC do Bluetooth. Todos os dispositivos habilitados para Bluetooth vêm com um NIC (Network Interface Controller). Cada NIC vem com um endereço MAC (Media Access Control) exclusivo. Você não pode alterar esses endereços MAC porque os endereços fornecidos são codificados estaticamente no hardware físico da NIC.

Embora você possa Falsificação de endereço MAC Usar um aplicativo dedicado, no entanto, não é uma opção viável quando você deseja que seu dispositivo seja reconhecido por dispositivos associados. Com isso em mente, a Bluetooth SIG adicionou um sistema IRK que permite que seu dispositivo seja reconhecido por dispositivos associados e seja desconhecido para dispositivos Bluetooth desconhecidos. Verificar Como obter som de melhor qualidade com fones de ouvido bluetooth com LDAC.

Mergulhe nos detalhes

O Bluetooth é uma mistura complexa de tecnologias que fornecem uma ampla gama de compatibilidade, conveniência e confiabilidade de dispositivos. A natureza do Bluetooth torna a segurança dessa tecnologia um tópico um tanto complicado.

Os pontos acima são simplificados e pretendem dar uma ideia geral de como funciona a criptografia e a segurança do Bluetooth. Esperamos que isso sirva como uma porta de entrada para que pessoas preocupadas com segurança se aprofundem no tópico e aprendam mais sobre o funcionamento interno do Bluetooth. Agora você pode visualizar Algumas razões pelas quais seu próximo carro precisa de Bluetooth.