Que Ataque de injeção de script, muitas vezes referido como execução remota de código (RCE), é um ataque cometido por invasores que têm a capacidade de injetar e executar código malicioso em um aplicativo; Ataque de injeção. Este código externo é capaz de comprometer a segurança dos dados, comprometendo a integridade do banco de dados ou propriedades privadas. Em muitos casos, eles podem ignorar o controle de autenticação, e esses ataques geralmente estão associados a aplicativos que dependem da entrada do usuário que desejam executar.

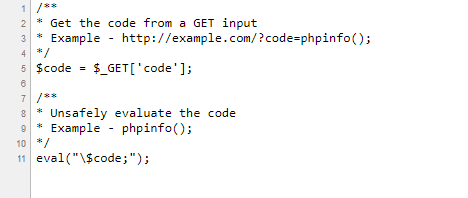

Em geral, os aplicativos são mais vulneráveis se o código for executado sem primeiro passar pela validação. Um caso simples de código vulnerável mostrado abaixo.

No exemplo acima, a página de informações do PHP é vulnerável e será exibida se a URL for http://example.com/?code=phpinfo (); Trabalho.

Como a interação do usuário com os aplicativos é uma necessidade no mundo online de hoje, a injeção de código cresceu e se tornou uma ameaça real para muitos recursos online.

Tipos de ataques de injeção de script

Existem basicamente quatro tipos de ataque de injeção de script: injeção de SQL, injeção de JavaScript, injeção de shell e avaliação dinâmica. Todos eles têm o mesmo princípio de funcionamento, ou seja, o código é injetado neles e executado pelas aplicações, mas os dois que irei focar são a injeção de SQL e a injeção de Script.

Como funciona a injeção de SQL

No caso de injeção de SQL, o ataque visa corromper uma consulta de banco de dados corporativo para produzir dados falsos. O invasor deve primeiro localizar a entrada do código dentro do aplicativo da Web de destino embutido na consulta SQL.

Este método só é eficaz se o aplicativo da web contiver a entrada do usuário incluída na instrução SQL. Uma carga útil (uma instrução SQL maliciosa) pode então ser inserida e executada no servidor de banco de dados.

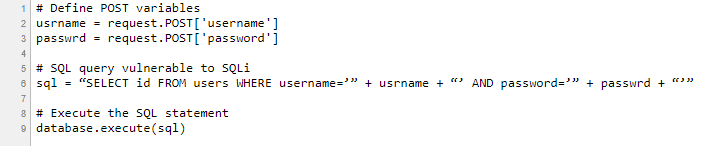

O seguinte código de pseudosservidor do lado do servidor é um exemplo simples de autenticação que pode estar sujeito à injeção de SQL.

No código acima, o invasor pode inserir uma carga útil que alterará a instrução SQL executada pelo servidor de banco de dados. Exemplo de configuração do campo de senha para:

password’ OR 1=1

Isso executa automaticamente a seguinte instrução no servidor de banco de dados:

SELECT id FROM users WHERE username=’username’ AND password=’password’ OR 1=1

O que a injeção SQL pode fazer

Este é o tipo mais comum de programação de injeção. Dado o fato de que SQL é a linguagem usada para processar dados armazenados em Relational Database Management Systems (RDBMS), um ataque usando a capacidade de fornecer e executar instruções SQL pode ser usado para acessar, modificar e até mesmo excluir dados.

Ele pode dar ao invasor o poder de ignorar a autenticação, divulgação total dos dados armazenados no banco de dados, contestar a integridade dos dados e causar problemas de rejeição, alterar saldos e cancelar transações.

Como evitar injeção de SQL

Existem algumas etapas para tornar seus aplicativos menos vulneráveis, mas antes de qualquer uma dessas etapas, é melhor assumir que todos os dados enviados pelo usuário são perigosos e que você não confia em nenhum deles. Então você pode considerar o seguinte:

- Desabilite o uso de SQL dinâmico - Isso significa que nenhuma consulta de banco de dados de entrada do usuário é criada. Se necessário, esterilize, verifique e saia dos valores antes de realizar uma consulta com os dados de entrada do usuário.

- Aproveite as vantagens de um firewall - o firewall de seu aplicativo da web (software ou aplicativo) ajudará a filtrar dados prejudiciais.

- Comprar um software melhor - isso simplesmente significa que o programador será responsável por verificar e corrigir os defeitos.

- Criptografe ou hash suas senhas e todos os outros dados confidenciais que você possui, isso deve incluir cadeias de conexão.

- Evite contatar seu banco de dados com contas de administrador premium, a menos que seja necessário.

Injeção de script

Essa vulnerabilidade de segurança é uma ameaça que permite que os invasores insiram diretamente código malicioso por meio de formulários da web de sites baseados em dados por meio de elementos da interface do usuário. Esse ataque costuma ser conhecido como script entre sites ou XSS. Sinais são considerados و و و و و و و هي الأكثر استهدافًا لحقن Script.

Como prevenir injeção de script

As etapas para evitar a injeção de script dependem do código de programação que você está usando. Em geral, você precisará de:

- Valide e higienize a entrada do usuário (ou seja, alguma forma de campo de entrada) removendo ou saindo de conteúdo potencialmente prejudicial

- Limpe strings de consulta em urls

- Valide e higienize todas as formas de dados, matrizes e objetos antes da implementação do servidor

Conclusão

Simplificando, é melhor prevenir do que remediar. Com novas atualizações de tecnologia, existem mais ameaças aos nossos sistemas. Para se manter atualizado, é importante que você tenha as correções e atualizações mais recentes e que mantenha as melhores práticas. Isso torna difícil ser vítima desses ataques maliciosos.