De acordo com os últimos relatórios, recentemente, um estudo conjunto foi conduzido por pesquisadores em algumas universidades conhecidas que mostra claramente que o padrão de desbloqueio do Android pode ser hackeado facilmente usando este método fácil.

Hackeie qualquer padrão de bloqueio do Android com este método fácil

O sonar (tecnologia de propagação de som) funciona emitindo sinais acústicos subaquáticos, portanto, são as ondas que se deslocam no meio marinho e quando se chocam com um objeto rebatem e voltam ao ponto de partida. Normalmente, um submarino ou navio simplesmente analisa os sinais e armazena o registro do fundo apenas para identificar perigos potenciais.

A tecnologia se desenvolveu rapidamente durante a Primeira Guerra Mundial e melhorou ao longo dos anos. Um século depois, uma equipe de pesquisadores da Lancaster University (Reino Unido) e Linkoping (Suécia) falou sobre hackear um telefone Android digitando via padrão de desbloqueio.

Para conseguir isso, eles primeiro tiveram que converter o telefone em um sonar. Não é surpreendente se levarmos em conta que o smartphone não emite ondas sonoras, mas sim ondas de rádio.

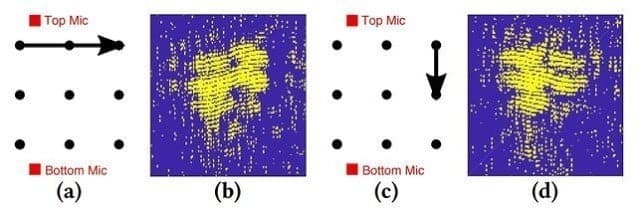

Assim, para resolver esse "problema", os pesquisadores enviam sons (inaudíveis para humanos) por meio de alto-falantes e coletam (pelo microfone) o eco que ocorre quando alguém desenha um padrão de desbloqueio na tela. Os dados são enviados para um servidor externo, onde são configurados em aprendizado de máquina (aprendizado automático) e, em poucos minutos, o sistema retorna a senha para a entrada no aparelho Android.

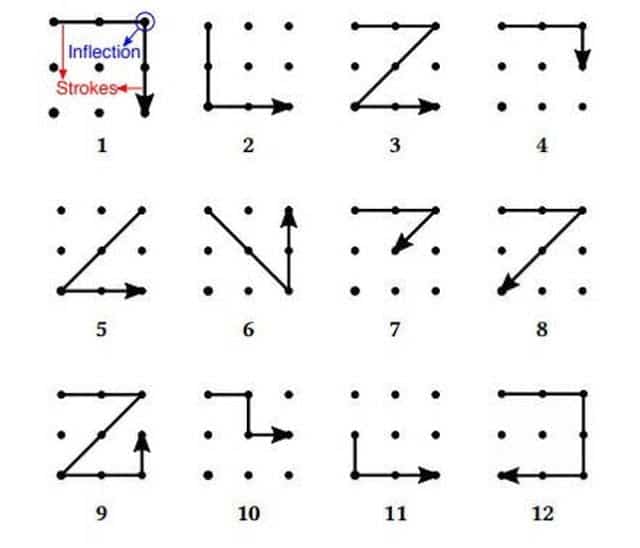

No modo de desbloqueio, existem 400000 combinações possíveis. Pesquisadores de ambas as universidades se basearam em um estudo anterior que garantiu que, ao entrar em apenas 12 grupos, 20% dos dispositivos Android atualmente no mercado podem ser hackeados. A partir daqui desenvolveram e treinaram o sonarSnoop (nome que deram ao programa), em fazer quatro tentativas de adivinhar um desses 12 grupos. Para isso, o atacante deve entrar no telefone da vítima, no mínimo, acessar o alto-falante e o microfone.

Só em agosto do ano passado, o número de aplicativos que permitiram ataques DDoS contra outros dispositivos ao redor do mundo aumentou em mais de 300 aplicativos nas prateleiras da Google Play Store. Em maio de 2017, uma equipe de pesquisadores independentes publicou que a Play Store tem até 234 aplicativos que exigem que você acesse o microfone de um telefone.

Para conduzir o estudo, “presumimos um malware que foi considerado um bom aplicativo que foi baixado no smartphone da vítima”, ele é um dos autores do estudo publicado em arxiv.org.

O malware não precisa bloquear o telefone, desacelerá-lo ou mostrar anúncios persistentes, ele só precisa acessar seu microfone e alto-falante. “Não é incomum para um aplicativo instalado e um usuário, é provável que o usuário não perceba o ataque”, afirma.

Uma vez que o dispositivo inteligente é atingido, os fones de ouvido começam a emitir sons em uma frequência que varia entre 18 e 20 kHz, de modo que o eco resultante aumenta toda vez que a vítima faz o padrão, então rebate nas ondas sonoras e ocorre o efeito sonar.

Não é uma técnica instantânea porque "o invasor precisa monitorar uma cadeia de operações de bloqueio", de acordo com o Bing. Mesmo que leve apenas alguns segundos para representá-lo, a análise dos dados é mais demorada: é aqui que o aprendizado automático começa.

Implicações para a Internet das Coisas

“Isso acontece depois que os dados são salvos e enviados a um servidor remoto controlado pelo invasor”, continua o pesquisador. É aqui que o programa é treinado e melhorado em face de ataques futuros.

Quando questionado se eles já tentaram seu método de desbloquear telefones celulares protegidos com o código de desbloqueio, Peng disse que não. Esta é a razão pela qual ele ainda não testou em nenhum iPhone da Apple. No entanto, os iPhones da gigante da tecnologia Apple não são impossíveis: outra equipe chinesa de pesquisadores conseguiu penetrá-los por meio de ultrassom há um ano.

Ibrahim Ethem Bagci, Utz Roedig e Jeff Van são os outros três pesquisadores que assinaram o trabalho com Peng. Além do fato de seu método ser viável e funcionar para revelar padrões de desbloqueio, os efeitos são ainda mais preocupantes.

Hoje não é difícil pensar em alto-falantes inteligentes como o Google Home ou um Amazon Echo permanentemente conectado, embutido em televisores, fornos, micro-ondas, geladeiras, horas de trabalho e uma série de coisas do dia a dia.

“Se um invasor controla o sistema de áudio desses dispositivos, ele pode usá-los para monitorar os usuários (movimentos, posturas, gestos etc.). Portanto, isso terá algumas implicações de segurança que devem ser levadas em consideração ”, finaliza o pesquisador da Lancaster University.

Bem, o que você acha disso? Simplesmente compartilhe todas as suas opiniões e pensamentos na seção de comentários abaixo.