als je wilt Houd uw surfen op het web privé Uw, u kunt de modus gebruiken Incognito browsen in Chrome , EnFirefox privé browsen , EnInPrivate-modus in Microsoft Edge , enzovoort. terwijl Dit voorkomt dat andere mensen die uw computer gebruiken om uw browsegeschiedenis te bekijken, maar dit verhindert uw internetprovider niet om Controleer de websites die u bezoekt. Misschien wil je - om welke reden dan ook - meer op internet surfen Anoniem En dat is precies wat Tor Browser biedt.

Tor, wat staat voor The Onion Router, biedt meerdere beschermingsniveaus om ervoor te zorgen dat uw online activiteiten, locatie en identiteit vertrouwelijk worden behandeld.

Elke dag wenden duizenden mensen zich tot Tor-netwerk om hun privacy te verbeteren op het internet. Van professionele internetters tot mensen die onder een dictatuur leven, deze gebruikers gebruiken uienrouting om hun surfgedrag geheim te houden.

Maar wat is Tor en hoe beschermt de Onion Router mensen tegen nieuwsgierige blikken?

Wat is "Tor"?

De term "Tor" staat voor: Tor Project Het is een non-profitorganisatie die financiering ontvangt van de Amerikaanse overheid. De primaire focus van het Tor-project is vertrouwelijkheid; Het verbetert het vermogen van mensen om op internet te surfen en te spreken zonder overheidscensuur. De meest prominente producten van Tor Project zijn: Tor .netwerk , die de privacy handhaaft door de zogenaamde "uienrouting".

Mensen communiceren met het Tor-netwerk via de Tor-browser. Dit is een aangepaste versie van Firefox waarmee mensen het Tor-netwerk kunnen gebruiken. Je hebt geen speciale add-ons of tools nodig om met Tor Browser te browsen, zodat iedereen het kan gebruiken zonder te weten hoe het werkt.

Hoe werkt de Uienrouter?

Tor gebruikt uienrouting om zijn gebruikers privé te houden, maar hoe werkt het?

Om beter te begrijpen hoe uienroutering werkt, laten we zeggen dat u een item naar iemand wilt verzenden, maar dat u niet wilt dat iemand weet dat u het was die het heeft verzonden. Je wilt niet eens dat de koerier weet dat je specifiek een item naar deze persoon hebt gestuurd.

Verzend items met lagen veilig

Om dit te bereiken, huur je eerst drie koeriers in - laten we ze koerier A, B en C noemen. Je vertelt elk van hen dat ze een kist en een sleutel zullen ontvangen om deze te ontgrendelen. Wanneer hij bij de kist komt, moet hij deze openen met zijn sleutel en het item eruit halen. Het item wordt doorgestuurd naar de koeriersbestemming.

Vervolgens kunt u het item dat u wilt verzenden meenemen en naar de ontvanger verwerken. Je kunt dit in de kluis doen, op slot doen en dan een adres typen C. vervoerder op hem. U kunt de kluis in een grotere doos plaatsen, deze op slot doen en vervolgens een adres schrijven B. vervoerder op hem . Ten slotte kunt u de dubbele lock-box in een grotere box plaatsen en op slot doen.

Nu heb je een Russische nestpop met een kluis in een kist met een slot geplaatst, die ook in een kist met een slot zit. Laten we voor de duidelijkheid de grootste kist noemen Kluis A , En Kluis B gemiddelde grootte, en Kluis C kleinste. Voor de laatste stap stuur je een sleutel Kluis A naar mij A. drager , een sleutel Kluis B naar mij B. vervoerder sleutel Kluis C naar mij C. vervoerder.

Dan geef je Kluis A naar mij A. drager. sta op A. drager Ontgrendel het om te detecteren Kluis B , die is gericht aan B. vervoerder. A. drager overhandig dit aan B. vervoerder. dan , B. vervoerder Opent Kluis B Detecteren Kluis C , gericht aan C. vervoerder.

B. vervoerder overhandig het aan C. vervoerder. C. vervoerder Opent Kluis C Om het gerichte element te detecteren, dat het aflevert C. vervoerder voor de ontvanger.

Hoe beveiligt deze methode u?

Het beste van deze methode is dat geen enkele vector het volledige verhaal heeft. Een koerier kan niet concluderen dat je een artikel naar je ontvanger hebt gestuurd.

- Vervoerder A weet dat je een item hebt verzonden, maar weet niet wie de uiteindelijke ontvanger is.

- Vervoerder B weet dat het een kluis is, maar heeft geen idee wie (u) het heeft verzonden of waar het naartoe gaat (de ontvanger).

- Vervoerder C weet welk item is verzonden en naar wie het is verzonden, maar niet wie het oorspronkelijk heeft verzonden.

Hoe beschermt deze methode je tegen spionnen?

Na deze methode vaak genoeg te hebben gebruikt, wil een nieuwsgierige organisatie weten wat er aan de hand is. Dus stellen ze enkele koeriers aan als spionnen om weer te weten wie de dozen verzendt en wie ze ontvangt. Helaas, de volgende keer dat u de lockbox-methode gebruikt, zullen de twee dragers de spionnen zijn!

Geen paniek, dit systeem is bestand tegen opdringerige koeriers.

- Als vervoerder A en B spionnen zijn, weten ze dat u een bezorgopdracht hebt verzonden, maar niet naar wie u verzendt.

- Evenzo, als vervoerder B en C de spionnen zijn, weten ze wat er in de doos zit en wie de ontvanger is, maar niet wie het heeft verzonden.

- De gevaarlijkste combinatie is als A en C spionnen zijn. Ze weten dat je een doos met A hebt verzonden, en dan sturen ze het naar B. Vervoerder C weet dat ze een doos van B hebben ontvangen, dus ze kennen de uiteindelijke ontvanger. Echter, omdat noch A noch C concrete aanwijzingen hebben dat de ontvangen kluis A dezelfde is als de kluis C die is afgehandeld, kent alleen vervoerder B deze informatie.

In een realistisch scenario is het derde geval natuurlijk gemakkelijk te doorbreken. De organisatie gaat alleen naar de excentriekeling die brievenbussen blijft sturen op het postkantoor.

Maar wat als duizenden mensen dezelfde methode zouden gebruiken? Op dit punt moeten de spionnen in A en C vertrouwen op timing. Als A de kluis van u aflevert bij B, en B de volgende dag de kluis bij C aflevert, wordt vermoed dat A en C in uw keten zitten. Eén geval is niet genoeg, dus ze moeten kijken of het patroon meerdere keren wordt herhaald voordat het kan worden bevestigd.

Risico van het verzenden van gevoelige informatie

Er is nog een probleem met het feit dat vervoerder C de spion is. Onthoud ook dat koerier C het item identificeert dat u verzendt. Dit betekent dat u geen informatie over uzelf via het lockbox-systeem moet verzenden, anders kan vervoerder C de gegevens verzamelen.

De beste manier om het lekken van gevoelige informatie te voorkomen, is door provider C in de eerste plaats niet te vertrouwen. U kunt echter ook samen met de ontvanger naar een coderingssleutel zoeken, zodat u gecodeerde berichten kunt verzenden zonder spionage.

Hoe verhoudt dit zich tot Uienroutering?

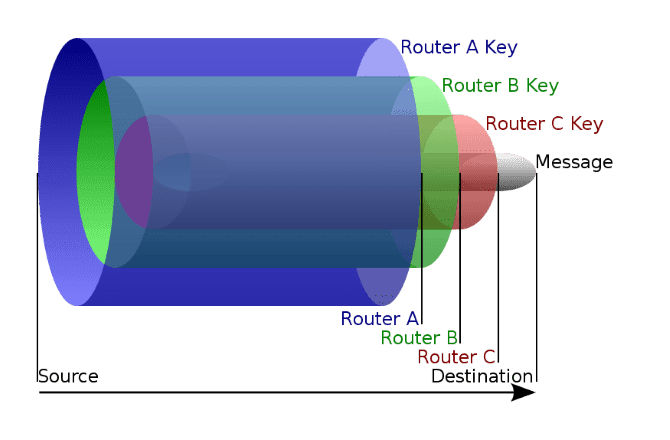

Zo werkt uienrouting. Uien worden gerouteerd wanneer een gegevenspakket wordt beschermd door drie coderingslagen. Het zijn deze lagen die Onion Routing zijn naam geven - zoals lagen uien.

Wanneer een pakket via uienroutering wordt verzonden, gaat het door drie punten; Ingangs-, midden- en uitgangsknooppunt. Dit zijn de drie vervoerders in het bovenstaande voorbeeld. Elk knooppunt weet alleen hoe zijn specifieke laag moet worden gedecodeerd, die aangeeft waar het pakket vervolgens naartoe moet worden gestuurd.

Je zou je kunnen voorstellen dat Tor alle knooppunten in zijn netwerk bezit, maar dat is niet het geval! Het hebben van één bedrijf dat alle knooppunten beheert, betekent dat ze niet privé zijn. Het bedrijf kan de pakketten vrij volgen terwijl ze reizen, waardoor ze het hele spel hebben. Als zodanig wordt het Tor-netwerk gerund door vrijwilligers van over de hele wereld. Dit zijn meestal privacyadvocaten die het Tor-netwerk willen helpen versterken.

Wanneer Tor Browser actief is, selecteert het willekeurig drie van deze vrijwilligersservers om voor elk knooppunt te werken. Het geeft elke server een sleutel om zijn eigen coderingslaag te decoderen, net als de sleutels van de vakken in het bovenstaande voorbeeld. Vervolgens versleutelt de browser zijn gegevens met drie beschermingslagen en geeft deze door aan deze knooppunten.

Zwakke punten van uienrouting

Er zijn organisaties die een hekel hebben aan wat Tor doet. Deze groepen treden vaak op als vrijwilligers en plaatsen servers op het Tor-netwerk in de hoop het verkeer te analyseren. Echter, vergelijkbaar met het bovenstaande voorbeeld, kan het Tor-netwerk tot op zekere hoogte spionnen weerstaan.

Als de twee entry- en exit-knooppunten eigendom zijn van de spionageorganisatie, kunnen ze uw activiteit tot op zekere hoogte volgen. Ze zien de gegevens die naar het Entry-knooppunt zijn verzonden en sommige gegevens verlaten het Exit-knooppunt naar zijn bestemming. Als de organisatie de tijd die het kost in de gaten houdt, kan ze het verkeer in theorie aan jou koppelen. Als zodanig, hoewel het extreem moeilijk is om iemand op het Tor-netwerk te volgen, is het niet onmogelijk.

Gelukkig heeft de organisatie geluk nodig om dat te doen. Op het moment van schrijven werd gemeld Tor-metriek Dat er zo'n 5000 servers in gebruik zijn. Tor Browser zal er willekeurig drie kiezen wanneer ze zijn verbonden, waardoor het voor de organisatie moeilijk wordt om u specifiek te targeten.

Bovendien, sommige VPN-gebruikers Voordat u contact opneemt met Tor. Op deze manier zullen eventuele spionnen op het Tor-netwerk de gebruiker dus terugleiden naar hun VPN-provider. Als de gebruiker Gebruikt een VPN die privacy respecteert , zullen de spionnen verre van het geluk zijn waarnaar ze op zoek zijn.

Het andere punt dat hierboven is gemaakt, is dat u Onion Routing niet kunt vertrouwen om privé-informatie te verzenden. Dit komt omdat vervoerder C (het exit-knooppunt) kan zien wat u verzendt. Als hij een spion is, kan hij het netwerk gebruiken om informatie te verzamelen. Gelukkig zijn er manieren om je te beschermen tegen een kwaadaardig exit-knooppunt, zoals het gebruik van alleen HTTPS.

Toegang krijgen tot het Tor-netwerk

Toegang krijgen tot het Tor-netwerk is eenvoudig. op bezoek komen Tor Browser Downloadpagina en installeer het op uw systeem. Gebruik het dan alsof het uw gewone browser is. Je zult merken dat dingen wat langzamer laden. Dit komt omdat uw verkeer door de drie knooppunten zal gaan; Net zoals het verzenden van een item via drie vervoerders langzamer is dan het rechtstreeks verzenden. Browsen zal echter zeer veilig zijn en het zal moeilijk zijn voor mensen om u te volgen.

Het is ook handig om te leren Beste tips voor het gebruik van Tor Browser , zodat u het beste uit uw browse-ervaring kunt halen.

Uw privacy online beveiligen

Het Tor-netwerk is een geweldige tool voor iedereen die anoniem wil blijven. Dankzij technologie uien routering Het is erg moeilijk voor iemand om uw surfgedrag door te geven. Het beste van alles is dat toegang tot dit netwerk net zo eenvoudig is als het gebruik van Firefox!

Als je veiliger wilt blijven, zorg er dan voor dat je Gratis VPN-service voor meer privacy.