Ethisch hacken is het beoordelen van de veiligheid van een systeem of netwerk door een cybercriminele aanval te simuleren. Penetratietesten zijn bedoeld om kwetsbaarheden in een systeem of netwerk te identificeren en op te lossen voordat een kwaadwillende aanvaller deze kan misbruiken.

Er bestaat niet zoiets als een veilig systeem dat volledig immuun is voor verschillende bedreigingen. Penetratietesten, afgekort Pentesting, is een gespecialiseerde testprocedure waarbij alle bouwstenen van een informatiesysteem worden onderzocht, geëvalueerd en gehard tegen mogelijke cyberaanvallen. Bedrijven gebruiken bug bounty-programma's om beveiligingsfouten in hun systemen op te sporen. Een cyberbeveiligingsprofessional of ethische hacker is een deskundige penetratietester die legaal organisatorische fouten detecteert met behulp van bug bounty-systemen. Dus hoe werkt dit proces? Verifiëren Vergelijking van cyberbeveiliging en ethisch hacken: wat is het verschil tussen beide?

1. Verzamelen en volgen van negatieve informatie

In de eerste fase van penetratietesten en foutidentificatie moet de tester informatie verzamelen over het doelsysteem. Aangezien er te veel aanvals- en bedreigingsmethoden zijn, moeten penetratietesten prioriteit krijgen op basis van de verzamelde informatie om de meest geschikte manier te bepalen om toegang te krijgen tot het doelsysteem.

Deze stap omvat het extraheren van waardevolle details over de infrastructuur, zoals domeinnamen, netwerkblokken, routers en IP-adressen binnen het bereik. Bovendien moet alle relevante informatie worden verzameld die het succes van de aanval zou kunnen bevestigen, zoals werknemersgegevens en telefoonnummers.

Gegevens die in deze fase uit open bronnen zijn verkregen, kunnen verrassend belangrijke details opleveren. Om dit te bereiken, moet een ethische hacker gebruik maken van verschillende bronnen, met bijzondere aandacht voor de website en sociale mediaplatforms van de doelorganisatie. Door deze informatie nauwkeurig te verzamelen, legt de tester de basis voor een lonende onderneming door succesvolle foutdetectie.

De meeste organisaties leggen echter andere regels op voor penetratietesten om bugpremies te krijgen. Het is wettelijk verplicht om niet van deze regels af te wijken.

2. Actieve informatieverzameling en onderzoek

Penetratietesten detecteren actieve en inactieve apparaten die binnen het IP-bereik werken, meestal door passieve optelling tijdens de foutbeloningsfase. Met behulp van de informatie die tijdens deze passieve batch is verkregen, moet de penetratietester het pad bepalen: hij moet prioriteiten stellen en precies bepalen welke tests nodig zijn.

Tijdens deze fase moet de hacker informatie verkrijgen over het besturingssysteem (OS), open poorten, services en hun versie-informatie op live systemen.

Bovendien, als de organisatie die de bugbounty aanbiedt legaal toestaat dat de penetratietester het netwerkverkeer controleert, kan kritieke informatie over de systeeminfrastructuur worden verzameld, in ieder geval voor zover mogelijk. De meeste organisaties zijn echter niet bereid om deze toestemming te verlenen. Penetratietesten mogen in dat geval niet verder gaan dan de regels. Verifiëren Beste penetratietesttools voor cyberbeveiligingsprofessionals.

3. Analyse- en teststap

Op dit punt probeert de penetratietester, nadat hij weet hoe de doeltoepassing reageert op verschillende hackpogingen, actieve verbindingen tot stand te brengen met de systemen die hij actief vindt en probeert hij directe vragen te stellen. Met andere woorden, dit is het stadium waarin de ethische hacker interageert met het doelsysteem door actief gebruik te maken van diensten als FTP, Netcat en Telnet.

Hoewel het in dit stadium niet lukt, is het belangrijkste doel hier om de gegevens die zijn verkregen in de stappen voor het verzamelen van informatie te testen en er aantekeningen over te maken.

4. Poging tot manipuleren en uitbuiten

De penetratietester combineert alle gegevens die tijdens eerdere operaties zijn verzameld met één doel: proberen toegang te krijgen tot het doelsysteem op dezelfde manier als een echte, kwaadwillende hacker. Daarom is deze stap zo belangrijk. Want terwijl een bug bounty-programma wordt ontworpen, moet een penetratietester denken als een cybercrimineel.

Op dit moment probeert de penetratietester het systeem te infiltreren met behulp van het besturingssysteem dat op het doelsysteem draait, de open poorten, de services die op deze poorten draaien en de exploitmethoden die kunnen worden toegepast in het licht van hun versies. Omdat portals en webgebaseerde applicaties uit veel code en veel bibliotheken bestaan, is er meer ruimte voor een kwaadwillende hacker om ze aan te vallen. In dit opzicht moet een goede penetratietester alle mogelijkheden overwegen en alle mogelijke aanvalsvectoren implementeren die in de regels zijn toegestaan.

Het vereist serieuze expertise en ervaring om succesvol en flexibel gebruik te kunnen maken van bestaande exploitmethoden, zonder het systeem te schaden en zonder sporen na te laten tijdens het systeemovernameproces. Deze fase van penetratietesten is dus de meest kritieke stap. voor teams om in te grijpen Forensisch computergebruik Bij een mogelijke aanval moet de cyberaanvaller de achtergelaten sporen opsporen.

5. Probeer het privilege te escaleren

Een systeem is zo sterk als de zwakste schakel. Als een ethische hacker toegang krijgt tot een systeem, logt hij meestal in op het systeem als een low-power gebruiker. Op dit moment moet de penetratietester gemachtigd zijn op beheerdersniveau om kwetsbaarheden in het besturingssysteem of de omgeving te misbruiken.

Vervolgens moet het ernaar streven om andere machines in de netwerkomgeving over te nemen met deze extra privileges die het heeft verkregen, en uiteindelijk de privileges van een gebruiker op een hoger niveau, zoals domeinbeheerder of databasebeheerder.

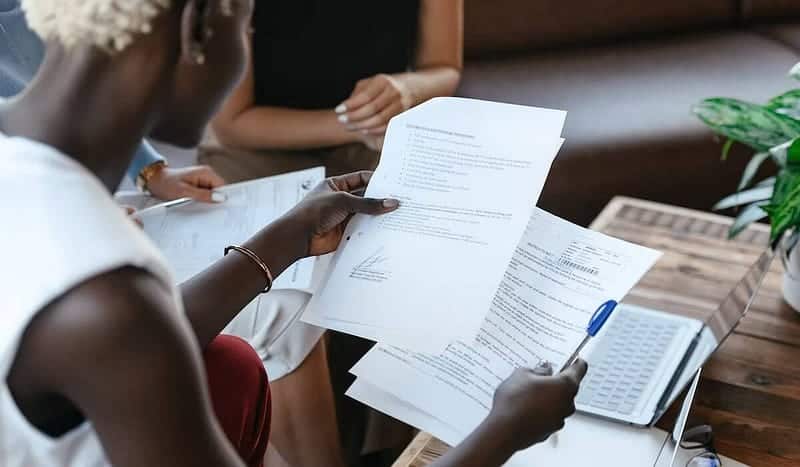

6. Rapportage en presentatie

Wanneer de penetratietesten en bug bounty-stappen zijn voltooid, moet de penetratietester of bugjager de beveiligingskwetsbaarheden die hij in het doelsysteem heeft ontdekt, de genomen stappen en hoe hij deze kwetsbaarheden in de organisatie kon misbruiken, in een gedetailleerd overzicht presenteren. rapport. Dit moet informatie bevatten zoals screenshots, codevoorbeelden, aanvalsfasen en wat de kwetsbaarheid zou kunnen veroorzaken.

Het eindverslag moet ook een oplossingsvoorstel bevatten voor het overbruggen van elke beveiligingskloof. De gevoeligheid en onafhankelijkheid van penetratietesten moet een mysterie blijven. Een ethische hacker mag nooit vertrouwelijke informatie die op dit moment is verkregen, delen en mag deze informatie nooit misbruiken door valse informatie te verstrekken, aangezien dit over het algemeen illegaal is. Verifiëren Wat is Penetration Testing as a Service (PTaaS) en heb je het nodig?

Waarom is penetratietesten belangrijk?

Het uiteindelijke doel van penetratietesten is om te onthullen hoe veilig de systeeminfrastructuur is vanuit het perspectief van de aanvaller en eventuele beveiligingslekken te dichten. Naast het identificeren van zwakheden in de beveiligingspositie van de organisatie, meet het ook de toereikendheid van het beveiligingsbeleid, test het bewustzijn van werknemers van beveiligingskwesties en bepaalt het in hoeverre bedrijfsactiviteiten cyberbeveiligingsprincipes implementeren.

Penetratietesten worden steeds belangrijker. Voor beveiligingsanalyse in bedrijfsinfrastructuur en persoonlijke toepassingen is het essentieel om de ondersteuning te hebben van gecertificeerde ethische penetratietesters. U kunt nu bekijken Hoe kunt u Internet of Things (IoT) Penetration Testing gebruiken om uw privacy te beschermen?