Windows 10 هو نظام تشغيل Windows آمن كما كان من أي وقت مضى. مع تدفق مستمر من التحديثات التلقائية (حتى إذا كانت تأتي مع نصيبها العادل من المشاكل) ، مع واحد من أفضل مجموعات أمان الكمبيوتر المضمنة فيه ، فمن الإنصاف القول إنه لا يوجد لديك ما يدعو للقلق بشكل عام عندما تقوم باستخدام نظام التشغيل.

ولكن هذا لا يعني أنه يجب عليك أن تكون راضيًا عن نفسك ، والبقاء على علم بتهديدات الأمان الموجودة في Windows 10 هو أفضل طريقة لتفاديها. فيما يلي بعض من الثغرات الأمنية لـ Windows الشديدة التي تستمر في التأثير على المستخدمين اليوم.

CVE-2017-11882: Microsoft Office 2016

تم نشر هذا الإصدار في عام 2017 ، لكن القلق كان موجودًا لمدة 17 عامًا حتى هذه النقطة!

حيث يتم إستغلال ثغرة أمنية في Microsoft Office للاستيلاء على جهاز الكمبيوتر الخاص بك من أجل تعدين العملة المشفرة ، وهجمات DDoS ، وغيرها من الأغراض الشائنة. لا يمكن أن يؤثر عليك ببساطة من خلال امتلاك Microsoft Office. من أجل تعريض جهاز الكمبيوتر الخاص بك للهجوم ، ستحتاج إلى فتح ملف ضار يمثل وثيقة من وثائق Microsoft Office. بمجرد فتحها ، ينفذ النص البرمجي Powershell الذي يصيب جهاز الكمبيوتر الخاص بك.

عاودت Microsoft تصحيح هذه الثغرة مرة أخرى في عام 2017 ، لذا يجب أن يكون مستخدمو Windows 7 إلى Windows 10 المحدثين آمنين. إذا كنت تستخدم نظام تشغيل Windows أقدم ، فقد تكون في خطر. لذا قم بتحديث وعدم تنزيل أي من تلك الملفات المراوغة.

CVE-2018-8174: Internet Explorer

تكمن مشكلة عدم الحصانة هذه ، التي يطلق عليها اسم Double Kill ، في برنامج Microsoft VBScript ، ويمكن تنفيذها بنفسها من خلال متصفح الإنترنت Internet Explorer ، Microsoft Internet Explorer. يمكن أن تعمل على أي إصدار من Windows ، على الرغم من أنه في مايو 2018 قامت Microsoft بتصحيحها على أنظمة التشغيل التي لا تزال تدعمها.

يستغل Double Kill خطأ في vbscript.dll ، والذي يتيح للمهاجم الدخول إلى الذاكرة الافتراضية للكمبيوتر. يُعرف هذا باسم ثغرة الاستخدام (UAF) ، والتي يمكنها تنفيذ التعليمات البرمجية الضارة عن بُعد نظرًا لحقيقة أنها تكتسب إمكانية الوصول للقراءة / الكتابة إلى الذاكرة الافتراضية لجهاز الكمبيوتر الخاص بك.

نحتاج أن نقول أنه لا ينبغي لأحد أن يستخدم Internet Explorer في هذه المرحلة ، على أي حال؟

CVE-2016-0189: Internet Explorer

إذا تحدثنا عن ذلك ، فهناك ثغرة أمنية أقدم تكمن في متصفح Microsoft الذي تم إهماله. انتشرت هذه الثغرة في عام 2016 عندما تم استخدامها لمهاجمة عدد من المنظمات في كوريا الجنوبية.

على غرار مشكلة عدم الحصانة الأخيرة ، يستغل هذا خطأ في ملف VBScript.dll غير محدث في Windows. ما يثير السرور بشكل خاص حول هذا الملف هو أنه لا يتطلب بالضرورة تنزيل ملف ولكنه قد يصيب جهاز الكمبيوتر الخاص بك بالفعل إذا انتهى بك الأمر إلى موقع ويب معرض للخطر (عادةً ما يتم إعادة توجيهك من موقع شرعي تم اختراقه).

تم إصلاح مشكلة عدم الحصانة في IE 9 و 10 و 11 ، لكنها تظل وسيلة هجوم بارزة بشكل مقلق بسبب عدم قيام المستخدمين بتحديث المستعرضات الخاصة بهم.

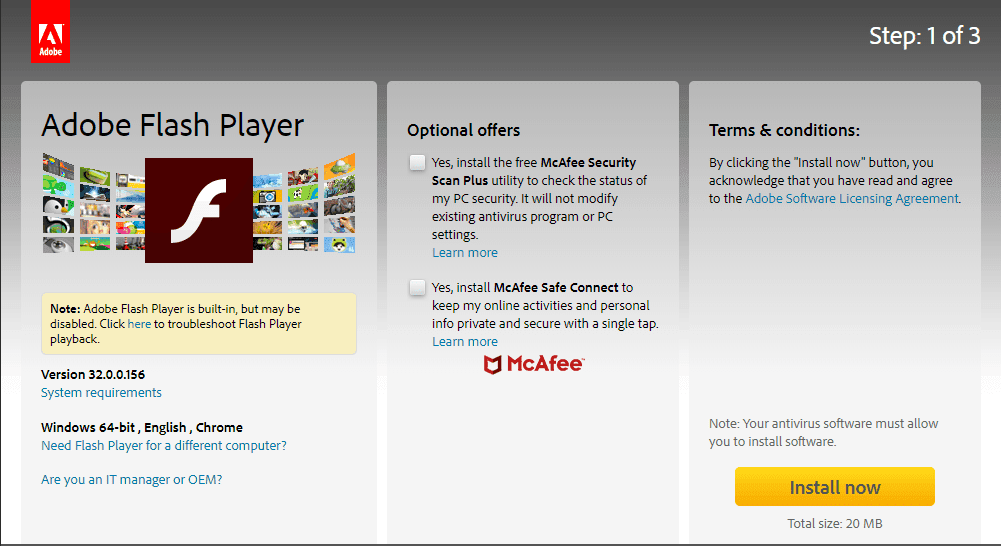

CVE-2018-4878: Adobe Flash

نقطة ضعف أخرى في UAF خطيرة ، تم الكشف عن هذا في أوائل عام 2018 وتتواجد في برنامج Adobe Flash Player غير المعروف تاريخياً (قبل الإصدار 28.0.0.161). مثل نقاط الضعف في UAF الأخرى ، يمكن لهذه المشكلة أن تمنح المهاجم تنفيذ تعليمات برمجية تعسفية ، والتي تتيح له بشكل أساسي تنفيذ الأوامر الضارة على نظامك.

إذن ما الذي يجب أن تبحث عنه؟ حجب المواقع ذات محتوى الفلاش ورسائل البريد الإلكتروني التي تطلب منك مشاهدة مقاطع الفيديو بتنسيق Flash. تم تصحيح هذا بواسطة Adobe بعد فترة وجيزة من اكتشافها ، لكنها لا تزال تستخدم على نطاق واسع في مجموعات Exploit ، مما يدل على حقيقة أنه لا تزال يحقق نتائج للمهاجمين.

الدرس هنا هو الحفاظ على تحديث برنامج Adobe Flash Player دائمًا.

الخلاصة

هذه مجرد بعض الثغرات الأمنية الرئيسية في نظام التشغيل Windows 10 والتي يجب أن تكون حذراً منها. الشيء المهم هو عدم الذعر لأنه طالما حافظت على تحديث نظام التشغيل والبرامج الخاصة بك وعدم استخدام برامج قديمة للغاية مثل Internet Explorer ، يجب أن تكون على ما يرام. بالطبع ، هناك العديد من الثغرات الأمنية الأصغر في نظام التشغيل Windows 10 ، لكن هناك فرصة ضئيلة فقط لأن يهتموا بك أو يستهدفوك.

إذا كنت تصر على مواكبة آخر التهديدات ، يمكنك القيام بذلك على CVE Details.