Le password sono una barriera per gli hacker che accedono ai tuoi account, motivo per cui i criminali informatici sono così desiderosi di prenderle di mira. Il cracking delle password è molto popolare, ma qui è possibile utilizzare più di un metodo.

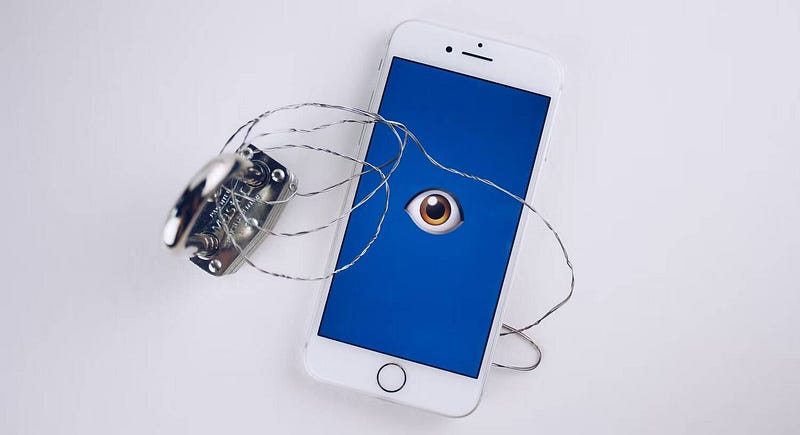

Quindi, quali sono i modi in cui una password può essere violata e puoi evitarli? Verificare Come il tuo telefono può essere violato da remoto e cosa puoi fare per prevenirlo.

Che cos'è una violazione della password?

Le tecniche di cracking delle password vengono utilizzate per rivelare le password degli utenti in modo che i loro vari account possano essere violati dai criminali informatici.

Molti dei nostri account, come quelli utilizzati per operazioni bancarie, socializzazione, acquisti e lavoro, sono protetti da password, quindi non sorprende che gli hacker vogliano mettere le mani su questi dati.

Devi conoscere l'hack della password. Utilizzando vari metodi, un utente malintenzionato ha l'opportunità di rivelare la tua vera password e dargli accesso al tuo account se ha anche il tuo indirizzo e-mail o nome utente (che può essere molto facile da ottenere).

A seconda della complessità della password che usi, può rompersi ovunque da pochi secondi a milioni di anni. Le password semplici sono ovviamente più facili da decifrare, quindi è importante strutturare la tua password in modo efficace per allontanare gli hacker (di cui parleremo più avanti).

L'hacking delle password è il processo attraverso il quale si accede alle password dai dati archiviati o trasmessi attraverso il sistema informatico e questo processo di hacking può avvenire indovinando la passphrase più volte utilizzando un'equazione del computer attraverso la quale il computer prova diverse opzioni finché non riesce a scoprire il parola d'ordine utilizzata. Verificare Il tuo account Netflix è stato violato? Qual è il prossimo.

Metodi di hacking delle password più comuni

Nel corso degli anni, l'hacking delle password si è diversificato in molti metodi, alcuni più efficaci di altri. Quindi, quali sono i metodi più comuni che gli hacker usano quando hackerano le password?

1. Attacco di forza cieca

I criminali informatici usano spesso attacchi di forza bruta per hackerare vari account. Questo metodo di hacking prevede la riproduzione di ogni possibile combinazione di lettere, numeri o simboli, che possono essere inclusi in una data password. È fondamentalmente un metodo per tentativi ed errori, o processo di eliminazione, che continua fino a quando non viene raggiunta la dichiarazione corretta.

Gli attacchi blind force sono particolarmente efficaci su password più semplici che contengono una combinazione di lettere e numeri, come quelle senza una combinazione di lettere o simboli e numeri.

Un attacco di forza cieca può essere completato in meno di un minuto, anche se ci sono molti casi in cui può richiedere molto più tempo. Alcuni criminali informatici consentiranno al processo di continuare per settimane, mesi o addirittura anni, a seconda del valore della password. Se l'attacco di forza cieca ha successo, accederà alla password corretta, dando all'hacker l'accesso a qualunque cosa tenti di decifrare.

2. Phishing

Il phishing è una tecnica comune del crimine informatico e può essere utilizzata per rubare dati e diffondere malware. Quando si tratta di violare le password, il furto di dati è l'ovvio obiettivo di un attacco di phishing.

Gli attacchi di phishing di solito avvengono tramite e-mail, SMS o siti di social network (soprattutto messaggi diretti). Quando le credenziali di accesso sono l'obiettivo, l'attacco spesso coinvolge un attore malintenzionato che invia alla vittima una comunicazione impersonando un'entità ufficiale.

Ad esempio, l'hacker potrebbe inviare un'e-mail alla vittima affermando di essere un dipendente della banca che utilizza. Nell'e-mail, di solito si dice che è stata rilevata un'attività insolita sul suo account e che deve accedere online per verificare se è stato lui a farlo. Al di sotto del testo verrà fornito un collegamento alla cosiddetta pagina di login. Tuttavia, in realtà, si tratta di un collegamento a una pagina di phishing dannosa progettata per sembrare quasi identica a una pagina di accesso ufficiale, rubando anche i dati inseriti.

Se la vittima si innamora della truffa, inserirà le proprie credenziali di accesso nella pagina di phishing, che verranno poi raccolte dall'aggressore. A questo punto, l'attaccante ha il nome utente e la password dell'account della vittima, dando loro accesso non autorizzato. Verificare La maggior parte dei tipi di attacchi di phishing che dovresti conoscere.

3. L'uomo di mezzo

Come suggerisce il nome, gli attacchi MitM coinvolgono un malintenzionato che si pone tra una vittima e un'app o un sito web.

Gli attacchi dei broker possono presentarsi in molte forme, tra cui:

- Dirottamento della posta elettronica.

- Spoofing HTTPS.

- Spoofing HTML.

- Spoofing SSL.

- Spoofing Wi-Fi.

Una forma di attacco middleware è l'hacker che intercetta attivamente l'interazione tra l'utente e il server. In uno scenario di questo tipo, un utente malintenzionato otterrebbe l'accesso a una rete attraverso una vulnerabilità, quindi eseguirà la scansione di un'applicazione o di un sito Web per rilevare la vulnerabilità. Quando viene rilevata una vulnerabilità, la prende di mira e quindi inizia a prendere di mira gli utenti quando interagiscono con app e siti Web attraverso la rete compromessa.

Quindi, quando la vittima inserisce qualsiasi tipo di dato o riceve dati dall'app, sarà accessibile all'hacker. In questo caso, se inserisce una password, l'hacker può recuperarla. Se questi dati devono essere decrittografati, questo è il passaggio successivo. Ora, i dati della vittima possono essere utilizzati dall'hacker come vuole.

4. Registratore di tasti

Un "keylogger" è un metodo di furto di dati che prevede la registrazione di ogni battitura che la vittima fa sul proprio dispositivo, sia esso un computer desktop, laptop, tablet, smartphone o simili.

Un "keylogger" si presenta sotto forma di malware. Programmi dannosi utilizzati per l'attacco. Quando un dispositivo viene infettato dal software keylogger, l'hacker può vedere tutto ciò che digita la vittima, che potrebbe essere e-mail, informazioni di pagamento, credenziali di accesso o qualsiasi altra cosa!

Quindi, se accedi a un account su un dispositivo infetto da un keylogger o semplicemente digiti le tue credenziali di accesso in un'app di note o in un gestore di password, tutto ciò che inserisci può essere visto. Queste credenziali verranno quindi prese dall'attaccante e utilizzate per ottenere l'accesso a uno o più dei tuoi account online.

Devi sapere come rilevare e rimuovere un keylogger per proteggere i tuoi dati se i tuoi dispositivi sono infetti. Verificare Che cos'è Snake Keylogger e sei a rischio?

Come evitare l'hacking delle password

Evitare l'hack della password richiede due azioni, a partire dalle password che usi normalmente. Sebbene sia allettante utilizzare una password semplice per tutti i tuoi account, questo ti espone a un rischio maggiore di cracking della password, in particolare attacchi di forza bruta. La maggior parte dei siti Web specifica alcuni requisiti per la creazione di una password, come maiuscole e minuscole, l'uso di simboli e numeri e una lunghezza minima in generale.

Questi sono parametri forti da seguire, ma ci sono anche altre cose da evitare, come l'uso di informazioni personali (es. compleanni, nomi, ecc.) nelle password. Dovresti anche evitare di utilizzare la stessa password per tutti i tuoi account: se le tue credenziali cadono nelle mani di un utente malintenzionato, ha la possibilità di fare più danni violando più di un solo account.

Oltre a ottimizzare le tue password, dovresti anche sapere come individuare le connessioni di phishing, poiché vengono utilizzate anche per rubare le credenziali di accesso. Alcuni dei segni che dovresti sempre cercare includono:

- Ortografia e grammatica scadenti.

- Indirizzo email insolito.

- Il formato dei collegamenti forniti.

- Collegamenti contrassegnati da un sito di controllo come dannosi.

- Linguaggio altamente persuasivo/urgente.

Dovresti anche prendere in considerazione l'utilizzo dell'autenticazione a due o più fattori per aggiungere un ulteriore livello di sicurezza ai tuoi account. In questo modo, se un utente malintenzionato tenta di accedere con un nome utente e una password, dovrebbe prima verificare che il tentativo di accesso sia stato effettuato da un dispositivo o canale separato, come SMS o e-mail. Verificare I migliori generatori di password gratuiti per Windows.

L'hacking delle password mette tutti a rischio

Non c'è dubbio che queste tecniche di hacking delle password minaccino la sicurezza e la privacy degli utenti di tutto il mondo. Enormi quantità di dati sono già state rubate dagli hack delle password e non vi è alcuna indicazione che non sarai preso di mira. Quindi assicurati di sapere come stare lontano da questa avventura dannosa per proteggere i tuoi account. Puoi visualizzare ora Le password appartengono al passato: ecco perché quest'anno vengono gradualmente eliminate.