أصبحت أجهزة الكمبيوتر جزءًا لا غنى عنه من الحياة اليومية. تُخزِّن أنظمة الكمبيوتر تقريبًا جميع المعلومات الشخصية المُهمة وبيانات البنية التحتية الحيوية ، مثل المحفوظات الحكومية والحسابات المصرفية. وكل هذه المعلومات تُعتبر ذات قيمة ، خاصة لمُجرمي الإنترنت. لقد تطورت السرقة التقليدية للحاجيات المادية لتُصبح سرقة بيانات. لكن كيف بدأت الجرائم الإلكترونية؟ ما هي التهديدات التاريخية التي لا تزال قائمة؟ تحقق من كيفية تعيين وتحقيق أهداف الأمن السيبراني الخاصة بك.

أمثلة مُبكرة على جرائم الإنترنت

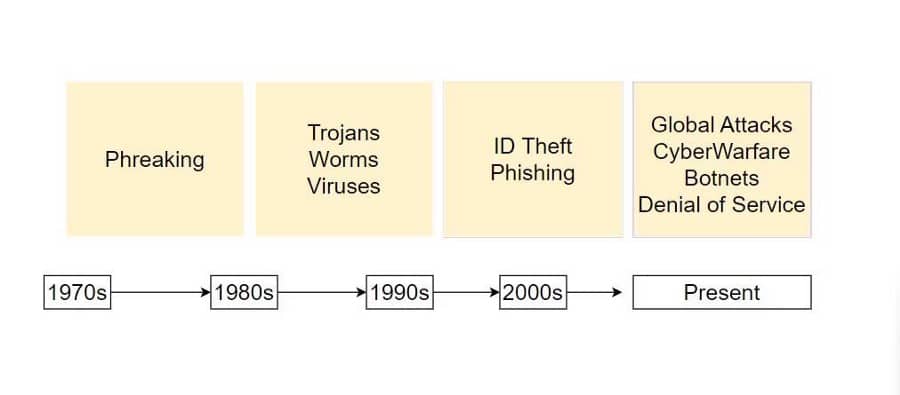

في السبعينيات ، كانت أولى الأمثلة على الهجمات الإلكترونية تتم عبر الهواتف. كان الهدف هنا هو إجراء مكالمات هاتفية دولية ؛ كان المهاجم يستخدم الهندسة العكسية بنشاط ، أي إعادة إنشاء النغمات المُستخدمة لهذه المكالمات لإجراء مكالمات هاتفية مجانية في أي مكان في العالم.

ظهرت ديدان الكمبيوتر في أواخر الثمانينيات. تم تسيمية الدودة الأولى بـ دودة موريس ، التي سميت على اسم مطورها روبرت موريس. لم يتم إنشاؤها لأي غرض ضار. بدلاً من ذلك ، تم تطويرها لقياس حجم الإنترنت. إلا أنَّ الخسائر المالية الفادحة التي حدثت نتيجة لاستخدامها بلغت عشرات المليارات من الدولارات. أصبح موريس عن غير قصد أحد أشهر المُتسللين.

في عام 1989 ، نفذ المهاجم أول هجوم ببرنامج الفدية ، مما زاد الأمور تعقيدًا. كان هذا على قطاع الصحة. ادَّعى المهاجم أنَّ لديه معلومات مُتعلقة بالإيدز ، وأرسل عشرات الآلاف من الأقراص المرنة إلى عشرات البلدان. طُلب من ضحايا برنامج الفدية إرسال 189 دولارًا إلى P.O. box في بنما من أجل فك تشفير أنظمتهم. اليوم ، لا تزال برامج الفدية تُشكل تهديدًا خطيرًا. تحقق من ما هي برامج الفدية الوهمية وهل يجب أن تقلق بشأنها؟

كيف تطورت جرائم الإنترنت حتى يومنا هذا؟

في التسعينيات ، انتشرت مُتصفحات الويب وتقنيات البريد الإلكتروني على نطاق واسع. والتي اعتبرت أدوات رائعة للأفراد العاديين — ولمُجرمي الإنترنت ، لأنه كان من المُمكن الوصول إلى جماهير كبيرة في وقت قصير جدًا. أصبح مجرمو الإنترنت الآن قادرين على استخدام الإنترنت بدلاً من حمل البرامج الضارة التي طوروها باستخدام الأقراص المرنة. زادت هجمات التصيد الاحتيالي ومحاولات الاحتيال على الأشخاص بشكل كبير في هذه الفترة. نظرًا لعدم وجود إجراءات وقوانين أمنية جادة ، جنى العديد من مُجرمي الإنترنت أموالًا طائلة بشكل غير قانوني.

تم الترحيب بمواقع التواصل الاجتماعي والتواصل الأسهل عبر الإنترنت في الألفية الجديدة ، واكتسبت سرقة الهوية عبر الخدمات عبر الإنترنت زخمًا. مواقع التواصل الاجتماعي هي مجرد قواعد بيانات تحتوي على معلومات ملايين المُستخدمين. أصبحت الهجمات الإلكترونية منهجية مع تحديد المُتسللين للأهداف والضحايا والبدء في تشكيل ناقلات هجوم مُناسبة.

يُعلن المطورون وشركات التكنولوجيا عن آلاف التقنيات الجديدة والتحديثات والبرمجيات والأجهزة والتطبيقات كل يوم. هذا يعني أنَّ الأمن السيبراني أصبح أكثر تعقيدًا. أفضل مثال على ذلك هو شبكات البوت نت. والتي يُمكن لها التحكم في آلاف الأجهزة المُعرضة للبرامج الضارة. تخيل الهجمات التي يشنها عدد كبير من الأجهزة المتصلة بالإنترنت على موقع ويب ضعيف ، مثل الهجوم المُوزَّع لحجب الخدمة (DDoS).

الديدان وأحصنة طروادة والتصيد الاحتيالي وسرقة المعرفات وبرامج الفدية وهجمات DDoS: تظل جميعها تهديدات كبيرة لأمن بياناتنا. تحقق من طرق فعالة من حيث التكلفة لتنفيذ الأمن السيبراني في حدود الميزانية.

العلاقة بين هندسة تكنولوجيا المعلومات وإنترنت الأشياء

يعني أمن المعلومات ببساطة حماية البيانات من الوصول غير المُصرح به. تحتاج كل شركة إلى حماية بياناتها وعملائها وأعضائها المُسجلين. لهذا السبب تُوظف الشركات الكبيرة المهنيين لتعزيز أمن المعلومات الخاصة بها.

الهدف الأساسي لمُهندسي أمن تكنولوجيا المعلومات هو تطبيق مبادئ الأمان على مختلف الشبكات والأنظمة. باستخدام إنترنت الأشياء (IoT) ، يُمكن لمجرمي الإنترنت مهاجمة كل شيء متصل بالإنترنت — ليست مواقع الويب والتطبيقات فقط هي التي تتعرض للهجمات الإلكترونية. تحتاج الثلاجات والأفران وحتى مكيفات الهواء في منزلك الآن إلى الحماية أيضًا. نظرًا لأنَّ كل جهاز من هذه الأجهزة يُمكن أن يكون له عنوان IP خاص به ، فيمكن أن يكون له أيضًا ثغرات أمنية مُحتملة.

وإذا كنت تعتقد أنَّ الجهاز الذي لا يتصل بشبكة على الإنترنت آمن ، فأنت مخطئ. من المُمكن استخدام أدوات الإتصال مثل USB لمهاجمة الأجهزة التي لا تتصل بالإنترنت مباشرةً. تحتاج شبكات الشركات بشكل خاص إلى خبراء تكنولوجيا معلومات مُحترفين ومُؤهلين للنظر في أي ثغرات أمنية مُحتملة في إنترنت الأشياء.

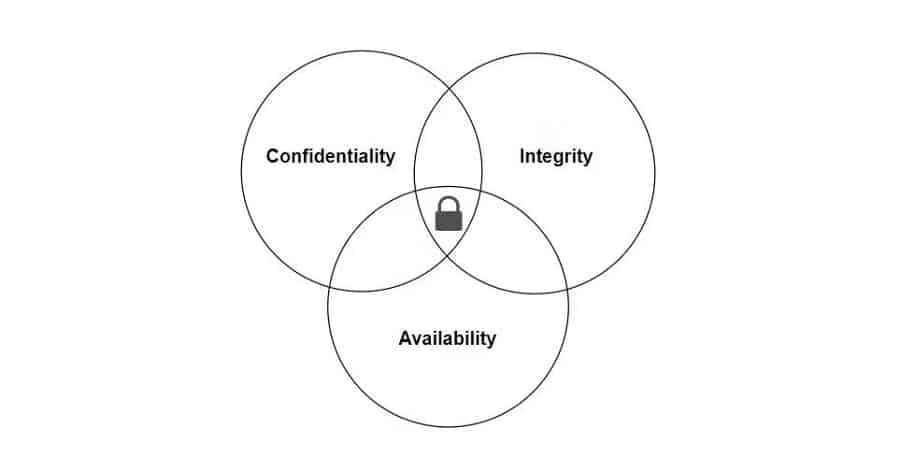

يجب أن تتبنى فرق الأمن مبادئ السرية والنزاهة والتوافر ، ودمج هذه المبادئ والمتطلبات في الأنظمة بعد نتائج الاختبار الناجحة. على هذا النحو ، يعد هذا أمرًا بالغ الأهمية للمُطورين والمُصنِّعين ومُهندسي تكنولوجيا المعلومات.

قد يبدو المُطورون والمصنعون وفرق تكنولوجيا المعلومات مُستقلين عن بعضهم البعض ، لكنهم في الواقع جزء من نظام لا ينفصل. يجب أن يتبع ضمان المعلومات نظامًا مُعينًا لكل معاملة ، لذا فإنَّ وجود شبكة منتظمة ومحددة مسبقًا ضرورية لضمان الاتساق بين فريق الاختبار ومُهندسي تكنولوجيا المعلومات والمطورين. هناك الكثير مما يجب تحديده مسبقًا. يجب عليك تطوير منتج ، سيكون له هذه المتطلبات المُحددة ، بما يتماشى مع مناهج ثالوث CIA ، أي السرية والنزاهة وسهولة الاستخدام. إذن ما هي أهميتها؟ تحقق من ما هو ثالوث CIA في الأمن السيبراني؟

أهمية ثالوث CIA

أحد المبادئ الأساسية التي يقوم عليها أمن المعلومات هو ثالوث CIA. يُمكنك التفكير فيه على أنه مواد ثابتة في الدستور. يُفكر مُتخصص تكنولوجيا المعلومات بما يتماشى مع المبادئ المنصوص عليها في ثالوث CIA.

- السرية: هل المعلومات سرية؟ من الضروري استخدام تقنيات تشفير مُختلفة لمنع البيانات من أن تُصبح قابلة للاستخدام أثناء وصول غير مصرح به.

- النزاهة: تخزين المعلومات بشكل صحيح لا يقل أهمية عن الحفاظ على سريتها. من الضروري اتخاذ إجراء ضد البيانات التي يتم تغييرها بطريقة غير مصرح بها.

- التوافر: بالطبع ، يجب أن تكون البيانات مُتاحة لكل من يحتاج حقًا للوصول إليها أيضًا! من المهم الوصول ليس فقط إلى البرمجيات ولكن أيضًا إلى معلومات الأجهزة.

احم نفسك من الجرائم الإلكترونية

نتيجة للتطورات التكنولوجية المُتزايدة ، تتزايد جرائم الإنترنت اليوم بوتيرة مُتزايدة. البقاء على اطلاع دائم ومعرفة أهمية كلمات المرور وبياناتك أمر حيوي في حماية نفسك من مُجرمي الإنترنت. إذا لم تكن لديك معرفة مهنية بهذا الموضوع ، فاحصل على الدعم من الخبراء وخذ في الاعتبار التوصيات المقدمة بشأن أمان البيانات.

تحتوي معظم الأجهزة التي تستخدمها على معلومات مُهمة وسرية عنك. أنت لا تُريد أن تقع أي بيانات خاصة في الأيدي الخطأ. حتى إذا كانت الأجهزة لا تحتوي عليها ، فمن المحتمل أن تُسبب ضررًا ماديًا. لهذا السبب من المهم أن تعرف كيف تتطور الجريمة الإلكترونية ومسارها ؛ بهذه الطريقة ، يمكنك اتخاذ بعض الخطوات لحماية نفسك. يُمكنك الإطلاع الآن على أفضل الدورات التدريبية عبر الإنترنت لبدء مهنة الأمن السيبراني.